Albatta, ko'pchiligingiz bu qisqartmani eshitgan va ko'rgansiz - bu so'zma-so'z tarjima qilinadi Masofaviy ish stoli protokoli (MasofadanIsh stoliprotokol). Agar kimdir ushbu dastur qatlami protokolining texnik nozikliklari bilan qiziqsa, ular xuddi shu Vikipediyadan boshlab adabiyotlarni o'qishlari mumkin. Biz faqat amaliy jihatlarni ko'rib chiqamiz. Ya'ni, ushbu protokol Windows-ga o'rnatilgan "Masofaviy ish stoli ulanishi" vositasidan foydalanib, turli xil versiyalardagi Windows-da ishlaydigan kompyuterlarga masofadan ulanish imkonini beradi.

RDP protokolidan foydalanishning ijobiy va salbiy tomonlari qanday?

Keling, yoqimli narsalardan boshlaylik - professionallar bilan. Afzalligi shundaki, bu vosita to'g'riroq nomlanadi MijozRDP, har qanday Windows foydalanuvchisi uchun ham masofadan boshqarish pulti boshqarilishi kerak bo'lgan kompyuterda, ham o'z kompyuteriga masofadan kirishni ochmoqchi bo'lganlar uchun mavjud.

Masofaviy ish stoli ulanishi orqali nafaqat masofaviy ish stolini ko'rish va masofaviy kompyuterning resurslaridan foydalanish, balki unga mahalliy drayverlar, printerlar, smart-kartalar va boshqalarni ulash mumkin. Albatta, agar siz RDP orqali video tomosha qilishni yoki musiqa tinglashni istasangiz, bu jarayon sizga zavq bag'ishlashi dargumon, chunki. ko'p hollarda siz slayd-shouni ko'rasiz va ovoz katta ehtimol bilan uzilib qoladi. Biroq, RDP xizmati bu vazifalar uchun ishlab chiqilmagan.

Yana bir shubhasiz afzallik shundaki, kompyuterga ulanish hech qanday qo'shimcha dasturlarsiz amalga oshiriladi, ular asosan to'lanadi, garchi ularning afzalliklari bor. RDP serveriga (sizning masofaviy kompyuteringiz) kirish vaqti faqat sizning xohishingiz bilan cheklangan.

Faqat ikkita minus bor. Biri muhim, ikkinchisi unchalik emas. Birinchisi va muhimi shundaki, RDP bilan ishlash uchun ulanish o'rnatilgan kompyuter oq (tashqi) IP-ga ega bo'lishi kerak yoki portni routerdan ushbu kompyuterga "yo'naltirish" mumkin bo'lishi kerak. yana tashqi IP-ga ega bo'lishi kerak. Bu statik yoki dinamik bo'ladi - bu muhim emas, lekin shunday bo'lishi kerak.

Ikkinchi minus - unchalik ahamiyatli emas - mijozning so'nggi versiyalari endi 16 rangli rang sxemasini qo'llab-quvvatlamaydi. Minimal - 15 bit. Bu sekundiga 64 kilobitdan oshmaydigan tezlikda o'lik Internet orqali ulanganingizda RDP ishini sezilarli darajada sekinlashtiradi.

RDP orqali masofaviy kirishdan nima uchun foydalanishingiz mumkin?

Tashkilotlar, qoida tariqasida, 1C dasturida hamkorlik qilish uchun RDP serverlaridan foydalanadilar. Va ba'zilari hatto ularga foydalanuvchi ishlarini o'rnatadilar. Shunday qilib, foydalanuvchi, ayniqsa sayohatda ishlayotgan bo'lsa, 3G Internet yoki mehmonxona/kafe Wi-Fi mavjud bo'lganda, o'z ish joyiga masofadan ulanishi va barcha muammolarni hal qilishi mumkin.

Ba'zi hollarda uy foydalanuvchilari uy resurslaridan ba'zi ma'lumotlarni olish uchun o'z uy kompyuterlariga masofaviy kirishdan foydalanishlari mumkin. Asosan, masofaviy ish stoli xizmati matn, muhandislik va grafik ilovalar bilan to'liq ishlash imkonini beradi. Yuqoridagi sabablarga ko'ra video va ovozni qayta ishlash bilan - bu ishlamaydi, lekin baribir - bu juda muhim ortiqcha. Shuningdek, siz uy kompyuteringizga hech qanday anonimatorlar, vpn va boshqa yovuz ruhlarsiz ulanish orqali ish joyidagi kompaniya siyosati bilan yopilgan resurslarni ko'rishingiz mumkin.

Biz Internetni tayyorlaymiz

Oldingi bo'limda biz RDP protokoli orqali masofaviy kirishni ta'minlash uchun bizga tashqi IP-manzil kerakligi haqida gapirgan edik. Ushbu xizmat provayder tomonidan taqdim etilishi mumkin, shuning uchun biz qo'ng'iroq qilamiz yoki yozamiz yoki shaxsiy hisobingizga o'tamiz va ushbu manzilni taqdim etishni tashkil qilamiz. Ideal holda, u statik bo'lishi kerak, lekin printsipial jihatdan siz dinamik bilan yashashingiz mumkin.

Agar kimdir terminologiyani tushunmasa, u holda statik manzil doimiy bo'lib, dinamik manzil vaqti-vaqti bilan o'zgarib turadi. Dinamik IP-manzillar bilan to'liq ishlash uchun domenni dinamik bog'lashni ta'minlaydigan turli xizmatlar ixtiro qilingan. Nima va qanday qilib, tez orada ushbu mavzu bo'yicha maqola bo'ladi.

Routerni tayyorlaymiz

Agar sizning kompyuteringiz to'g'ridan-to'g'ri provayderning Internet tarmog'iga ulanmagan bo'lsa, lekin router orqali bo'lsa, biz ham ushbu qurilma bilan ba'zi manipulyatsiyalarni bajarishimiz kerak bo'ladi. Aynan - oldinga xizmat ko'rsatish porti - 3389. Aks holda, yo'riqnomangiz NAT sizni uy tarmog'iga kirishga ruxsat bermaydi. Xuddi shu narsa tashkilotda RDP serverini o'rnatish uchun ham amal qiladi. Agar siz portni qanday yo'naltirishni bilmasangiz - marshrutizatorda portlarni qanday yo'naltirish kerakligi haqidagi maqolani o'qing (yangi yorliqda ochiladi), keyin bu erga qaytib keling.

Biz kompyuterni tayyorlaymiz

Kompyuterga masofadan ulanish imkoniyatini yaratish uchun siz ikkita narsani qilishingiz kerak:

Tizim xususiyatlarida ulanishga ruxsat berish;

- joriy foydalanuvchi uchun parol o'rnating (agar uning paroli bo'lmasa) yoki RDP orqali ulanish uchun maxsus parol bilan yangi foydalanuvchi yarating.

Foydalanuvchi bilan qanday munosabatda bo'lish kerak - o'zingiz qaror qiling. Biroq, server bo'lmagan operatsion tizimlar bir nechta kirishni qo'llab-quvvatlamasligini yodda tuting. Bular. agar siz o'zingizning mahalliy (konsol) ostida tizimga kirgan bo'lsangiz va keyin masofadan turib bir xil foydalanuvchi ostida tizimga kirsangiz - mahalliy ekran bloklanadi va o'sha joyda sessiya Masofaviy ish stoliga ulanish oynasida ochiladi. RDP-dan chiqmasdan parolni mahalliy sifatida kiriting - siz masofaviy kirishdan chetlashtirilasiz va mahalliy monitoringizda joriy ekranni ko'rasiz. Agar siz konsolda bitta foydalanuvchi sifatida tizimga kirsangiz va masofadan turib boshqasi ostida kirishga harakat qilsangiz, xuddi shu narsa sizni kutmoqda. Bunday holda, tizim sizni mahalliy foydalanuvchi sessiyasini tugatishni taklif qiladi, bu har doim ham qulay bo'lmasligi mumkin.

Shunday qilib, keling Boshlash, menyuni o'ng tugmasini bosing Kompyuter va bosing Xususiyatlari.

Xususiyatlarda Tizimlar tanlang Qo'shimcha tizim sozlamalari

Ochilgan oynada yorliqga o'ting Masofaviy kirish…

... bosing Qo'shimcha…

Va bu sahifadagi yagona katakchani qo'ying.

Bu Windows 7 ning "uy" versiyasidir - Pro va undan yuqori versiyalarga ega bo'lganlar ko'proq belgilash katakchalariga ega bo'ladi va kirishni nazorat qilish mumkin.

bosing KELISHDIKMI hamma joyda.

Endi siz Masofaviy ish stoliga ulanishga o'tishingiz mumkin (Ishga tushirish> Barcha dasturlar> Aksessuarlar), u erda kompyuterning IP-manzilini yoki uy tarmog'ingizdan unga ulanishni va barcha resurslardan foydalanishni istasangiz nomini kiriting.

Mana bunday. Aslida, hamma narsa oddiy. Agar to'satdan biron bir savol tug'ilsa yoki biror narsa noaniq bo'lib qolsa - sharhlarga xush kelibsiz.

Ko'pincha masofaviy kirish seanslaridan foydalanadigan ko'plab foydalanuvchilarda RDP portini qanday o'zgartirish haqida savol tug'iladi. Keling, eng oddiy echimlarni ko'rib chiqaylik, shuningdek, konfiguratsiya jarayonida bir nechta asosiy bosqichlarni ko'rsatamiz.

RDP protokoli nima uchun?

Birinchidan, RDP haqida bir necha so'z. Agar siz qisqartmaning dekodlanishiga qarasangiz, masofaviy kirishni tushunishingiz mumkin

Oddiy qilib aytganda, bu terminal serveri yoki ish stantsiyasi vositasi. Windows sozlamalari (va tizimning har qanday versiyasi) ko'pchilik foydalanuvchilar uchun mos bo'lgan standart sozlamalardan foydalanadi. Biroq, ba'zida ularni o'zgartirish kerak bo'ladi.

Standart RDP porti: uni o'zgartirish kerakmi?

Shunday qilib, Windows modifikatsiyasidan qat'i nazar, barcha protokollar oldindan belgilangan qiymatga ega. Bu RDP porti 3389 bo'lib, u aloqa seansini amalga oshirish uchun ishlatiladi (bir terminalni masofaviy terminallarga ulash).

Standart qiymatni o'zgartirish kerak bo'lgan vaziyatning sababi nima? Avvalo, faqat mahalliy kompyuterning xavfsizligi bilan. Axir, agar siz tushunsangiz, standart port o'rnatilgan bo'lsa, printsipial jihatdan har qanday tajovuzkor tizimga osongina kirib borishi mumkin. Endi standart RDP portini qanday o'zgartirishni ko'rib chiqamiz.

Tizim registridagi sozlamalarni o'zgartirish

Biz darhol ta'kidlaymizki, o'zgartirish jarayoni faqat qo'lda rejimda amalga oshiriladi va masofaviy kirish mijozining o'zida har qanday tiklash yoki yangi parametrlarni o'rnatish ta'minlanmaydi.

Birinchidan, biz Run menyusida (Win + R) regedit buyrug'i bilan standart ro'yxatga olish kitobi muharririni chaqiramiz. Bu erda biz HKLM filialiga qiziqamiz, unda biz terminal server katalogi orqali RDP-Tcp katalogiga bo'lim daraxti bo'ylab tushishimiz kerak. O'ngdagi oynada biz PortNumber kalitini topamiz. Biz uning ma'nosini o'zgartirishimiz kerak.

Biz tahrirlashga o'tamiz va u erda 00000D3D ni ko'ramiz. Ko'pchilik bu nima ekanligini darhol hayratda qoldiradi. Va bu faqat 3389 o'nlik sonining o'n oltilik ko'rinishidir. Portni o'nlik shaklda belgilash uchun biz qiymat ko'rsatish uchun tegishli displey qatoridan foydalanamiz va keyin bizga kerak bo'lgan parametrni belgilaymiz.

Shundan so'ng biz tizimni qayta ishga tushiramiz va ulanishga harakat qilganimizda, biz yangi RDP portini belgilaymiz. Ulanishning yana bir usuli - mstsc /v:ip_address:XXXXX maxsus buyrug'idan foydalanish, bu erda XXXXX yangi port raqamidir. Lekin bu hammasi emas.

Windows xavfsizlik devori qoidalari

Afsuski, o'rnatilgan Windows xavfsizlik devori yangi portni bloklashi mumkin. Shunday qilib, xavfsizlik devorining o'zi sozlamalariga o'zgartirishlar kiritishingiz kerak.

Kengaytirilgan xavfsizlik opsiyalari bilan xavfsizlik devori sozlamalarini chaqiramiz. Bu erda siz birinchi navbatda kiruvchi ulanishlarni tanlashingiz va yangi qoida yaratish uchun chiziqni bosishingiz kerak. Endi biz port uchun qoida yaratish uchun elementni tanlaymiz, so'ngra uning TCP uchun qiymatini kiritamiz, keyin ulanishga ruxsat beramiz, profil bo'limini o'zgarishsiz qoldiramiz va nihoyat yangi qoidaga nom beramiz, shundan so'ng biz sozlamalarni bajarish uchun tugmani bosamiz. . Serverni qayta ishga tushirish va ulanganda mos keladigan qatorda ikki nuqta bilan ajratilgan yangi RDP portini ko'rsatish qoladi. Nazariy jihatdan, hech qanday muammo bo'lmasligi kerak.

Routerda RDP portini yo'naltirish

Ba'zi hollarda, simsiz ulanishdan ko'ra simsiz ulanishdan foydalanilganda, yo'riqnoma (router) da portni yo'naltirishni amalga oshirish kerak bo'lishi mumkin. Bunda hech qanday qiyin narsa yo'q.

Birinchidan, tizim xususiyatlarida biz buni qilish huquqiga ega bo'lgan foydalanuvchilarga ruxsat beramiz va belgilaymiz. Keyin brauzer orqali yo'riqnoma sozlamalari menyusiga o'tamiz (192.168.1.1 yoki oxirida 0.1 - barchasi router modeliga bog'liq). Maydonda (agar asosiy manzil 1.1 bo'lsa), uchinchidan (1.3) boshlab manzilni ko'rsatish va ikkinchisiga (1.2) manzilni berish qoidasini yozish maqsadga muvofiqdir.

Keyin, tarmoq ulanishlarida biz tafsilotlar ko'rinishidan foydalanamiz, bu erda siz tafsilotlarni ko'rishingiz, u erdan jismoniy MAC manzilini nusxalashingiz va uni yo'riqnoma sozlamalariga joylashtirishingiz kerak.

Endi, modemdagi NAT sozlamalari bo'limida serverga ulanishni yoqing, qoida qo'shing va standart RDP 3389 portiga yo'naltirilishi kerak bo'lgan XXXXX portini belgilang. O'zgarishlarni saqlang va marshrutizatorni qayta yoqing (yangi port ochiladi) qayta yuklamasdan qabul qilinmaydi). Ulanishni port sinovlari bo'limida ping.eu kabi ixtisoslashgan saytlarda tekshirishingiz mumkin. Ko'rib turganingizdek, hamma narsa oddiy.

Va nihoyat, port qiymatlari quyidagicha taqsimlanganiga e'tibor bering:

- 0 - 1023 - past darajadagi tizim dasturlari uchun portlar;

- 1024 - 49151 - shaxsiy maqsadlar uchun ajratilgan portlar;

- 49152 - 65535 - dinamik shaxsiy portlar.

Umuman olganda, ko'p foydalanuvchilar odatda muammolarni oldini olish uchun ro'yxatning uchinchi oralig'idan RDP portlarini tanlaydilar. Biroq, mutaxassislar ham, mutaxassislar ham ushbu qiymatlarni sozlashda foydalanishni tavsiya qiladilar, chunki ular ko'pgina vazifalar uchun mos keladi.

Aynan ushbu protseduraga kelsak, u asosan faqat Wi-Fi ulanishi holatlarida qo'llaniladi. Ko'rib turganingizdek, oddiy simli ulanish bilan bu shart emas: ro'yxatga olish kitobi kalitlarining qiymatlarini o'zgartirish va xavfsizlik devoridagi port uchun qoidalarni qo'shish kifoya.

RDP - Masofaviy ish stoli protokoli (masofaviy ish stoli)

Avvalo, bu erda biz StandAlone Server haqida gapiramiz. Ya'ni, alohida - doimiy server haqida. Va domen kontrollerlari va korporativ tarmoqlar haqida emas. (ularga faqat yuqori malakali mutaxassislar kerak)

Sizning miyangizga ma'lum bir fikr kelgan va siz uni hayotga tatbiq etishga qaror qilgan vaziyat. Va uni amalga oshirish uchun sizga ma'lum bir ma'lumot markazida ijaraga olingan Server kerak.

Siz mos tarifni tanladingiz, pul to'ladingiz va endi sizda kerakli dasturiy ta'minot o'rnatilgan Server mavjud. Ko'pgina hollarda, ushbu sinov loyihalari uchun Windows 2003 Server etarli. To'liq iqtisodiy va samarali.

Texnik qo'llab-quvvatlash sizga IP-manzilni, RDP kirish uchun login va parolni beradi va siz ... bilan to'la sayohatingizni boshlaysiz, umuman olganda - bu etarli bo'lmaydi.

Odatiy bo'lib, Windows-dagi ushbu xizmat foydalanuvchiga juda ko'p muammo va muammolarni berish uchun tuzilgan deb aytishimiz mumkin.

Garchi, albatta - u o'z-o'zidan ishlaydi va o'z vazifasini mukammal bajaradi. Ammo vaqt o'tishi bilan (ba'zan juda kech bo'lishi mumkin) uzoq serverning beparvo egasi o'z tizimida nima sodir bo'layotganini va uning qal'asi devorlari atrofida qanday qonxo'rlar olomoni turganini tushunib, dahshatga tushadi.

Bu DVR-dagi infraqizil filtrni o'chirib, to'satdan video manbalarni - fotofiksatsiyaga ega yo'l politsiyasi kameralarini va televizorning masofadan boshqarish pultidagi signallarni ko'rishga o'xshaydi.

Siz ko'rishni boshlaysiz va keyin tushunasiz.

Bir tomondan, dasturiy ta'minot ishlab chiquvchilari o'z tizimlarini oddiy odam uchun yaratgandek ko'rsatishadi va siz bunga ishona boshlaysiz.

Ammo boshqa tomondan, xuddi shu ishlab chiquvchilar klaviaturani faqat sertifikatlangan mutaxassis olishi mumkinligini taklif qilishadi. Va sertifikat bu yilgi edi.

Paradoks shunday.

Bu haqiqatan ham qanday ko'rinishini aytib beraman.

Ammo, aslida, salqin xakerlar to'dalari forumlarda o'nlab satrlarni o'qib chiqqandan so'ng, ochiq RDP portiga ega serverlarning tayyor ro'yxatlarini yuklab oling. Va ular sizning mashinangizga kirishni boshlaydilar. Ba'zilari qo'lda (lekin bu kamdan-kam hollarda), lekin asosan turli xil dasturlarda lug'atlarni sanab o'tish orqali ishlaydi: login - parol. Va hech kim ularni hech narsada cheklamaydi. Ular hatto ba'zida u erda tor bo'lishadi.

Bundan tashqari, men jurnallarni ko'rib chiqyapman va ko'ramanki, ko'pincha bu bir xil lug'atlar.

Va sizning serveringiz qarshi kurashishga majbur. Va siz bilmaysiz. Va nima uchun unumdorligingiz pastligini, nima uchun so'rovlar uzoq vaqt davomida bajarilayotganini tushunmaysiz.

Siz katta o'ylaysiz. Strategik, funksionallik haqida. Va bu erda - qandaydir tormozlar aniq emas.

Shuning uchun siz xotirani optimallashtirishni, vaqtinchalik o'zgaruvchilarni o'chirishni, disklarni defragmentatsiya qilishni va hokazolarni boshlaysiz.

Va, ehtimol, boshqaruv qo'shimchasidagi "Voqealar" yorlig'ini diqqat bilan ko'rib chiqing.

Ammo sizni ishontirib aytamanki, u erda sababni ko'rmaysiz! Chunki u noto'g'ri foydalanuvchi nomi va parolni kiritishga urinishlarni ko'rsatmaydi. Ehtimol, siz hatto boshqa odamlar bilan bahslashasiz, chunki ular sizni sindirmaydilar, chunki ular qo'rqishadi yoki hurmat qilishadi.

Yo'q. Sizni ishontirib aytamanki, ishlab chiquvchilar juda qiziq yigitlar ekan. Va dastlab ular qorong'ilik yo'nalishi bo'yicha tarozidan biroz og'irlashadi. Ularning ta'kidlashicha, agar ushbu hodisalar ko'rsatilsa, serverdagi yuk ko'proq bo'lar edi.

Ammo bu erda shuni ta'kidlash kerakki, har kim qilishi kerak bo'lgan birinchi narsa bu displeyni yoqishdir. Garchi, albatta, tashqi dunyodan butunlay yopiq ma'lum texnologik tizimlar mavjud bo'lib, ularda hech kim hech qachon hech narsani buzmaydi. Ammo u erda bunday tizimlar butun professional jamoalarga xizmat qiladi.

Shunday qilib, keling, yangi boshlanuvchilar uchun ushbu vaziyatni tuzatamiz va tizimni oddiy ish shakliga keltiramiz.

Biz nima qilamiz:

- Keling, bir vaqtning o'zida ochiq seanslar sonini cheklaylik.

(Agar siz masofaviy serveringizni o'zingiz boshqarsangiz, nima uchun serverni siz bilan bir vaqtda boshqarishi uchun sizdan boshqa odam kerak?

Garchi, yana bitta kerak bo'lishi mumkin - masalan, texnik yordam uchun. Va yana ko'p - nima uchun?) - Va chiroqni yoqing. Ya'ni, tizimga Voqealar qo'shimchasida muvaffaqiyatsiz kirish urinishlarini ko'rsatishiga ruxsat bering.

Va bu erda siz hayratda qolasiz. - Biz 3000 dan ortiq IP manzillardan serverga kirishni taqiqlaymiz, bu aslida odamlarga muammo tug'dirishdan boshqa hech narsa qilmaydi. Qora ro'yxatni import qilish.

Agar sizda RDP ni o'rnatish bo'yicha tarmoqda hech narsa qilmasangiz va so'rovlar qilsangiz, siz juda ko'p maslahatlarni topasiz (va men o'zim tajriba o'tkazishga qaror qilgunimcha ular juda samarali ekanligiga uzoq vaqt amin edim)

- Ruxsat berilgan muvaffaqiyatsiz kirish urinishlari sonini cheklang.

(Agar siz mast bo'lmasangiz, klaviatura noto'g'ri tilda va noto'g'ri holatda ekanligini tushunishingiz uchun 3 marta kifoya qiladi.) - Ushbu 3 ta urinish uchun vaqtni cheklang.

(Axir, siz haftasiga 3 marta, yoki mumkin - sekundiga 3 marta va hatto ko'p tarmoqli. Va chunki hech kim bir barmog'i bilan klaviaturaga uzoq vaqt davomida harfni tanlamaydi, keyin u erda ishlab chiquvchilar aniqlagan 10 daqiqadan so'ng bir necha yuz, bir necha ming kombinatsiyalarni saralashga ulguradigan munosib trafik.) - Agar siz mast bo'lsangiz, kirish uchun blokirovka vaqtini belgilang yoki agar siz emassiz.

(Standart - 3 daqiqa hech kimni xafa qilmaydi. Yarim soat belgilaymiz. Kutishdan charchasinlar.)

Men bunday maqolalarni topganimda juda xursand bo'lganimni tan olaman va darhol hamma narsani to'g'ri qildim. Ishonchim komilki, endi siz loyihaning o'ziga e'tibor qaratishingiz mumkin va xavfsizlik haqida ko'p tashvishlanmaysiz.

Chunki kun davomida o'n minglab urinishlar bo'lgan. (Va men kun bo'yi monitorda yuzim bilan o'tirmayman, lekin kuniga bir marta ilovalarimning ishlashini tekshirish uchun boraman) Va shunday bo'lib qoldi.

Va men hali ham bu qanday bo'lganini tushuna olmadim, shuning uchun men 3 marta urinishlar o'rnatganimni va keyin 30 daqiqa davomida blokirovka qilinganligini ko'raman. Va bu bot olti soat davomida "Administrator" dan "ferapont" ga loginlar orqali tinimsiz o'ynamoqda.

Ammo hamma narsa dam olish emas edi. Va keyin - men hamma narsani o'rnatdim, demak - bu ishlashi kerak!

Bir marta, RAID massivining ishlamay qolishi tufayli loyihalarimdan birini bitta serverdan boshqasiga o'tkazishga majbur bo'ldim. Va eski server men uchun bir muncha vaqt mavjud edi, ammo unda xavfli va unchalik katta bo'lmagan tajribalar o'tkazishga harakat qilish xavfsiz edi. Shuning uchun men buni tekshirishga qaror qildim.

Buning uchun bir necha daqiqa davomida autentifikatsiya tizimi meni bloklashini kutib, noto'g'ri parol bilan kirishga harakat qildim. Figushki. Hech narsa bo'lmadi.

Men bu muammoni batafsil o'rganish uchun bir necha kun sarfladim. Men qo'llanmalar va arzimas sharhlarga sho'ng'idim. Forumlarda har kim ta'kidlaganidek - bu usul juda samarali.

Va men hozir sizga aytmoqchi bo'lgan narsa:

- birinchidan, bu usul faqat domen tekshiruvi ostida ishlaydi (u nima ekanligini bilmayapsizmi? Spit - sizga kerak emas) va mustaqil server uchun siz maxsus bilimlarga sho'ng'ishingiz va sehrlarni o'rganishingiz kerak.

- ikkinchidan, ma'lum bo'lishicha, ko'pchilik noto'g'ri va sodda tarzda boshqacha taxmin qiladi (men kabi), bunday mexanizm amalga oshirilganda, kirishga harakat qilgan kishi bloklanadi.

Yo'q, shunchaki u emas. Va siz bloklanasiz!

Ha - bu sizning hisobingiz u yerda ro'yxatdan o'tgan vaqtingiz uchun bloklanadi. Va o'zingiz hech qachon o'z serveringizga kira olmaysiz!

Uydan chiqib, eshikni qulflab, qulfni buzaman. Men quloqlarimni muzlatib qo'yaman - buviga achinish uchun.

Ammo menimcha, bunday xayollar bilan ajralish bir necha kun azob chekishga arziydi.

Muqaddima bilan yakunlandi. Keling, biznesga kirishaylik.

1. Bir vaqtning o'zida ruxsat etilgan ochiq sessiyalar sonini cheklash.

Terminal xizmatlari konfiguratsiyasi qo'shimchasini toping va oching:

Ushbu qo'shimcha qismda "xususiyatlar" da RDP-Tcp yorlig'ini oching, bu erda biz barcha tarmoq adapterlari uchun "Msximum Connections" ni 2x bilan cheklaymiz.

OK tugmasini bosing. Endi siz bilan bir vaqtda yana bitta odam kirishi mumkin. Sizsiz esa, istagan har bir kishi ikki bo'lib saf tortishi kerak.

Navbatda, kaltak o‘g‘illari!

2. Voqealar qo'shimchasida muvaffaqiyatsiz kirish urinishlari ko'rinishini yoqing.

Biz "Mahalliy xavfsizlik sozlamalari" qo'shimchasini topamiz va ochamiz va unda - "Audit siyosati" bo'limi:

Va barcha "Audit" yozuvlarining xususiyat qiymatlarini o'zgartiring - skrinshotda ko'rsatilganidek. Keyin o'zgarishlar kuchga kirishi uchun qayta ishga tushirishingiz kerak bo'ladi.

Siz kutishingiz va bir necha soatdan keyin biz qanday dunyoda yashayotganimizni va bizni kim o'rab turganini tushunish uchun hozirgi haqiqiy rasmga qarang.

3. Biz 100% zararli IP manzillardan serverga kirishni taqiqlaymiz. Qora ro'yxatni import qilish.

Bu erda sizda 2 ta variant bor:

- Tez va bir vaqtning o'zida.

- Qo'llanma, siz aniq nima qilayotganingizni tushungan holda.

Tez yo'l.

Shundan so'ng sizda shunday bo'lishi kerak:

Qo'lda, tushunish bilan.

- Birinchidan, siz qo'shimcha siyosat yaratishingiz kerak. "Mahalliy xavfsizlik sozlamalari" qo'shimchasini oching.

- Siz "Mahalliy kompyuterda IP xavfsizlik siyosati" bo'limini tanlaysiz va o'ng tugmasini bosing: "IP xavfsizlik siyosatini yaratish ..." Konfiguratsiya ustasini ishga tushirasiz.

- Yangi Qoidaga nom bering. Masalan: "IPni bloklash".

- Keyin barcha savollarni bosing va oxirida sizda Siyosat xususiyatlarini tahrirlash uchun shakl bo'ladi.

- Yangi qoida qo'shish. ni bosing. va agar Sehrgar katagiga belgi qo'yilsa, savollariga javob berish kerak bo'lgan boshqa sehrgar ishga tushadi.

- Tunnel tugash nuqtasi. bosing

- tarmoq turi. "Barcha tarmoq ulanishlari" allaqachon mavjud. bosing

- IP filtrlar ro'yxati.

Yangi filtr qo'shilmoqda. Biz bosamiz va mazmunli ismni topamiz.

Misol uchun: Block bruteforcing IP.

Ro‘yxat hali ham bo‘sh. Biz uni avvalgidek saqlaymiz.

Windows Server 2008 R2-da masofaviy ish stoli xizmatlari (RDS) nafaqat avvalgi terminal xizmatlarining rebrendidir. RemoteApp, RD Gateway va RD Virtualization Host kabi ba'zilari Windows Server 2008 da paydo bo'lgan yangi xususiyatlar RDS va VDI yechimlarida individual foydalanuvchi ilovalari va butun ish stollarini joylashtirish va ishlashini ta'minlashni oson va qulay qiladi. funksionallik va qulaylik Citrix yechimlari yoki boshqa sotuvchilarning komplekslaridan ko'ra yomon emas.

Ammo masofaviy ish stoli xizmatlarining xavfsizligi haqida nima deyish mumkin? Microsoft ushbu xizmat xavfsizligini sezilarli darajada yangiladi va mustahkamladi. Ushbu maqolada biz RDS ning xavfsizlik mexanizmlari, guruh siyosatlari yordamida terminal xizmatlarini qanday himoyalash va RDS yechimlarini ta'minlashning amaliy jihatlari haqida gapiramiz.

R2-da nima yangiliklar

Agar siz Terminal xizmatlarining Windows Server 2003 va Windows Server 2008 versiyalari bilan ishlagan bo‘lsangiz, ehtimol Windows 2008 tizimi (brauzer ulanishi), (Terminal xizmatlariga Internetga kirish), (alohida ilovalarni nashr etish) kabi bir qator yangi xususiyatlarni taqdim etganini eslaysiz. RDP protokoli orqali) va xizmat ko'rsatish (yuk balansini ta'minlash).

Windows Server 2008 R2 quyidagi xususiyatlarni taqdim etdi:

- VDI yechimlari uchun masofaviy ish stoli virtualizatsiyasi

- PowerShell uchun RDS provayderi (Administrator endi RDS konfiguratsiyasi va boshqaruvini buyruq satridan yoki skriptlar orqali boshqarishi mumkin)

- Masofaviy ish stoli IP virtualizatsiyasi, bu seans yoki ishga tushirilayotgan dastur parametrlari asosida ulanishlarga IP-manzillarni belgilash imkonini beradi.

- RDP protokoli va Remote Desktop Connection (RDC) mijozining yangi versiyasi - v. 7.0

- CPU resurslarini faol seanslar soniga qarab dinamik ravishda taqsimlash uchun protsessor resurslarini boshqarish

- Foydalanuvchi tomonidan ilova sozlamalarini qo'shimcha ravishda sozlash qobiliyatiga ega dasturlarni o'rnatish imkonini beruvchi Windows Installer bilan moslik.

- 16 tagacha monitor uchun mijoz tomonidan qo'llab-quvvatlash.

Bundan tashqari, video va audio bilan ishlash funksiyalari takomillashtirildi va Windows Aero texnologiyasini to'liq qo'llab-quvvatlash (ko'p monitor rejimida Aero qo'llab-quvvatlanmasligini unutmang).

Tabiiyki, RDS xavfsizligi masalalari aniq yechimga bog'liq. Masalan, agar siz Internet orqali yoki brauzerdan foydalanayotgan foydalanuvchilar uchun ish stolini nashr qilsangiz, mijozlar mahalliy tarmoq (LAN) orqali RDC mijozi yordamida ulanganda, xavfsizlik muammosi standart echimga qaraganda ancha keskinroq bo'ladi.

Tarmoq darajasidagi autentifikatsiya

Barcha ulanishlar uchun kattaroq xavfsizlikni ta'minlash uchun siz tarmoq darajasidagi autentifikatsiya (NLA) autentifikatsiya mexanizmini yoqishingiz kerak. NLA seans yaratilgunga qadar foydalanuvchidan RD seans xostiga kirishni talab qiladi. Ushbu mexanizm serverni buzg'unchilar yoki bot dasturlari tomonidan yaratilishi mumkin bo'lgan keraksiz seanslarni qayta ishlashdan himoya qilish imkonini beradi. NLA dan foydalanish uchun mijozning operatsion tizimi Windows XP SP3 () va undan yuqori versiyalari va RDP 6.0 mijozi yoki undan yuqori versiyalarni bildiruvchi CredSSP Credential Security Support Provider (CredSSP) ni qoʻllab-quvvatlashi kerak.

Ma'muriy asboblar -> Masofaviy ish stoli xizmatlari -> Ish stoli sessiyasi xostini sozlash konsolini ochib, RD Session serverida NLA ni sozlashingiz mumkin.

- Ulanishni o'ng tugmasini bosing

- Xususiyatlar-ni tanlang

- Umumiy yorlig'iga o'ting

- "Tarmoq darajasidagi autentifikatsiya bilan masofaviy ish stoli bilan ishlaydigan kompyuterlardan ulanishga ruxsat berish" variantini belgilang.

- OK tugmasini bosing.

Transport qatlami xavfsizligi (TLS)

RDS sessiyasi mijozlar va RDS sessiyasi xosti o'rtasidagi aloqani ta'minlash uchun uchta xavfsizlik mexanizmlaridan birini qo'llashi mumkin:

- RDP xavfsizlik qatlami– O‘rnatilgan RDP shifrlashdan foydalanadi, unchalik xavfsiz emas.

- Muzokaralar olib boring- Agar mijoz tomonidan qo'llab-quvvatlansa, TLS 1.0 (SSL) shifrlash qo'llaniladi, agar mijoz uni qo'llab-quvvatlamasa, oddiy RDP xavfsizligi qo'llaniladi.

- SSL– TLS 1.shifrlash serverni autentifikatsiya qilish va mijoz va server o‘rtasida uzatiladigan ma’lumotlarni shifrlash uchun ishlatiladi. Bu eng xavfsiz rejim.

Yuqori darajadagi xavfsizlik uchun siz SSL/TLS shifrlashdan foydalanishingiz kerak. Ushbu maqsadlar uchun sizda raqamli sertifikat bo'lishi kerak, u o'z-o'zidan imzolanishi yoki CA sertifikat organi tomonidan berilishi mumkin (bu afzalroq).

Xavfsizlik darajasiga qo'shimcha ravishda ulanish uchun shifrlash darajasini tanlashingiz mumkin. Quyidagi shifrlash turlari mavjud:

- Past– Mijozdan serverga yuborilgan ma’lumotlarni 56 bitli shifrlash qo‘llaniladi. Serverdan mijozga uzatiladigan ma'lumotlar shifrlanmagan.

- Mijozlarga mos- bu turdagi shifrlash sukut bo'yicha ishlatiladi. Bunday holda, mijoz va server o'rtasidagi barcha trafik mijoz qo'llab-quvvatlaydigan maksimal kalit uzunligi bilan shifrlangan.

- yuqori- mijoz va server o'rtasida har ikki yo'nalishda uzatiladigan barcha ma'lumotlar 128 bitli kalit bilan shifrlangan

- FIPS muvofiq- mijoz va server o'rtasida har ikki yo'nalishda uzatiladigan barcha ma'lumotlar FIPS 140-1 usuli yordamida shifrlangan.

Shuni ta'kidlash kerakki, agar High yoki FIPS Compliant shifrlash darajalari ishlatilsa, ushbu turdagi shifrlashni qo'llab-quvvatlamaydigan barcha mijozlar serverga ulana olmaydi.

Server autentifikatsiya turi va shifrlash darajasini quyidagicha sozlashingiz mumkin:

- RD Session Host serverida Masofaviy ish stoli sessiyasi xostini sozlash oynasini oching va xususiyatlar oynasiga o'ting.

- Umumiy yorlig'ida ochiladigan menyulardan kerakli xavfsizlik darajasini va shifrlash turini tanlang.

- OK tugmasini bosing.

Guruh siyosati

Windows Server 2008 R2 da RDS sozlamalarini sozlash uchun bir qator Guruh siyosati opsiyalari mavjud. Ularning barchasi Kompyuter konfiguratsiyasi\Siyosatlar\Ma'muriy shablonlar\Windows komponentlari\Masofaviy ish stoli xizmatlari bo'limida joylashgan (rasmda guruh siyosatini boshqarish konsolining skrinshoti ko'rsatilgan).

Ko'rib turganingizdek, litsenziyalashni boshqarish siyosati, RDC mijoz konfiguratsiyasi siyosati va RD Session Host serverining o'zi mavjud. RD Session Host xavfsizlik siyosatiga quyidagilar kiradi:

- Mijoz ulanishining shifrlash darajasini o'rnating: siyosat shifrlash darajasini nazorat qilish uchun ishlatiladi. Agar yoqilgan bo'lsa, barcha ulanishlar belgilangan shifrlash darajasidan foydalanishi kerak (birlamchi qiymat Oliy).

- Har doimTezkoruchunParolustigaulanish: agar siz RD seansiga ulanishda foydalanuvchi parolini doimo soʻrashni istasangiz, hatto parol RDC mijoziga kiritilgan boʻlsa ham, ushbu siyosat qoʻllaniladi. Odatiy bo'lib, foydalanuvchilar RDC mijozida parol taqdim qilsalar, avtomatik ravishda sessiyaga kirishlari mumkin.

- Talab qilishxavfsizRPCaloqa: - siyosat yoqilganda, faqat mijozlarning autentifikatsiya qilingan va shifrlangan so'rovlariga ruxsat beriladi.

- Talab qilishfoydalanishningMaxsusxavfsizlikqatlamuchunMasofadan (RDP) Ulanishlar: siyosat yoqilganda, mijoz va terminal serveri oʻrtasidagi barcha ulanishlar bu yerda koʻrsatilgan xavfsizlik darajasidan foydalanishi kerak (RDP, Negotiate yoki SSL/TLS)

- DoYo'qruxsat berishMahalliyAdministratorlaruchunMoslashtiringRuxsatlar: Siyosat administratorlarning RD Session Host xavfsizlik sozlamalarini sozlash imkoniyatini o‘chirib qo‘yadi.

- Tarmoq darajasidagi autentifikatsiya yordamida masofaviy ulanishlar uchun foydalanuvchi autentifikatsiyasini talab qiling: Siyosat barcha terminal server ulanishlari uchun NLA talabini oʻz ichiga oladi (NLA qoʻllab-quvvatlamaydigan mijozlar ulana olmaydi).

RDC mijoz sozlamalari bo'lim ostida joylashgan MasofadanIsh stoliulanishmijoz:

- Doemasruxsat berishparollaruchunbo'lsaqlangan: siyosat RDC mijozida parollarni saqlashni taqiqlaydi, "Parolni saqlash" opsiyasi mavjud bo'lmaydi, avval saqlangan barcha parollar o'chiriladi.

- BelgilangSHA1 bosh barmoq izlariningsertifikatlarvakiliishonchli.rdpnashriyotlar: bu siyosat sizga sertifikatlarning SHA1 barmoq izlari roʻyxatini yaratish imkonini beradi va agar sertifikat ushbu roʻyxatdagi bosh barmoq iziga mos kelsa, u ishonchli hisoblanadi.

- Tezkoruchunhisobga olish ma'lumotlariyoqilganthemijozkompyuter: Siyosat RD Session serverida emas, balki mijoz kompyuterida foydalanuvchi hisob maʼlumotlarini soʻrash imkonini beradi.

RD Internetga kirish

RDC mijozi o'rnatilmagan kompyuter foydalanuvchilari veb-brauzer yordamida nashr etilgan ilovalarga kirishlari mumkin. Buning uchun foydalanuvchi RDS resurslari chop etiladigan brauzerda URL manzilini ochishi kerak. RD Web Access serveri alohida RD server roli bo'lib, odatda maxsus serverda joylashtiriladi.

RD Web Access serverining veb-interfeysi SSL-ga asoslangan va foydalanuvchilar o'z hisob ma'lumotlari bilan tizimga kirishlari mumkin. Autentifikatsiya qilingan foydalanuvchilar faqat o'zlari kirish huquqiga ega bo'lgan nashr etilgan dasturlarning ro'yxatini (RemoteApp) ko'rishadi.

Web Access serveri shifrlash uchun X.509 sertifikatidan foydalanadi. Standart o'z-o'zidan imzolangan sertifikatdir.

Network Layer Security (SSL) RDP, afsuski, terminal ulanishlarini boshqa yo'l bilan himoya qilishni afzal ko'rgan tizim ma'murlari tomonidan keng qo'llanilmaydi. Ehtimol, bu usulning aniq murakkabligi bilan bog'liq, ammo bu unday emas, ushbu materialda biz bunday himoyani qanday qilib oddiy va qiyinchiliksiz tashkil qilishni ko'rib chiqamiz.

RDP ni SSL bilan ta'minlashning qanday afzalliklari bor? Birinchidan, kuchli kanal shifrlash, sertifikatga asoslangan server autentifikatsiyasi va tarmoq darajasida foydalanuvchi autentifikatsiyasi. Oxirgi xususiyat Windows Server 2008 dan boshlab mavjud. Tarmoq darajasidagi autentifikatsiya seans boshlanishidan oldin autentifikatsiyani amalga oshirishga imkon berish orqali Terminal Server xavfsizligini yaxshilaydi.

Tarmoq darajasidagi autentifikatsiya masofaviy ish stoliga ulanishdan va kirish ekranini ko'rsatishdan oldin sodir bo'ladi, bu serverdagi yukni kamaytiradi va uning buzg'unchilar va zararli dasturlardan himoyasini sezilarli darajada oshiradi, shuningdek, xizmat hujumlarini rad etish ehtimolini kamaytiradi.

SSL orqali RDP dan to'liq foydalanish uchun mijoz shaxsiy kompyuterlari Windows XP SP3, Windows Vista yoki Windows 7 o'rnatilgan bo'lishi va RDP mijoz versiyasi 6.0 yoki undan keyingi versiyalaridan foydalanishi kerak.

Windows Server 2003 SP1 va undan keyingi versiyalaridan foydalanilganda, SSL (TLS 1.0) kanal shifrlash va server autentifikatsiyasi mavjud bo'ladi, mijoz shaxsiy kompyuterlarida RDP mijoz versiyasi 5.2 yoki undan keyingi versiya bo'lishi kerak.

Bizning maqolamizda biz Windows Server 2008 R2 asosida terminal serverini o'rnatishni ko'rib chiqamiz, ammo Windows Server 2003 uchun aytilganlarning barchasi to'g'ri bo'ladi (etishmayotgan xususiyatlardan tashqari).

Ushbu yechimni muvaffaqiyatli amalga oshirish uchun sizning tarmog'ingizda ishlaydigan sertifikat organi bo'lishi kerak, biz uning konfiguratsiyasini ko'rib chiqdik. Terminal serverida ushbu CA tomonidan chiqarilgan sertifikatlarga ishonish uchun CA sertifikatini (yoki sertifikatlar zanjirini) .

Keyin quyidagi parametrlarga ega server autentifikatsiya sertifikatini so'rashingiz kerak:

Ism - terminal serverining to'liq nomi (masalan, server domain.com domeniga tegishli bo'lsa server.domain.com)

- Sertifikat turi - Server autentifikatsiya sertifikati

- Variantni o'rnatish Yangi kalitlar to'plamini yarating

- CSP- Microsoft RSA kanal kriptografik provayderi.

- Belgilash katagi Kalitni eksport qilinadigan deb belgilang.

- Korxona CA uchun katakchani belgilang Sertifikat uchun kompyuterning mahalliy xotirasidan foydalaning. (Ushbu variant mustaqil CAda mavjud emas.)

CAga so'rov yuboring va berilgan sertifikatni o'rnating. Ushbu sertifikat kompyuterning mahalliy do'konida o'rnatilishi kerak, aks holda u Terminal xizmatlari tomonidan foydalana olmaydi. Buni tekshirish uchun konsolni ishga tushiring MMC (Boshlash - ishga tushirish - mmc) va snap qo'shing Sertifikatlar(Fayl - qo'shimcha elementni qo'shish yoki o'chirish) kompyuter hisobi uchun.

Konsol ildizida ni bosing Ko'rish - Variantlar va ko'rish rejimini o'rnating Maqsad bo'yicha sertifikatlarni tashkil qiling. Berilgan sertifikat guruhda bo'lishi kerak Server autentifikatsiyasi.

Agar siz sertifikatni mustaqil (mustaqil) CA (tarmoqning domen tuzilishiga ega emas) yordamida olgan bo'lsangiz, u sukut bo'yicha foydalanuvchi hisoblari do'koniga o'rnatiladi va siz bir qator qo'shimcha amallarni bajarishingiz kerak bo'ladi.

ochiq Internet Explorer - Internet Options - Kontent - Sertifikatlar, berilgan sertifikat do'konga o'rnatilishi kerak Shaxsiy.

Eksport qiling. Eksport qilishda quyidagi parametrlarni belgilang:

- Ha, shaxsiy kalitni eksport qiling

- Muvaffaqiyatli eksportdan so'ng shaxsiy kalitni o'chirib tashlang

Keyin ushbu do'kondan sertifikatni o'chirib tashlang. bir zumda Sertifikatlar (mahalliy kompyuter) Bo'limni tanlang Server autentifikatsiyasi, ustiga o'ng tugmasini bosing Barcha vazifalar - Import va sertifikatni import qiling.

Endi kir Ma'muriyat - Masofaviy ish stoli xizmatlari ochiq Masofaviy ish stoli sessiyasi xost konfiguratsiyasi(Windows Server 2003 ma'muriy vositalarida - Terminal xizmatlarini sozlash).

Kerakli ulanishni tanlang va uning xususiyatlarini oching. Eng pastdagi tugmani bosing Tanlang va oldingi bosqichda olingan sertifikatni tanlang (Windows Server 2003 da bu oyna biroz boshqacha ko'rinadi).

Sertifikatni tanlagandan so'ng, qolgan xususiyatlarni belgilang:

Sertifikatni tanlagandan so'ng, qolgan xususiyatlarni belgilang:

- Xavfsizlik darajasi SSL

- Shifrlash darajasi Yuqori yoki FIPS-mos keladi

- Belgilash katagi Faqat kompyuterlardan ulanishga ruxsat bering...(Windows Server 2003 da mavjud emas)

Kiritilgan parametrlarni saqlang, bu serverni sozlashni yakunlaydi.

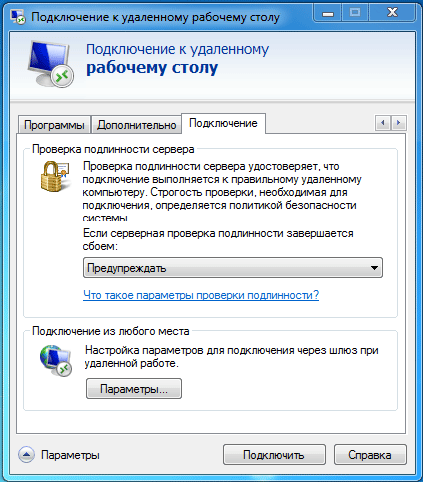

Mijoz kompyuterida masofaviy ish stoli ulanishini yarating, sertifikatda manzil sifatida ko'rsatilgan to'liq malakali server nomidan foydalaning. Ulanish xususiyatlarini va yorliqda oching Ulanish - Server autentifikatsiyasi variantni o'rnatish Ogohlantirish.

Ushbu kompyuter sertifikat idoramiz tomonidan berilgan sertifikatlarga ishonishi uchun do'konda unga CA sertifikatini o'rnatishni unutmang. Ishonchli ildiz sertifikatlash idoralari.

Ushbu kompyuter sertifikat idoramiz tomonidan berilgan sertifikatlarga ishonishi uchun do'konda unga CA sertifikatini o'rnatishni unutmang. Ishonchli ildiz sertifikatlash idoralari.

Windows 7 da (RDP mijoz versiyasi 7 dan foydalanilganda) ushbu sertifikat do'konga o'rnatilishi kerak kompyuter hisobi, Buning uchun uni snap orqali import qiling Sertifikatlar (mahalliy kompyuter) MCC konsolida, xuddi yuqorida bo'lgani kabi. Aks holda, ulanish muvaffaqiyatsiz bo'ladi va siz quyidagi xatoni olasiz:

CA sertifikatini o'rnatganingizdan so'ng siz ulanishga urinib ko'rishingiz mumkin, iltimos, RDP seansini yaratishdan oldin ham foydalanuvchi nomi va parolni kiritish so'ralishini unutmang. Agar ulanish muvaffaqiyatli bo'lsa, oyna sarlavhasidagi qulfga e'tibor bering, bu sizning SSL orqali ishlayotganingizni ko'rsatadi. Unga bosish orqali siz sertifikat haqidagi ma'lumotlarni ko'rishingiz mumkin.

CA sertifikatini o'rnatganingizdan so'ng siz ulanishga urinib ko'rishingiz mumkin, iltimos, RDP seansini yaratishdan oldin ham foydalanuvchi nomi va parolni kiritish so'ralishini unutmang. Agar ulanish muvaffaqiyatli bo'lsa, oyna sarlavhasidagi qulfga e'tibor bering, bu sizning SSL orqali ishlayotganingizni ko'rsatadi. Unga bosish orqali siz sertifikat haqidagi ma'lumotlarni ko'rishingiz mumkin.

Va nihoyat, bir barrel asalda bir tomchi qatron. Windows Terminal Xizmatlari ulanadigan mijozlarni qanday autentifikatsiya qilishni bilmaydi, shuning uchun agar kerak bo'lsa, SSH tunnel yoki IPSec VPN kabi qo'shimcha xavfsizlik usullaridan foydalanish kerak.