Elbette çoğunuz bu kısaltmayı zaten duymuş ve görmüşsünüzdür - kelimenin tam anlamıyla şu şekilde tercüme edilir: Uzak Masaüstü Protokolü (UzakMasaüstüprotokol). Bu uygulama düzeyindeki protokolün işleyişinin teknik incelikleriyle ilgilenen biri varsa, aynı Wikipedia'dan başlayarak literatürü okuyabilir. Tamamen pratik yönleri ele alacağız. Yani, bu protokolün, Windows'ta yerleşik olan "Uzak Masaüstü Bağlantısı" aracını kullanarak çeşitli Windows sürümlerini çalıştıran bilgisayarlara uzaktan bağlanmanıza olanak sağlaması.

RDP protokolünü kullanmanın artıları ve eksileri nelerdir?

Hoş olanla başlayalım - profesyonellerle. Avantajı, daha doğru bir şekilde adlandırılan bu aracın MüşteriRDP, hem uzaktan kumandanın kontrol edileceği bilgisayardaki hem de bilgisayarına uzaktan erişim açmak isteyen tüm Windows kullanıcılarının kullanımına açıktır.

Uzak masaüstüne bağlantı yoluyla, yalnızca uzak masaüstünü görmek ve uzak bilgisayarın kaynaklarını kullanmak değil, aynı zamanda yerel diskleri, yazıcıları, akıllı kartları vb. de ona bağlamak mümkündür. Elbette RDP üzerinden video izlemek veya müzik dinlemek istiyorsanız bu sürecin size keyif vermesi pek mümkün değil çünkü... çoğu durumda bir slayt gösterisi göreceksiniz ve ses muhtemelen kesilecektir. Ancak RDP hizmeti bu görevler için geliştirilmemiştir.

Kuşkusuz bir diğer avantaj ise, bilgisayarla bağlantının, avantajları olmasına rağmen çoğunlukla ücretli olan herhangi bir ek program olmadan gerçekleştirilmesidir. RDP sunucusuna (uzaktaki bilgisayarınızdır) erişim süresi yalnızca sizin isteğinizle sınırlıdır.

Sadece iki eksi var. Biri önemli, diğeri o kadar da değil. Bunlardan ilki ve en önemlisi, RDP ile çalışabilmek için bağlantı yapılan bilgisayarın beyaz (harici) IP'ye sahip olması veya yönlendiriciden bu bilgisayara bir bağlantı noktasını "iletmenin" mümkün olması gerekir, yine harici bir IP'ye sahip olması gerekir. Statik ya da dinamik olması önemli değil ama öyle olması gerekiyor.

İkinci dezavantaj o kadar önemli değil - istemcinin en son sürümleri artık 16 renkli renk düzenini desteklemiyor. Minimum - 15 bit. Bu, saniyede 64 kilobit'i aşmayan bir hızla, bodur, ölü bir İnternet üzerinden bağlandığınızda RDP'yi büyük ölçüde yavaşlatır.

RDP aracılığıyla uzaktan erişimi ne için kullanabilirsiniz?

Kuruluşlar, kural olarak, 1C programında işbirliği için RDP sunucularını kullanır. Hatta bazıları üzerlerinde kullanıcı iş istasyonları bile kuruyor. Böylece kullanıcı, özellikle seyahat halinde bir işi varsa, 3G interneti veya otel/cafe Wi-Fi'si varsa iş yerine uzaktan bağlanarak tüm sorunları çözebilir.

Bazı durumlarda ev kullanıcıları, ev kaynaklarından bazı verileri almak için ev bilgisayarlarına uzaktan erişimi kullanabilirler. Prensip olarak uzak masaüstü hizmeti, metin, mühendislik ve grafik uygulamalarıyla tam olarak çalışmanıza olanak tanır. Yukarıda belirtilen nedenlerden dolayı video ve ses işlemede çalışmayacaktır ancak yine de çok önemli bir artıdır. Ayrıca, herhangi bir anonimleştirici, VPN veya diğer kötü ruhlar olmadan ev bilgisayarınıza bağlanarak şirket politikası nedeniyle iş yerinde kapatılan kaynakları da görüntüleyebilirsiniz.

İnterneti hazırlamak

Bir önceki bölümde RDP üzerinden uzaktan erişim sağlamak için harici bir IP adresine ihtiyacımız olduğundan bahsetmiştik. Bu hizmet sağlayıcı tarafından sağlanabilir, bu nedenle ararız, yazarız veya kişisel hesabınıza gideriz ve bu adresin sağlanmasını düzenleriz. İdeal olarak statik olmalıdır, ancak prensipte dinamik olanlarla yaşayabilirsiniz.

Birisi terminolojiyi anlamıyorsa, statik adres sabittir ve dinamik adres zaman zaman değişir. Dinamik IP adresleriyle tam olarak çalışabilmek için dinamik etki alanı bağlamayı sağlayan çeşitli hizmetler icat edilmiştir. Ne ve nasıl, yakında bu konuyla ilgili bir yazı gelecek.

Yönlendiriciyi hazırlama

Bilgisayarınız doğrudan İnternet'e ISP kablosuyla değil, bir yönlendirici aracılığıyla bağlıysa, bu cihazla da bazı manipülasyonlar yapmamız gerekecek. Yani - ileri servis bağlantı noktası - 3389. Aksi takdirde yönlendiricinizin NAT'ı ev ağınıza girmenize izin vermeyecektir. Aynı durum bir kuruluşta RDP sunucusu kurmak için de geçerlidir. Bir bağlantı noktasını nasıl ileteceğinizi bilmiyorsanız, bir yönlendiricideki bağlantı noktaları nasıl iletilir (yeni bir sekmede açılır) hakkındaki makaleyi okuyun ve ardından buraya geri dönün.

Bilgisayarı hazırlamak

Bir bilgisayara uzaktan bağlanma yeteneği oluşturmak için tam olarak iki şey yapmanız gerekir:

Sistem Özellikleri'nde bağlantıya izin verin;

- mevcut kullanıcı için bir şifre belirleyin (şifresi yoksa) veya özellikle RDP aracılığıyla bağlanmak için şifreli yeni bir kullanıcı oluşturun.

Kullanıcıyla ne yapacağınıza kendiniz karar verin. Ancak, sunucu dışı işletim sistemlerinin yerel olarak birden fazla oturum açmayı desteklemediğini unutmayın. Onlar. Yerel olarak (konsolda) kendiniz olarak oturum açarsanız ve ardından aynı kullanıcıyla uzaktan oturum açarsanız, yerel ekran kilitlenecek ve aynı yerdeki oturum Uzak Masaüstü Bağlantısı penceresinde açılacaktır. RDP'den çıkmadan şifreyi yerel olarak girerseniz, uzaktan erişimden atılırsınız ve yerel monitörünüzde geçerli ekranı görürsünüz. Konsola bir kullanıcı olarak giriş yapıp, başka bir kullanıcı olarak uzaktan giriş yapmayı denediğinizde de aynı şey sizi bekliyor. Bu durumda sistem sizden yerel kullanıcı oturumunu sonlandırmanızı isteyecektir ve bu her zaman uygun olmayabilir.

O halde hadi gidelim Başlangıç, menüye sağ tıklayın Bilgisayar ve bas Özellikler.

Özelliklerde Sistemler seçmek Gelişmiş sistem Ayarları

Açılan pencerede sekmeye gidin Uzaktan erişim…

...tıklamak bunlara ek olarak…

Ve bu sayfadaki tek kutuyu işaretleyin.

Bu, Windows 7'nin "ev" sürümüdür - Pro ve daha yüksek sürüme sahip olanlar daha fazla onay kutusuna sahip olacak ve erişimi farklılaştırmak mümkün olacak.

Tıklamak TAMAM her yer.

Artık Uzak Masaüstü Bağlantısı'na (Başlat>Tüm Programlar>Donatılar) gidebilir, ev ağınızdan bağlanmak istiyorsanız bilgisayarın IP adresini veya adını buraya girebilir ve tüm kaynakları kullanabilirsiniz.

Bunun gibi. Prensip olarak her şey basittir. Aniden herhangi bir sorunuz olursa veya bir şey belirsiz kalırsa, yorumlara hoş geldiniz.

Çoğu zaman, uzaktan erişim oturumlarını kullanan birçok kullanıcının RDP bağlantı noktasının nasıl değiştirileceği konusunda bir sorusu vardır. Şimdi en basit çözümlere bakalım ve kurulum sürecindeki birkaç ana aşamayı da belirtelim.

RDP protokolü ne içindir?

İlk olarak, RDP hakkında birkaç söz. Kısaltmanın kod çözümüne bakarsanız uzaktan erişimin ne olduğunu anlayabilirsiniz.

Basit bir ifadeyle bu, bir terminal sunucusu veya iş istasyonu için bir araçtır. Windows ayarları (ve sistemin herhangi bir sürümü), çoğu kullanıcıya uygun olan varsayılan ayarları kullanır. Ancak bazen bunları değiştirmek gerekebilir.

Standart RDP bağlantı noktası: değiştirilmeli mi?

Dolayısıyla, Windows'ta yapılan değişikliklere bakılmaksızın tüm protokollerin önceden belirlenmiş bir anlamı vardır. Bu, bir iletişim oturumu gerçekleştirmek için kullanılan (bir terminali uzaktaki terminallere bağlamak) kullanılan RDP bağlantı noktası 3389'dur.

Standart değerin değiştirilmesi gereken durumun nedeni nedir? Her şeyden önce, yalnızca yerel bilgisayarın güvenliğinin sağlanmasıyla. Sonuçta, standart bir bağlantı noktası kuruluyken bakarsanız, prensipte herhangi bir saldırgan sisteme kolayca girebilir. Şimdi varsayılan RDP bağlantı noktasını nasıl değiştireceğimizi görelim.

Sistem kayıt defterindeki ayarları değiştirme

Değişiklik prosedürünün yalnızca manuel modda gerçekleştirildiğini ve uzaktan erişim istemcisinin kendisinin herhangi bir sıfırlama veya yeni parametre kurulumu sağlamadığını hemen not edelim.

Öncelikle “Çalıştır” menüsündeki (Win + R) regedit komutuyla standart kayıt defteri düzenleyicisini çağırın. Burada bölüm ağacından terminal sunucusu dizini üzerinden RDP-Tcp dizinine gitmemiz gereken HKLM şubesiyle ilgileniyoruz. Sağdaki pencerede PortNumber anahtarını buluyoruz. Değiştirmemiz gereken anlamı budur.

Düzenlemeye giriyoruz ve orada 00000D3D'yi görüyoruz. Pek çok insan bunun ne olduğu konusunda hemen şaşkına dönüyor. Ve bu sadece 3389 ondalık sayısının onaltılık gösterimidir. Bağlantı noktasını ondalık biçimde belirtmek için, değer gösterimini görüntülemek için karşılık gelen satırı kullanırız ve ardından ihtiyacımız olan parametreyi belirtiriz.

Bundan sonra sistemi yeniden başlatıyoruz ve bağlanmaya çalışırken yeni bir RDP bağlantı noktası belirtiyoruz. Bağlanmanın başka bir yolu da mstsc /v:ip_address:XXXXX özel komutunu kullanmaktır; burada XXXXX, yeni bağlantı noktası numarasıdır. Ama hepsi bu değil.

Windows Güvenlik Duvarı Kuralları

Ne yazık ki yerleşik Windows güvenlik duvarı yeni bağlantı noktasını engelleyebilir. Bu, güvenlik duvarının kendi ayarlarında değişiklik yapmanız gerektiği anlamına gelir.

Gelişmiş güvenlik ayarlarıyla güvenlik duvarı ayarlarını çağırın. Burada öncelikle gelen bağlantıları seçmeli ve yeni bir kural oluşturmak için çizgiye tıklamalısınız. Şimdi port için bir kural oluşturacak öğeyi seçiyoruz, ardından TCP için değerini giriyoruz, ardından bağlantıya izin veriyoruz, profiller bölümünü değiştirmeden bırakıyoruz ve son olarak yeni kurala bir ad atayıp ardından yapılandırmayı tamamla düğmesine tıklıyoruz. Geriye kalan tek şey sunucuyu yeniden başlatmak ve bağlanırken yeni RDP bağlantı noktasını uygun satırdaki iki nokta üst üste işaretiyle belirtmektir. Teorik olarak hiçbir sorun olmaması gerekir.

Yönlendiricideki RDP bağlantı noktasını iletme

Bazı durumlarda kablolu bağlantı yerine kablosuz bağlantı kullandığınızda yönlendiricinizdeki bağlantı noktasını iletmeniz gerekebilir. Bunda karmaşık bir şey yok.

Öncelikle sistem özelliklerinde izin veriyoruz ve bu yetkiye sahip olan kullanıcıları belirtiyoruz. Ardından tarayıcı aracılığıyla yönlendirici ayarları menüsüne gidin (192.168.1.1 veya sonunda 0.1 - hepsi yönlendirici modeline bağlıdır). Alanda (ana adresimiz 1.1 ise), üçüncüden (1.3) başlayarak adresi belirtmeniz ve ikinciye (1.2) adresi verme kuralını yazmanız önerilir.

Daha sonra ağ bağlantılarında ayrıntıları görüntülemeniz, fiziksel MAC adresini oradan kopyalayıp yönlendirici parametrelerine yapıştırmanız gereken ayrıntılar görünümünü kullanırız.

Şimdi, modemdeki NAT ayarları bölümünde, sunucuyla bağlantıyı etkinleştirin, bir kural ekleyin ve standart RDP bağlantı noktası 3389'a iletilmesi gereken XXXXX bağlantı noktasını belirtin. Değişiklikleri kaydedin ve yönlendiriciyi yeniden başlatın (yeni bağlantı noktası yeniden başlatma olmadan kabul edilmez). Bağlantıyı, bağlantı noktası testi bölümünde ping.eu gibi bazı özel web sitelerinde kontrol edebilirsiniz. Gördüğünüz gibi her şey basit.

Son olarak port değerlerinin şu şekilde dağıtıldığını unutmayın:

- 0 - 1023 - düşük seviyeli sistem programları için bağlantı noktaları;

- 1024 - 49151 - özel amaçlara tahsis edilen bağlantı noktaları;

- 49152 - 65535 - dinamik özel bağlantı noktaları.

Genel olarak birçok kullanıcı sorunları önlemek için genellikle listenin üçüncü aralığındaki RDP bağlantı noktalarını seçer. Ancak hem uzmanlar hem de uzmanlar, çoğu görev için uygun olduklarından bu değerlerin ayarlarda kullanılmasını önermektedir.

Bu özel prosedüre gelince, esas olarak yalnızca Wi-Fi bağlantısı durumunda kullanılır. Zaten görebileceğiniz gibi, normal bir kablolu bağlantıda buna gerek yoktur: yalnızca kayıt defteri anahtarlarının değerlerini değiştirin ve güvenlik duvarındaki bağlantı noktası için kurallar ekleyin.

RDP - Uzak Masaüstü Protokolü

Burada öncelikle StandAlone Server'dan bahsedeceğiz. Yani ayrı bir sunucu hakkında. Etki alanı denetleyicileri ve kurumsal ağlar hakkında değil. (burada yüksek nitelikli uzmanlara ihtiyaç vardır)

Aklınıza bir fikir geldiği ve onu hayata geçirmeye karar verdiğiniz bir durum. Ve bunu uygulamak için belirli bir veri merkezinde kiraladığınız bir Sunucuya sahip olmanız gerekir.

Uygun tarifeyi seçtiniz, parayı ödediniz ve artık ihtiyacınız olan yazılımın kurulu olduğu bir Sunucunuz var. Çoğu durumda Windows 2003 Server bu tür pilot projeler için yeterlidir. Oldukça ucuz ve etkilidir.

Teknik destek size RDP erişimi için bir IP adresi, Kullanıcı Adı ve Şifre verecek ve yolculuğunuza başlayacaksınız, genel olarak... pek de fazla bir şey gibi görünmüyor.

Varsayılan olarak Windows'taki bu hizmetin kullanıcıya birçok sorun ve sorun yaşatacak şekilde yapılandırıldığını söyleyebiliriz.

Tabii ki kendi başına çalışıyor ve işlevini mükemmel bir şekilde yerine getiriyor. Ancak zamanla (bazen çok geç olabilir), uzak bir sunucunun dikkatsiz sahibi, sisteminde gerçekte neler olup bittiğini ve kalesinin duvarları etrafında ne kadar kana susamış bir insan kalabalığının durduğunu anladığında dehşete düşecektir.

Bu, DVR'daki kızılötesi filtreyi kapatmak ve aniden video kaynaklarını görmeye başlamak gibi bir şey: fotoğraf kaydeden trafik polisi kameraları ve TV uzaktan kumandalarından gelen sinyaller.

Görmeye başlıyorsunuz ve sonra belki de anlıyorsunuz.

Bir yandan yazılım geliştiriciler sistemlerini ortalama bir insan için yaptıklarını iddia ediyorlar ve siz de buna inanmaya başlıyorsunuz.

Ancak öte yandan aynı geliştiriciler, klavyeyi yalnızca sertifikalı bir uzmanın alabileceğini varsayıyor. Ve böylece sertifika bu yıla ait.

Paradoks budur.

Size gerçekte neye benzediğini söyleyeyim.

Ancak aslında, bilgisayar korsanlarının orduları, forumlarda bir düzine satır okuduktan sonra, açık RDP bağlantı noktasına sahip hazır sunucu listelerini indiriyor. Ve arabanıza zorla girmeye başlıyorlar. Bazıları bunu manuel olarak yapar (ancak bu nadirdir), ancak çoğunlukla kaba kuvvet sözlükleri çalıştıran farklı programlarla: giriş - şifre. Ve kimse onları hiçbir konuda sınırlamaz. Hatta bazen orada sıkışık oluyorlar.

Üstelik günlüklere bakıyorum ve çoğunlukla bunların aynı sözlükler olduğunu görüyorum.

Ve sunucunuz karşılık vermek zorunda kalıyor. Ve bilmiyorsun. Ve performansınızın neden düşük olduğunu, isteklerin tamamlanmasının neden bu kadar uzun sürdüğünü anlamıyorsunuz.

Harika şeyler düşünüyorsun. Stratejik olarak işlevsellik hakkında. Ve burada bazı anlaşılmaz frenler var.

Bu nedenle belleği optimize etmeye, geçici değişkenleri silmeye, diskleri birleştirmeye vb. başlayacaksınız.

Hatta yönetim ek bileşenindeki Etkinlikler sekmesine daha yakından bakabilirsiniz.

Ama sizi temin ederim ki oradaki sebebi göremeyeceksiniz! Çünkü yanlış kullanıcı adı ve şifre girme girişimleri orada görüntülenmiyor. Belki de diğer insanlarla, korktukları veya saygı duyuldukları için sizi kırmadıklarını bile tartışacaksınız.

HAYIR. Sizi temin ederim ki geliştiriciler çok komik adamlar. Ve başlangıçta teraziyi hafifçe karanlığa doğru eğiyorlar. Bu olayların gösterilmesi durumunda sunucu üzerindeki yükün daha fazla olacağını söylüyorlar.

Ancak herkesin yapması gereken ilk şeyin bu ekranı açmak olduğunu unutmayın. Tabii ki, dış dünyaya tamamen kapalı, kimsenin hiçbir şeyi hackleyemediği bazı teknolojik sistemler de var. Ancak tam da profesyonellerden oluşan ekiplerin tamamına hizmet eden sistemler var.

O halde bu durumu düzeltip sistemi normal çalışma düzenine getirerek başlayalım.

Ne yapacağız:

- İzin verilen eşzamanlı açık oturumların sayısını sınırlayacağız.

(Uzak sunucunuzu kendiniz yönetiyorsanız, sunucuyu sizinle aynı anda yönetmek için neden sizden başka birine ihtiyacınız olsun ki?

Bununla birlikte, örneğin teknik destek için bir taneye daha ihtiyaç duyulabilir. Ve neden daha fazlası?) - Ve ışığı aç. Yani, sistemin "Olaylar" ek bileşeninde başarısız oturum açma girişimlerini görüntülemesine izin vereceğiz.

Ve burada şaşıracaksınız. - 3000'den fazla IP adresinden sunucuya erişimi yasaklayacağız, bu da kesinlikle insanlara sorun yaratmaktan başka bir işe yaramaz. Kara Listeyi İçe Aktarma.

Hiçbir şey yapmadan ağda RDP'yi kurma konusunda talepte bulunursanız, birçok tavsiyeyle karşılaşacaksınız (ve bir deney yapmaya karar verene kadar uzun süre bunların çok etkili olduğundan emindim. )

- İzin verilen başarısız oturum açma denemelerinin sayısını sınırlayın.

(Sarhoş değilseniz klavyenin yanlış dilde ve yanlış kayıtta olduğunu anlamanız için 3 kez yeterlidir.) - Bu 3 denemenin süresini sınırlayın.

(Bunu haftada 3 kez yapabilirsiniz veya saniyede 3 kez ve çok iş parçacıklı olarak da yapabilirsiniz. Bu nedenle, havalı bilgisayar korsanlarının hiçbiri klavyeye uzun süre tek parmağıyla bir harf seçerek girmediğinden, orada makul bir trafik var ve geliştiriciler 10 dakika içinde birkaç yüz veya birkaç bin kombinasyonu çözebilecek zamana sahip olacağını belirlediler.) - Sarhoşsanız veya kendiniz değilseniz, giriş için bir engelleme süresi ayarlayın.

(Varsayılan süre 3 dakikadır, kimseyi üzmez. Yarım saate ayarlayalım. Beklemekten yorulsunlar.)

İtiraf etmeliyim ki, bu tür yazıları bulduğumda çok mutlu oldum ve her şeyi hemen doğru yaptım. Artık projenin kendisine odaklanabileceğimden ve güvenlik konusunda fazla endişelenmeyeceğimden emindim.

Gün içinde nasıl da onbinlerce deneme yapıldı. (ve bütün gün kafamı monitöre yapışık oturmuyorum ama günde bir kez girip uygulamalarımın işlevselliğini kontrol ediyorum) Bu şekilde kalıyor.

Ve bunun nasıl olabileceğini hala anlayamadım, bu yüzden 3 denememin yapılandırıldığını ve ardından 30 dakika boyunca engellendiğini görüyorum. Ve bu bot altı saattir meşgul, yorulmadan "Yönetici"den "ferapont"a kadar oturum açma bilgilerini sıralıyor.

Ancak her şey eğlence değildi. Ve sonra her şeyi ayarladım, böylece işe yarayacak!

Bir keresinde RAID dizisinin arızalanması nedeniyle projelerimden birini bir sunucudan diğerine aktarmak zorunda kaldım. Ve eski sunucu bir süredir elimdeydi, ancak üzerinde korkmadan tehlikeli ve o kadar da tehlikeli olmayan deneyler yapmaya çalışabilirdim. Bu nedenle kontrol etmeye karar verdim.

Bunu yapmak için, kimlik doğrulama sisteminin artık beni engelleyeceğini umarak birkaç dakika boyunca yanlış şifreyle giriş yapmaya çalıştım. Figürinler. Hiçbir şey olmadı.

Bu sorunu daha ayrıntılı olarak incelemek için birkaç gün harcadım. Kılavuzlara ve yetersiz yorumlara daldım. Forumlarda herkes bu yöntemin süper etkili olduğunu garanti ediyor.

Ve şimdi size şunu söyleyeceğim:

- ilk olarak, bu yöntem yalnızca bir etki alanı denetleyicisi altında çalışır (ne olduğunu bilmiyor musunuz? Tükürün, buna ihtiyacınız yok) ve bağımsız bir sunucu için kendinizi özel bilgilere kaptırmanız ve büyü öğrenmeniz gerekir.

- ikincisi, görünüşe göre birçok kişi yanlışlıkla ve safça (benim gibi) aksini varsayıyor ki, böyle bir mekanizma uygulandığında, içeri girmeye çalışanın engelleneceği ortaya çıkıyor.

Hayır, sadece o değil. Ve engelleneceksiniz!

Evet - oraya kaydolduğunuz süre boyunca hesabınız bloke edilecektir. Ve siz asla kendi sunucunuza giriş yapamayacaksınız!

Evden çıkıp kapıyı kilitlediğimde kilidi kırıyorum. Büyükanneme kızmak için kulaklarımı donduracağım.

Ancak bu tür yanılsamalardan ayrılmanın birkaç günlük eziyete değdiğini düşünüyorum.

Önsözü bitirdik. Hadi işimize bakalım.

1. İzin verilen eşzamanlı açık oturumların sayısını sınırlayacağız.

“Terminal Hizmetleri Yapılandırması” ek bileşenini bulun ve açın:

Bu eklentide, tüm ağ bağdaştırıcıları için “Msximum Bağlantıları” 2x ile sınırladığımız RDP-Tcp “özellikler” sekmesini seçip açın.

Tamam'ı tıklayın. Artık sizinle aynı anda yalnızca bir kişi daha giriş yapabilir. Ve sen olmayınca isteyen herkes ikili sıra halinde durmak zorunda kalacak.

Sıraya girin, orospu çocukları!

2. "Olaylar" ek bileşeninde başarısız oturum açma girişimlerinin görüntülenmesini etkinleştirin.

“Yerel Güvenlik Ayarları” ek bileşenini ve içindeki “Denetim Politikası” bölümünü bulun ve açın:

Ve tüm “Denetim” girişlerinin özellik değerlerini ekran görüntüsünde gösterildiği gibi değiştirin. Daha sonra değişikliklerin etkili olması için yeniden başlatmanız gerekecektir.

Nasıl bir dünyada yaşadığımızı ve bizi gerçekte kimin çevrelediğini anlamak için bekleyebilir ve birkaç saat sonra şimdiki gerçek resme bakabilirsiniz.

3. %100 kötü amaçlı IP adreslerinin sunucuya erişimini reddediyoruz. Kara Listeyi İçe Aktarma.

Burada 2 seçeneğiniz var:

- Hızlı ve her şey aynı anda.

- Manuel, tam olarak ne yaptığınızı anlayarak.

Hızlı yol.

Bundan sonra şöyle bir şey almalısınız:

Manüel yöntem, anlayışla.

- Öncelikle ek bir politika oluşturmanız gerekir. “Yerel Güvenlik Ayarları” ek bileşenini açın.

- “Yerel Bilgisayardaki IP Güvenlik Politikaları” bölümünü seçin ve sağ tıklayın: “IP Güvenlik Politikası Oluştur...” ve Yapılandırma Sihirbazını başlatın.

- Yeni Kural için bir isim buluyorsunuz. Örneğin: "IP'yi engelle".

- Daha sonra tüm sorulara tıklayın ve sonunda Politikanın özelliklerini düzenlemek için bir formunuz olacak.

- Yeni bir Kural ekleyin. Tıklamak. ve Sihirbaz onay kutusu işaretlenirse, sorularının yanıtlanması gereken başka bir Sihirbaz başlatılır.

- Tünel Bitiş Noktası. tıklamak

- Ağ tipi. “Tüm ağ bağlantıları” zaten orada. tıklamak

- IP Filtre Listesi.

Yeni bir Filtre ekleyin. Tıklayın ve anlamlı bir İsim bulun.

Örneğin: Kaba zorlama IP'sini engelleyin.

Listesi hâlâ boş. Olduğu gibi kaydediyoruz.

Windows Server 2008 R2'deki Uzak Masaüstü Hizmetleri (RDS), yalnızca önceki sürüm olan Terminal Hizmetlerinin yeniden markalanması değildir. RemoteApp, RD Ağ Geçidi ve RD Sanallaştırma Ana Bilgisayarı gibi bazıları Windows Server 2008'de ortaya çıkan yeni özellikler, hem bireysel kullanıcı uygulamalarının hem de tüm masaüstü bilgisayarların RDS ve VDI çözümlerinde basit ve rahat bir şekilde dağıtılmasını ve çalıştırılmasını mümkün kılar. kolaylık, diğer satıcıların Citrix çözümlerinden veya komplekslerinden daha kötü değildir.

Uzak Masaüstü Hizmetlerinin güvenliği ne olacak? Microsoft bu hizmetin güvenliğini önemli ölçüde güncelleştirdi ve güçlendirdi. Bu yazımızda RDS güvenlik mekanizmalarından, grup politikaları kullanılarak terminal hizmetlerinin güvenliğinin sağlanmasından ve RDS çözümlerinin güvenliğinin sağlanmasının pratik yönlerinden bahsedeceğiz.

R2'deki yenilikler

Windows Server 2003 ve Windows Server 2008'de Terminal Hizmetleri sürümleriyle çalıştıysanız, muhtemelen Windows 2008'in (tarayıcı aracılığıyla bağlantı), (İnternet üzerinden Terminal Hizmetlerine erişme), (yayınlama) gibi bir dizi yeni özellik sunduğunu hatırlıyorsunuzdur. RDP aracılığıyla bireysel uygulamalar) ve hizmet (yük dengeleme sağlar).

Windows Server 2008 R2 aşağıdaki özellikleri sunmuştur:

- VDI çözümleri için Uzak Masaüstü Sanallaştırması

- PowerShell için RDS Sağlayıcısı (Yönetici artık RDS yapılandırmasını ve yönetimini komut satırından veya komut dosyalarını kullanarak yönetebilir)

- Başlatılan oturumun veya uygulamanın parametrelerine göre bağlantılara IP adresleri atamanıza olanak tanıyan Uzak Masaüstü IP Sanallaştırması

- RDP protokolünün ve Uzak Masaüstü Bağlantısı (RDC) istemcisinin yeni sürümü - v. 7.0

- Aktif oturum sayısına göre CPU kaynaklarını dinamik olarak tahsis etmek için CPU kaynak yönetimi

- Windows Installer ile uyumluluk, kullanıcı tarafında uygulama ayarlarını daha fazla yapılandırma olanağına sahip programlar yüklemenize olanak tanır.

- 16 monitöre kadar istemci tarafı desteği.

Ayrıca, video ve sesle çalışma işlevleri ve Windows Aero teknolojisi için tam destek geliştirildi (Aero'nun çoklu monitör modunda desteklenmediğini unutmayın).

Doğal olarak RDS güvenlik sorunları çözüme göre değişiklik gösterir. Örneğin, İnternet üzerinden veya tarayıcı kullanarak bağlanan kullanıcılara bir masaüstü yayınlarsanız, güvenlik sorunu, istemcilerin yerel bir LAN üzerinden bir RDC istemcisi kullanarak bağlandığı standart çözüme göre çok daha ciddi bir şekilde ortaya çıkar.

Ağ Düzeyinde Kimlik Doğrulaması

Daha fazla güvenlik sağlamak amacıyla, tüm bağlantılarda Ağ Düzeyinde Kimlik Doğrulamanın (NLA) etkinleştirilmesi gerekir. NLA, kullanıcının oturum oluşturulmadan önce bile RD Oturum Ana Bilgisayarı sunucusunda oturum açmasını gerektirir. Bu mekanizma, sunucuyu, saldırganlar veya bot programları tarafından oluşturulabilecek gereksiz oturumları işlemekten korumanıza olanak tanır. NLA'dan yararlanmak için istemci işletim sisteminin, Windows XP SP3 () ve üstü ve ayrıca RDP istemcisi 6.0 veya üstü anlamına gelen Kimlik Bilgisi Güvenliği Destek Sağlayıcısı (CredSSP) protokolünü desteklemesi gerekir.

RD Oturumu sunucusunda NLA'yı, Yönetimsel Araçlar -> Uzak Masaüstü Hizmetleri -> Masaüstü Oturumu Ana Bilgisayarı Yapılandırması konsolunu açarak yapılandırabilirsiniz.

- Bağlantıya sağ tıklayın

- Özellikleri Seçin

- Genel sekmesine gidin

- “Yalnızca Ağ Düzeyinde Kimlik Doğrulama ile Uzak Masaüstü çalıştıran bilgisayarlardan gelen bağlantılara izin ver” seçeneğini işaretleyin.

- Tamam'ı tıklayın.

Aktarım Katmanı Güvenliği (TLS)

Bir RDS oturumu, istemciler ile RDS Oturum Ana Bilgisayarı sunucusu arasındaki bağlantıyı korumak için üç güvenlik mekanizmasından birini kullanabilir:

- RDP güvenlik katmanı– Daha az güvenli olan RDP protokolünün yerleşik şifrelemesi kullanılır.

- Pazarlık etmek– İstemci tarafından destekleniyorsa TLS 1.0 (SSL) şifreleme kullanılacak, istemci desteklemiyorsa normal RDP güvenlik düzeyi kullanılacaktır.

- SSL– TLS 1. şifreleme, sunucunun kimliğini doğrulamak ve istemci ile sunucu arasında iletilen verileri şifrelemek için kullanılacaktır. Bu en güvenli moddur.

Yüksek düzeyde güvenlik sağlamak için SSL/TLS şifrelemesini kullanmalısınız. Bu amaçlar için, dijital bir sertifikanızın olması gerekir; bu sertifika kendinden imzalı olabilir veya bir CA tarafından verilebilir (bu tercih edilir).

Güvenlik düzeyine ek olarak bağlantı şifreleme düzeyini de seçebilirsiniz. Aşağıdaki şifreleme türleri mevcuttur:

- Düşük– İstemciden sunucuya gönderilen veriler için 56 bit şifreleme kullanılır. Sunucudan istemciye aktarılan veriler şifrelenmez.

- İstemci Uyumlu– bu tür şifreleme varsayılan olarak kullanılır. Bu durumda istemci ile sunucu arasındaki tüm trafik, istemcinin desteklediği maksimum anahtar uzunluğuyla şifrelenir.

- Yüksek– istemci ve sunucu arasında her iki yönde iletilen tüm veriler 128 bitlik bir anahtarla şifrelenir

- FIPS Uyumlu– istemci ve sunucu arasında her iki yönde iletilen tüm veriler FIPS 140-1 yöntemi kullanılarak şifrelenir.

Yüksek veya FIPS Uyumlu şifreleme düzeyleri kullanılırsa, bu tür şifrelemeyi desteklemeyen tüm istemcilerin sunucuya bağlanamayacağını belirtmekte fayda var.

Sunucu kimlik doğrulama türünü ve şifreleme düzeyini aşağıdaki gibi yapılandırabilirsiniz:

- RD Oturum Ana Bilgisayarı sunucusunda Uzak Masaüstü Oturum Ana Bilgisayarı yapılandırma penceresini açın ve özellikler penceresine gidin.

- Genel sekmesinde, açılır menülerden gerekli güvenlik düzeyini ve şifreleme türünü seçin.

- Tamam'ı tıklayın.

Grup politikaları

Windows Server 2008 R2'de RDS ayarlarını yapılandırmak için çeşitli Grup İlkesi seçenekleri vardır. Bunların tümü Bilgisayar Yapılandırması\İlkeler\Yönetim Şablonları\Windows Bileşenleri\Uzak Masaüstü Hizmetleri bölümünde bulunur (resimde Grup İlkesi Yönetim Konsolu'nun ekran görüntüsü gösterilmektedir).

Gördüğünüz gibi lisans yönetimi ilkeleri, RDC istemci yapılandırma ilkeleri ve RD Oturum Ana Bilgisayarı sunucusunun kendisi vardır. RD Oturum Ana Bilgisayarı güvenlik politikaları şunları içerir:

- İstemci Bağlantı Şifreleme Düzeyini Ayarlayın: Politika, şifreleme düzeyini kontrol etmek için kullanılır. Etkinleştirilirse, tüm bağlantıların belirtilen şifreleme düzeyini kullanması gerekir (varsayılan Yüksek'tir).

- Her zamanÇabukiçinŞifreüzerineBağlantı: Bu ilke, parola RDC istemcisine girilmiş olsa bile, bir RD oturumuna bağlanırken her zaman kullanıcının parolasının sorulması gerekiyorsa kullanılır. Varsayılan olarak kullanıcılar, RDC istemcisinde bir parola sağladıklarında otomatik olarak bir oturumda oturum açabilirler.

- GerekmekGüvenliRPCİletişim: — Politika etkinleştirildiğinde, yalnızca istemcilerden gelen kimliği doğrulanmış ve şifrelenmiş isteklere izin verilir.

- GerekmekKullanmakile ilgiliÖzelGüvenlikKatmaniçinUzak (RDP) Bağlantılar: İlke etkinleştirildiğinde, istemci ile terminal sunucusu arasındaki tüm bağlantıların burada belirtilen güvenlik düzeyini (RDP, Anlaşma veya SSL/TLS) kullanması gerekir.

- YapmakOlumsuzİzin vermekYerelYöneticilerileÖzelleştirmekİzinler: İlke, yöneticilerin RD Oturum Ana Bilgisayarı güvenlik ayarlarını yapılandırma yeteneğini devre dışı bırakır.

- Ağ Düzeyinde Kimlik Doğrulamayı kullanarak Uzak Bağlantılar için Kullanıcı Kimlik Doğrulamasını zorunlu kılın:İlke, terminal sunucusuna yapılan tüm bağlantılar için bir NLA gereksinimi içerir (NLA desteği olmayan istemciler bağlanamaz).

RDC istemci ayarları alt bölümde bulunur UzakMasaüstüBağlantıMüşteri:

- YapmakOlumsuzizin vermekşifrelerileolmakkaydedildi: politika, şifrelerin RDC istemcisine kaydedilmesini yasaklar, "Şifreyi kaydet" seçeneği kullanılamaz hale gelir, önceden kaydedilmiş tüm şifreler silinir.

- BelirtSHA1 parmak izleriile ilgilisertifikalartemsil edengüvenilir.rdpyayıncılar: Bu politika, SHA1 sertifikası parmak izlerinin bir listesini oluşturmanıza olanak tanır ve bir sertifika bu listedeki bir parmak iziyle eşleşirse güvenilir olarak kabul edilir.

- Çabukiçinkimlik bilgileriAçıkthemüşteribilgisayar: İlke, RD Oturumu sunucusu yerine istemci bilgisayardaki kullanıcı kimlik bilgilerinin sorulmasını sağlar.

RD Web Erişimi

RDC istemcisinin yüklü olmadığı bilgisayarlardaki kullanıcılar, yayınlanan uygulamalara bir web tarayıcısı kullanarak erişebilir. Bunu yapmak için kullanıcının URL'yi RDS kaynaklarının yayınlandığı tarayıcıda açması gerekir. RD Web Erişimi sunucusu, RD sunucusunun ayrı bir rolüdür ve genellikle ayrılmış bir sunucuda bulunur.

RD Web Erişimi sunucusunun web arayüzü SSL kullanımına dayanmaktadır ve kullanıcılar kimlik bilgilerini kullanarak bu sunucuda oturum açabilirler. Kimliği doğrulanmış kullanıcılar yalnızca erişim sahibi oldukları yayınlanmış programların (RemoteApp) listesini görür.

Web Erişimi sunucusu şifreleme için bir X.509 sertifikası kullanır. Varsayılan, kendinden imzalı bir sertifikadır.

Ağ katmanı güvenliğine (SSL) sahip RDP, ne yazık ki, terminal bağlantılarını başka bir şekilde güvence altına almayı tercih eden sistem yöneticileri arasında yaygın olarak kullanılmamaktadır. Bu, yöntemin görünürdeki karmaşıklığından kaynaklanıyor olabilir, ancak durum böyle değil; bu materyalde bu tür bir korumanın basit ve zorlanmadan nasıl organize edileceğine bakacağız.

RDP'nin SSL ile güvence altına alınması bize ne gibi faydalar sağlar? Bunlardan ilki, güçlü kanal şifrelemesi, sertifikaya dayalı sunucu kimlik doğrulaması ve ağ düzeyinde kullanıcı kimlik doğrulamasıdır. İkinci özellik, Windows Server 2008'den itibaren kullanıma sunulmuştur. Ağ düzeyinde kimlik doğrulama, kimlik doğrulamanın oturum başlamadan önce gerçekleşmesine izin vererek terminal sunucusu güvenliğini artırır.

Ağ düzeyinde kimlik doğrulama, uzak masaüstüne bağlanmadan ve oturum açma ekranı görüntülenmeden önce gerçekleştirilir; bu, sunucu üzerindeki yükü azaltır ve davetsiz misafirlere ve kötü amaçlı yazılımlara karşı korumasını önemli ölçüde artırır ve ayrıca hizmet reddi saldırıları olasılığını da azaltır.

SSL üzerinden RDP'nin avantajlarından tam olarak yararlanmak için istemci bilgisayarların Windows XP SP3, Windows Vista veya Windows 7 çalıştırması ve RDP istemcisi sürüm 6.0 veya üstünü kullanması gerekir.

Windows Server 2003 SP1 ve üzeri kullanıldığında, SSL (TLS 1.0) ve sunucu kimlik doğrulaması kullanılarak kanal şifreleme mümkün olacaktır; istemci bilgisayarların RDP istemci sürümü 5.2 veya üzeri olması gerekir.

Yazımızda Windows Server 2008 R2 tabanlı terminal sunucusu kurulumuna bakacağız ancak söylenenlerin hepsi Windows Server 2003 için de geçerli olacaktır (eksik özellikler hariç).

Bu çözümü başarılı bir şekilde uygulamak için ağınızın, yapılandırmasını daha önce tartıştığımız, çalışan bir sertifika yetkilisine sahip olması gerekir. Bu CA tarafından terminal sunucusunda verilen sertifikalara güvenmek için, CA sertifikasını (veya sertifika zincirini) depoya yüklemelisiniz.

Daha sonra aşağıdaki parametrelerle bir sunucu orijinallik sertifikası talep etmelisiniz:

Ad - terminal sunucusunun tam adı (örn. sunucu, domain.com etki alanının bir parçasıysa, sunucu.alanadi.com)

- Sertifika Türü - Sunucu Kimlik Doğrulama Sertifikası

- Seçeneği ayarla Yeni bir anahtar seti oluşturun

- CSP- Microsoft RSA SChannel Şifreleme Sağlayıcısı.

- Kutuyu kontrol et Anahtarı dışa aktarılabilir olarak işaretleyin.

- Kurumsal CA için onay kutusunu seçin Sertifika için bilgisayarın yerel depolama alanını kullan. (Bu seçenek bağımsız bir CA'da mevcut değildir.)

Sertifika yetkilisine bir istek gönderin ve verilen sertifikayı yükleyin. Bu sertifikanın bilgisayarın yerel depolama alanına yüklenmesi gerekir, aksi takdirde Terminal Hizmetleri tarafından kullanılamaz. Bunu kontrol etmek için konsolu başlatalım MMC (Başlat - Çalıştır - mmc) ve ekipmanı ekleyin Sertifikalar(Dosya - Ek bileşen ekle veya kaldır) bir bilgisayar hesabı için.

Konsol kökünde tıklamayı seçin Seçenekleri gör ve görüntüleme modunu ayarlayın Sertifikaları amaca göre düzenleme. Verilen sertifika bir grupta olmalıdır Sunucu kimlik doğrulaması.

Yalıtılmış (bağımsız) bir CA (ağın bir etki alanı yapısı yoktur) kullanarak bir sertifika aldıysanız, bu durumda varsayılan olarak kullanıcı hesabı deposuna yüklenecek ve bir dizi ek adım uygulamanız gerekecektir.

Açık Internet Explorer - Internet Seçenekleri - İçerik - Sertifikalar verilen sertifikanın mağazaya yüklenmesi gerekir Kişisel.

Dışa aktarın. Dışa aktarırken aşağıdaki seçenekleri belirtin:

- Evet, özel anahtarı dışa aktar

- Başarılı dışa aktarmanın ardından özel anahtarı kaldırın

Daha sonra sertifikayı bu mağazadan silin. Anında Sertifikalar (yerel bilgisayar) Bir bölüm seçin Sunucu kimlik doğrulaması, üzerine sağ tıklayın Tüm görevler - İçe aktarma ve sertifikayı içe aktarın.

Şimdi Yönetim - Uzak Masaüstü Hizmetleri açık Uzak Masaüstü Oturumu Ana Bilgisayarı Yapılandırması(Windows Server 2003 Yönetimsel Araçlar - Terminal Hizmetlerini Yapılandırma'da).

Gerekli bağlantıyı seçin ve özelliklerini açın. En alttaki düğmeye tıklayın Seçmek ve önceki adımda aldığınız sertifikayı seçin (Windows Server 2003'te bu pencere biraz farklı görünür).

Sertifikayı seçtikten sonra kalan özellikleri belirtin:

Sertifikayı seçtikten sonra kalan özellikleri belirtin:

- Güvenlik seviyesi SSL

- Şifreleme düzeyi Yüksek veya FIPS-uyumlu

- Kutuyu kontrol et Yalnızca bilgisayarlardan yapılan bağlantılara izin ver...(Windows Server 2003'te mevcut değildir)

Girilen parametreleri kaydedin, bu sunucu kurulumunu tamamlar.

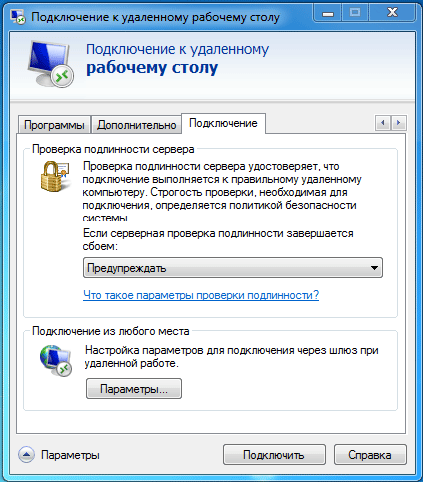

İstemci bilgisayarda bir uzak masaüstü bağlantısı oluşturun; adres olarak sertifikada belirtilen tam sunucu adını kullanın. Bağlantı özelliklerini açın ve sekmede Bağlantı - Sunucu Kimlik Doğrulaması seçeneği ayarla Uyarmak.

Bu bilgisayarın sertifika yetkilimiz tarafından verilen sertifikalara güvenebilmesi için, CA sertifikasını depolama alanına yüklemeyi unutmayın. Güvenilen Kök Sertifika Yetkilileri.

Bu bilgisayarın sertifika yetkilimiz tarafından verilen sertifikalara güvenebilmesi için, CA sertifikasını depolama alanına yüklemeyi unutmayın. Güvenilen Kök Sertifika Yetkilileri.

Windows 7'de (RDP istemcisi sürüm 7 kullanıldığında), bu sertifikanın depolama alanına yüklenmesi gerekir bilgisayar hesabı, bunu yapmak için ek bileşen aracılığıyla içe aktarın Sertifikalar (yerel bilgisayar) yukarıda yapıldığına benzer şekilde MM konsolunda. Aksi takdirde bağlantı mümkün olmayacak ve aşağıdaki hatayı alacaksınız:

CA sertifikasını yükledikten sonra bağlanmayı deneyebilirsiniz; lütfen bir RDP oturumu oluşturmadan önce bir kullanıcı adı ve şifre girmenizin isteneceğini unutmayın. Bağlantı başarılı ise pencere başlığında SSL üzerinden işlem yapıldığını gösteren asma kilide dikkat edin. Üzerine tıklayarak sertifikayla ilgili bilgileri görüntüleyebilirsiniz.

CA sertifikasını yükledikten sonra bağlanmayı deneyebilirsiniz; lütfen bir RDP oturumu oluşturmadan önce bir kullanıcı adı ve şifre girmenizin isteneceğini unutmayın. Bağlantı başarılı ise pencere başlığında SSL üzerinden işlem yapıldığını gösteren asma kilide dikkat edin. Üzerine tıklayarak sertifikayla ilgili bilgileri görüntüleyebilirsiniz.

Ve son olarak merhemin içine bir damla merhem. Windows Terminal Hizmetleri, bağlanan istemcilerin orijinalliğini doğrulayamaz; bu nedenle gerekirse SSH tüneli veya IPSec VPN gibi ek güvenlik yöntemleri kullanmalısınız.