Me siguri, shumë prej jush e kanë dëgjuar dhe parë tashmë këtë shkurtim - fjalë për fjalë përkthehet si Protokolli i Desktopit në distancë (TelekomandaDesktopprotokoll). Nëse dikush është i interesuar për hollësitë teknike të këtij protokolli të shtresës së aplikimit, ai mund të lexojë literaturën, duke filluar nga e njëjta Wikipedia. Ne do të shqyrtojmë aspekte thjesht praktike. Gjegjësisht, fakti që ky protokoll ju lejon të lidheni nga distanca me kompjuterë që përdorin Windows të versioneve të ndryshme duke përdorur mjetin "Remote Desktop Connection" i integruar në Windows.

Cilat janë të mirat dhe të këqijat e përdorimit të protokollit RDP?

Le të fillojmë me të këndshmen - me të mirat. Avantazhi është se ky mjet, i cili quhet më saktë KlientiRDP, është i disponueshëm për çdo përdorues të Windows, si në kompjuterin nga i cili duhet të kontrollohet telekomanda, ashtu edhe për ata që duan të hapin qasje në distancë në kompjuterin e tyre.

Nëpërmjet një lidhjeje me desktop në distancë, është e mundur jo vetëm të shikoni desktopin në distancë dhe të përdorni burimet e një kompjuteri në distancë, por edhe të lidhni me të disqet lokale, printerët, kartat inteligjente, etj. Sigurisht, nëse dëshironi të shikoni një video ose të dëgjoni muzikë përmes RDP, ky proces nuk ka gjasa t'ju japë kënaqësi, sepse. në shumicën e rasteve do të shihni një rrëshqitje dhe tingulli me shumë mundësi do të ndërpritet. Por, shërbimi RDP nuk u zhvillua për këto detyra.

Një tjetër avantazh i padyshimtë është se lidhja me kompjuterin kryhet pa programe shtesë, të cilat kryesisht paguhen, megjithëse kanë avantazhet e tyre. Koha e hyrjes në serverin RDP (i cili është kompjuteri juaj në distancë) është i kufizuar vetëm nga dëshira juaj.

Ka vetëm dy minuse. Njëra e rëndësishme, tjetra jo aq shumë. E para dhe thelbësore është që për të punuar me RDP, kompjuteri me të cilin është bërë lidhja duhet të ketë një IP të bardhë (të jashtme), ose duhet të jetë e mundur të "përcjell" portin nga ruteri në këtë kompjuter, i cili. përsëri duhet të ketë një IP të jashtme. Do të jetë statike ose dinamike - nuk ka rëndësi, por duhet të jetë.

Minusi i dytë - jo aq i rëndësishëm - versionet më të fundit të klientit nuk mbështesin më skemën e ngjyrave me 16 ngjyra. Minimumi është 15 bit. Kjo ngadalëson shumë punën në RDP kur lidheni përmes Internetit të ngecur me një shpejtësi jo më të madhe se 64 kilobit për sekondë.

Për çfarë mund të përdorni aksesin në distancë nëpërmjet RDP?

Organizatat, si rregull, përdorin serverë RDP për bashkëpunim në programin 1C. Dhe disa madje vendosin punë të përdoruesve në to. Kështu, përdoruesi, veçanërisht nëse ka punë udhëtimi, mundet, në prani të internetit 3G ose Wi-Fi në hotel/kafe, të lidhet me vendin e tij të punës nga distanca dhe të zgjidhë të gjitha problemet.

Në disa raste, përdoruesit e shtëpisë mund të përdorin qasje në distancë në kompjuterin e tyre të shtëpisë për të marrë disa të dhëna nga burimet e shtëpisë. Në parim, shërbimi i desktopit në distancë ju lejon të punoni plotësisht me aplikacione teksti, inxhinierike dhe grafike. Me përpunimin e videos dhe zërit për arsyet e mësipërme - nuk do të funksionojë, por prapë - ky është një plus shumë domethënës. Dhe gjithashtu mund të shikoni burimet e mbyllura nga politika e kompanisë në punë duke u lidhur me kompjuterin tuaj të shtëpisë pa asnjë anonimizues, vpn dhe shpirtra të tjerë të këqij.

Ne përgatisim internetin

Në seksionin e mëparshëm, ne folëm për faktin se për të siguruar qasje në distancë përmes protokollit RDP, na duhet një adresë IP e jashtme. Ky shërbim mund të ofrohet nga ofruesi, ndaj ne telefonojmë ose shkruajmë, ose shkojmë në llogarinë tuaj personale dhe organizojmë dhënien e kësaj adrese. Në mënyrë ideale, duhet të jetë statike, por në parim, ju mund të jetoni me një dinamikë.

Nëse dikush nuk e kupton terminologjinë, atëherë adresa statike është e përhershme, dhe ajo dinamike ndryshon herë pas here. Për të punuar plotësisht me adresat IP dinamike, janë shpikur shërbime të ndryshme që ofrojnë lidhje dinamike të domenit. Çfarë dhe si, së shpejti do të ketë një artikull mbi këtë temë.

Ne përgatisim ruterin

Nëse kompjuteri juaj nuk është i lidhur drejtpërdrejt me telin e ofruesit me internetin, por përmes një ruteri, do të duhet të kryejmë edhe disa manipulime me këtë pajisje. Domethënë - Porta e shërbimit përpara - 3389. Përndryshe, NAT e ruterit tuaj thjesht nuk do t'ju lejojë të futeni në rrjetin tuaj të shtëpisë. E njëjta gjë vlen edhe për vendosjen e një serveri RDP në një organizatë. Nëse nuk dini si të përcillni një port - lexoni artikullin "Si të përcillni portet në një ruter" (hapet në një skedë të re), pastaj kthehuni këtu.

Ne përgatisim kompjuterin

Për të krijuar aftësinë për t'u lidhur në distancë me një kompjuter, duhet të bëni saktësisht dy gjëra:

Lejo lidhjen në Karakteristikat e Sistemit;

- vendosni një fjalëkalim për përdoruesin aktual (nëse ai nuk ka një fjalëkalim), ose krijoni një përdorues të ri me një fjalëkalim posaçërisht për t'u lidhur përmes RDP.

Si të silleni me përdoruesin - vendosni vetë. Sidoqoftë, mbani në mend se sistemet operative jo server nuk mbështesin në mënyrë origjinale hyrje të shumta. ato. nëse jeni regjistruar nën veten tuaj në nivel lokal (konsolë), dhe më pas hyni nën të njëjtin përdorues nga distanca - ekrani lokal do të bllokohet dhe sesioni në të njëjtin vend do të hapet në dritaren "Lidhja e Desktopit në distancë". Futni fjalëkalimin lokalisht pa dalë nga RDP - do të përjashtoheni nga qasja në distancë dhe do të shihni ekranin aktual në monitorin tuaj lokal. E njëjta gjë ju pret nëse identifikoheni si një përdorues në tastierë dhe përpiqeni të identifikoheni nga distanca nën një tjetër. Në këtë rast, sistemi do t'ju kërkojë të përfundoni sesionin e përdoruesit lokal, i cili mund të mos jetë gjithmonë i përshtatshëm.

Pra, le të shkojmë në Filloni, kliko me të djathtën në menu Kompjuter dhe shtypni Vetitë.

Në prona Sistemet zgjidhni Cilësimet shtesë të sistemit

Në dritaren që hapet, shkoni te skeda Qasje në distancë…

... shtyp Për më tepër…

Dhe vendosni kutinë e vetme të kontrollit në këtë faqe.

Ky është një version "home" i Windows 7 - ata që kanë Pro dhe më lart do të kenë më shumë kuti kontrolli dhe është e mundur të bëhet kontrolli i aksesit.

Klikoni Ne rregull kudo.

Tani, mund të shkoni te Lidhja e Desktopit në distancë (Fillimi>Të gjitha programet>Accessories), të futni adresën IP të kompjuterit atje ose emrin nëse dëshironi të lidheni me të nga rrjeti juaj i shtëpisë dhe të përdorni të gjitha burimet.

Si kjo. Në parim, gjithçka është e thjeshtë. Nëse papritmas ka ndonjë pyetje ose diçka mbetet e paqartë - mirëpresim në komente.

Shumë shpesh, shumë përdorues që përdorin sesione të qasjes në distancë kanë një pyetje se si të ndryshojnë portin RDP. Tani le të shohim zgjidhjet më të thjeshta, dhe gjithashtu të tregojmë disa hapa kryesorë në procesin e konfigurimit.

Për çfarë shërben protokolli RDP?

Së pari, disa fjalë për RDP. Nëse shikoni dekodimin e shkurtesës, mund ta kuptoni atë akses në distancë

Me fjalë të thjeshta, ky është një server terminal ose një mjet i stacionit të punës. Cilësimet e Windows (dhe çdo version i sistemit) përdorin cilësimet e paracaktuara që janë të përshtatshme për shumicën e përdoruesve. Sidoqoftë, ndonjëherë bëhet e nevojshme t'i ndryshoni ato.

Porta standarde RDP: a duhet ndryshuar?

Pra, pavarësisht nga modifikimi i Windows, të gjitha protokollet kanë një vlerë të paracaktuar. Kjo është porta RDP 3389, e cila përdoret për të kryer një seancë komunikimi (duke lidhur një terminal me ato të largëta).

Cila është arsyeja e situatës kur vlera standarde duhet të ndryshohet? Para së gjithash, vetëm me sigurinë e kompjuterit lokal. Në fund të fundit, nëse e kuptoni, me një port standard të instaluar, në parim, çdo sulmues mund të depërtojë lehtësisht në sistem. Pra, tani le të shohim se si të ndryshojmë portin e paracaktuar RDP.

Ndryshimi i cilësimeve në regjistrin e sistemit

Vëmë re menjëherë se procedura e ndryshimit kryhet ekskluzivisht në modalitetin manual, dhe çdo rivendosje ose vendosje e parametrave të rinj nuk parashikohet në vetë klientin e qasjes në distancë.

Së pari, ne thërrasim redaktorin standard të regjistrit me komandën regedit në menynë Run (Win + R). Këtu jemi të interesuar për degën HKLM, në të cilën duhet të zbresim në pemën e ndarjes përmes drejtorisë së serverit të terminalit në direktorinë RDP-Tcp. Në dritaren në të djathtë gjejmë çelësin PortNumber. Duhet të ndryshojmë kuptimin e saj.

Ne shkojmë në redaktim dhe shohim 00000D3D atje. Shumë janë menjëherë të hutuar se çfarë është. Dhe kjo është vetëm përfaqësimi heksadecimal i numrit dhjetor 3389. Për të specifikuar portin në formë dhjetore, ne përdorim vargun e duhur të ekranit për paraqitjen e vlerës, dhe më pas specifikojmë parametrin që na nevojitet.

Pas kësaj, ne rindizni sistemin dhe kur përpiqemi të lidhemi, ne specifikojmë një port të ri RDP. Një mënyrë tjetër për t'u lidhur është përdorimi i komandës speciale mstsc /v:ip_address:XXXXX, ku XXXXX është numri i ri i portit. Por kjo nuk është e gjitha.

Rregullat e murit të zjarrit të Windows

Mjerisht, muri i zjarrit i integruar i Windows mund të bllokojë portin e ri. Pra, duhet të bëni ndryshime në cilësimet e vetë murit të zjarrit.

Ne i quajmë cilësimet e murit të zjarrit me opsione të avancuara sigurie. Këtu duhet së pari të zgjidhni lidhjet hyrëse dhe të klikoni në linjën për krijimin e një rregulli të ri. Tani zgjedhim artikullin për krijimin e një rregulli për portin, më pas futim vlerën e tij për TCP, më pas lejojmë lidhjen, e lëmë seksionin e profilit të pandryshuar dhe në fund i japim një emër rregullit të ri, pas së cilës shtypim butonin për të përfunduar cilësimet . Mbetet të rindizni serverin dhe, kur lidheni, të specifikoni portin e ri RDP të ndarë me një dy pika në rreshtin përkatës. Në teori, nuk duhet të ketë probleme.

Përcjellja e portit RDP në ruter

Në disa raste, kur përdoret një lidhje me valë në vend të lidhjes me kabllo, mund të jetë e nevojshme të bëhet përcjellja e portit në ruter (ruter). Nuk ka asgjë të vështirë në këtë.

Së pari, në vetitë e sistemit, ne lejojmë dhe specifikojmë përdoruesit që kanë të drejtë ta bëjnë këtë. Pastaj kalojmë në menunë e cilësimeve të routerit përmes shfletuesit (192.168.1.1 ose në fund 0.1 - gjithçka varet nga modeli i ruterit). Në fushë (nëse adresa kryesore është 1.1), është e dëshirueshme të tregoni adresën, duke filluar nga e treta (1.3) dhe të shkruani rregullin për lëshimin e adresës për të dytën (1.2).

Më pas, në lidhjet e rrjetit, ne përdorim pamjen e detajeve, ku duhet të shikoni detajet, të kopjoni adresën fizike MAC prej andej dhe ta ngjisni në cilësimet e ruterit.

Tani, në seksionin e cilësimeve NAT në modem, aktivizoni lidhjen me serverin, shtoni një rregull dhe specifikoni portën XXXXX që duhet të përcillet në portin standard RDP 3389. Ruani ndryshimet dhe rindizni ruterin (porta e re do nuk pranohet pa rindezje). Mund ta kontrolloni lidhjen në një faqe të specializuar si ping.eu në seksionin e testimit të portit. Siç mund ta shihni, gjithçka është e thjeshtë.

Së fundi, vini re se vlerat e portit shpërndahen si më poshtë:

- 0 - 1023 - porte për programet e sistemit të nivelit të ulët;

- 1024 - 49151 - porte të alokuara për qëllime private;

- 49152 - 65535 - porte private dinamike.

Në përgjithësi, shumë përdorues zakonisht zgjedhin portat RDP nga diapazoni i tretë i listës për të shmangur problemet. Sidoqoftë, si specialistët ashtu edhe ekspertët rekomandojnë përdorimin e këtyre vlerave në akordim, pasi ato janë të përshtatshme për shumicën e detyrave.

Sa i përket pikërisht kësaj procedure, ajo përdoret kryesisht vetëm në rastet e lidhjes Wi-Fi. Siç mund ta shihni tashmë, me një lidhje të rregullt me tel, nuk kërkohet: thjesht ndryshoni vlerat e çelësave të regjistrit dhe shtoni rregulla për portin në murin e zjarrit.

RDP - Protokolli i Desktopit në distancë (Desktopi në distancë)

Para së gjithash, këtu do të flasim për Serverin StandAlone. Kjo do të thotë, për një server të veçantë në këmbë. Dhe jo për kontrollorët e domenit dhe rrjetet e korporatave. (ata thjesht kanë nevojë për specialistë të kualifikuar)

Një situatë kur ju erdhi në mendje një ide e caktuar dhe vendosët ta vini në jetë. Dhe për zbatimin e tij, ju duhet një Server, të cilin e merrni me qira në një qendër të caktuar të dhënash.

Ju keni zgjedhur një tarifë të përshtatshme, keni paguar para dhe tashmë keni një Server në të cilin është instaluar softueri që ju nevojitet. Në shumicën e rasteve, Windows 2003 Server është i mjaftueshëm për këto projekte provë. Plotësisht me kosto efektive dhe efikase.

Mbështetja teknike do t'ju japë një adresë IP, hyrje dhe fjalëkalim për qasje në RDP, dhe ju filloni udhëtimin tuaj, plot ..., mirë, në përgjithësi - nuk do të duket e mjaftueshme.

Si parazgjedhje, mund të themi se ky shërbim në Windows është konfiguruar për t'i dhënë përdoruesit shumë telashe dhe probleme.

Edhe pse, natyrisht - funksionon vetë dhe kryen në mënyrë të përsosur funksionin e tij. Por me kalimin e kohës (ndonjëherë mund të jetë tepër vonë) pronari i pakujdesshëm i një serveri të largët do të tmerrohet kur kuptojë se çfarë po ndodh vërtet me sistemin e tij dhe çfarë një turme njerëzish të etur për gjak po qëndron rreth mureve të fortesës së tij.

Është si të fikni filtrin infra të kuqe në DVR dhe papritmas filloni të shihni burime video - kamera të policisë rrugore me fiksim fotografish dhe sinjale nga telekomanda e televizorit.

Ju filloni të shihni dhe pastaj ndoshta kuptoni.

Nga njëra anë, zhvilluesit e softuerit pretendojnë se i bëjnë sistemet e tyre për një person mesatar, dhe ju filloni ta besoni atë.

Por nga ana tjetër, të njëjtët zhvillues sugjerojnë që vetëm një specialist i certifikuar mund të marrë tastierën. Dhe se certifikata ishte e këtij viti.

I tillë është paradoksi.

Më lejoni t'ju tregoj se si duket në të vërtetë.

Por në fakt, një luzmë coolhakerësh, pasi lexojnë një duzinë rreshtash në forume, shkarkojnë lista të gatshme të serverëve me një port të hapur RDP. Dhe ata fillojnë të hyjnë në makinën tuaj. Disa me dorë (por kjo është e rrallë), por kryesisht me programe të ndryshme, duke ekzekutuar fjalorë me numërim: hyrje - fjalëkalim. Dhe askush nuk i kufizon ata në asgjë. Ata madje janë të ngushtë atje ndonjëherë.

Për më tepër, po shikoj regjistrat dhe shoh që në pjesën më të madhe, këta janë të njëjtët fjalorë.

Dhe serveri juaj është i detyruar të luftojë kundër. Dhe ju nuk e dini. Dhe nuk e kuptoni pse performanca juaj është e ulët, pse pyetjet po ekzekutohen për një kohë të gjatë.

Ju jeni duke menduar shumë. Strategjikisht, në lidhje me funksionalitetin. Dhe këtu - disa lloj frenash nuk janë të qarta.

Prandaj, do të filloni të optimizoni kujtesën, të fshini variablat e përkohshëm, të defragmentoni disqet, etj.

Dhe ndoshta hidhni një vështrim më të afërt në skedën "Ngjarjet" në skedarin e menaxhimit.

Por ju siguroj se nuk do ta shihni arsyen aty! Sepse nuk shfaq përpjekjet për të futur një emër përdoruesi dhe fjalëkalim të pasaktë. Ndoshta do të debatoni edhe me njerëz të tjerë se nuk ju thyejnë sepse kanë frikë ose respektohen.

Nr. Ju siguroj, është thjesht se zhvilluesit janë djem kaq argëtues. Dhe fillimisht ato peshojnë pak më shumë se peshoren në drejtim të errësirës. Ata thonë se nëse do të shfaqeshin këto ngjarje, atëherë ngarkesa në server do të ishte më e lartë.

Por këtu, duhet të theksohet vetëm se gjëja e parë që duhet të bëjnë të gjithë është të ndezin këtë ekran. Edhe pse, sigurisht, ka sisteme të caktuara teknologjike plotësisht të mbyllura nga bota e jashtme, ku askush nuk hakon asgjë. Por atje, vetëm sisteme të tilla u shërbejnë ekipeve të tëra profesionistësh.

Pra, le ta rregullojmë këtë situatë dhe ta sjellim sistemin në një formë normale pune.

Çfarë do të bëjmë:

- Le të kufizojmë numrin e seancave të lejuara të hapura njëkohësisht.

(Nëse e administroni vetë serverin tuaj në distancë, pse keni nevojë për dikë tjetër përveç jush për të menaxhuar serverin në të njëjtën kohë me ju?

Edhe pse, mund të nevojitet një tjetër - për shembull, për mbështetje teknike. Dhe më shumë - pse?) - Dhe ndizni dritën. Kjo do të thotë, lëreni sistemin të shfaqë përpjekjet e dështuara të hyrjes në snap-in Ngjarjet.

Dhe këtu do të habiteni. - Ne do të ndalojmë aksesin në server nga më shumë se 3000 adresa IP, të cilat, në fakt, nuk bëjnë gjë tjetër veçse u japin njerëzve probleme. Importoni listën e zezë.

Nëse nuk keni asgjë për të bërë dhe bëni kërkesa në rrjet për vendosjen e RDP, do të gjeni shumë këshilla (dhe unë vetë isha i sigurt për një kohë të gjatë se ato ishin shumë efektive derisa vendosa të kryej një eksperiment)

- Kufizoni numrin e përpjekjeve të dështuara për hyrje të lejuara.

(Nëse nuk jeni të dehur, atëherë mjaftojnë 3 herë që të kuptoni se tastiera është në gjuhën e gabuar dhe në rastin e gabuar.) - Kufizoni kohën për këto 3 përpjekje.

(Ti mundesh, në fund të fundit, 3 herë në javë, ose mundesh - 3 herë në sekondë, madje edhe me shumë fije. Dhe për shkak se asnjë nga coolhakerët nuk godet në tastierë me një gisht për një kohë të gjatë duke zgjedhur një shkronjë, atëherë atje është një trafik i mirë, i cili në 10 minuta, të cilat zhvilluesit kanë përcaktuar, do të kenë kohë të zgjidhin disa qindra, disa mijëra kombinime.) - Vendosni një kohë bllokimi për hyrje në rast se jeni të dehur, ose nëse - nuk jeni ju.

(E parazgjedhur - 3 minuta nuk do të mërzitin askënd. Le të caktojmë gjysmë ore. Le të lodhen duke pritur.)

E rrëfej se isha shumë e lumtur kur gjeta artikuj të tillë dhe menjëherë bëra gjithçka në rregull. Isha i sigurt se tani mund të përqendroheni në vetë projektin dhe të mos shqetësoheni shumë për sigurinë.

Ashtu siç pati dhjetëra mijëra tentativa gjatë ditës. (Dhe nuk rri gjithë ditën me fytyrë në monitor, por një herë në ditë shkoj të kontrolloj performancën e aplikacioneve të mia) Dhe kështu mbeti.

Dhe ende nuk mund ta kuptoja se si ishte kështu, kështu që shoh që kam 3 përpjekje të vendosura dhe më pas një bllokim për 30 minuta. Dhe ky bot ka luajtur për gjashtë orë pa u lodhur duke kaluar përmes hyrjeve nga "Administrator" në "ferapont".

Por gjithçka nuk ishte kohë e lirë. Dhe pastaj - vendosa gjithçka, që do të thotë - duhet të funksionojë!

Një herë, më duhej të transferoja një nga projektet e mia nga një server në tjetrin, për shkak të dështimit të grupit RAID. Dhe serveri i vjetër ishte i disponueshëm për mua për ca kohë, por ishte e sigurt të përpiqesha të kryeja eksperimente të rrezikshme dhe jo shumë mbi të. Kështu që vendosa ta kontrolloja.

Për ta bërë këtë, për disa minuta u përpoqa të identifikohesha me fjalëkalim të gabuar, duke pritur që tani sistemi i vërtetimit të më bllokonte. Figushki. Asgjë nuk ndodhi.

Kalova disa ditë duke e studiuar më në detaje këtë problem. U zhyta në manuale dhe komente të pakta. Të gjithë si një sigurojnë në forume - kjo metodë është super efektive.

Dhe kjo është ajo që unë do t'ju them tani:

- së pari, kjo metodë funksionon vetëm nën një kontrollues domeni (nuk e di se çfarë është? Spit - nuk ju nevojitet) dhe për një server të pavarur, duhet të zhyteni në njohuri të veçanta dhe të mësoni magji.

- së dyti, rezulton dhe me sa duket shumë gabimisht dhe naivisht supozojnë të kundërtën (si unë), se kur të zbatohet një mekanizëm i tillë, ai që tenton të hyjë do të bllokohet.

Jo, thjesht jo ai. Dhe do të bllokoheni!

Po - është llogaria juaj që do të bllokohet për kohën që jeni regjistruar atje. Dhe ju vetë nuk do të mund të hyni kurrë në serverin tuaj!

Duke dalë nga shtëpia dhe duke mbyllur derën, do ta thyej bravën. Unë do të ngrij veshët e mi - për të keq gjyshen.

Por unë mendoj se ndarja me iluzione të tilla ia vlente disa ditë mundimi.

Bërë me preambulën. Le të merremi me biznesin.

1. Kufizoni numrin e seancave të lejuara të hapura të njëkohshme.

Gjeni dhe hapni skedarin e konfigurimit të Shërbimeve të Terminalit:

Në këtë snap-in, zgjidhni hapjen e skedës RDP-Tcp në "properties", ku ne kufizojmë "Msximum Connections" në 2x, për të gjithë përshtatësit e rrjetit.

Klikoni OK. Tani, vetëm një person tjetër mund të hyjë në të njëjtën kohë me ju. Dhe pa ty, të gjithë ata që dëshirojnë do të duhet të rreshtohen nga dy.

Më pas, ju bij kurvash!

2. Aktivizoni shfaqjen e përpjekjeve të dështuara të hyrjes në snap-in Events.

Ne gjejmë dhe hapim skedarin "Cilësimet e sigurisë lokale" dhe në të - seksionin: "Politika e auditimit":

Dhe ndryshoni vlerat e vetive të të gjitha hyrjeve "Auditi" - siç tregohet në pamjen e ekranit. Më pas do t'ju duhet të rindizni që ndryshimet të hyjnë në fuqi.

Mund të prisni dhe pas disa orësh të shikoni pamjen tashmë reale për të kuptuar se në çfarë lloj bote jetojmë dhe kush na rrethon vërtet.

3. Ne ndalojmë hyrjen në server nga adresat IP 100% me qëllim të keq. Importoni listën e zezë.

Këtu keni 2 opsione:

- Shpejt dhe të gjitha përnjëherë.

- Manual, me një kuptim të asaj që saktësisht po bëni.

Mënyrë e shpejtë.

Pas kësaj, duhet të keni diçka të tillë:

Mënyrë manuale, me mirëkuptim.

- Së pari, ju duhet të krijoni një politikë shtesë. Hapni skedarin "Cilësimet e sigurisë lokale".

- Ju zgjidhni seksionin "Politikat e Sigurisë IP në Kompjuter Lokal" dhe klikoni me të djathtën: "Krijo Politikën e Sigurisë IP ..." ju hapni magjistarin e konfigurimit.

- Gjeni një emër për Rregullin e ri. Për shembull: "Blloko IP".

- Më pas, klikoni mbi të gjitha pyetjet dhe në fund do të keni një formular për modifikimin e vetive të Politikës.

- Shtimi i një rregulli të ri. Klikoni. dhe nëse shënohet kutia e zgjedhjes Wizard, atëherë do të fillojë një magjistar tjetër, pyetjeve të të cilit duhet të përgjigjen.

- Pika e fundit e tunelit. shtyp

- lloji i rrjetit. Tashmë ekziston "Të gjitha lidhjet e rrjetit". shtyp

- Lista e filtrave IP.

Shtimi i një filtri të ri. Ne shtypim dhe dalim me një Emër kuptimplotë.

Për shembull: Blloko brute forcing IP.

Lista është ende bosh. E mbajmë ashtu siç është.

Shërbimet e Desktopit në distancë (RDS) në Windows Server 2008 R2 nuk janë thjesht një riemërtim i paraardhësit të tij, Shërbimet Terminale. Veçoritë e reja, disa prej të cilave u shfaqën në Windows Server 2008, të tilla si RemoteApp, RD Gateway dhe RD Virtualization Host, e bëjnë të lehtë dhe të përshtatshëm sigurimin e vendosjes dhe funksionimit të aplikacioneve individuale të përdoruesve dhe të të gjithë desktopëve në zgjidhjet RDS dhe VDI, dhe funksionaliteti dhe komoditeti nuk është më i keq se ai i zgjidhjeve Citrix ose komplekseve të shitësve të tjerë.

Por çfarë ndodh me sigurinë e Shërbimeve të Desktopit në distancë? Microsoft ka përditësuar dhe forcuar ndjeshëm sigurinë e këtij shërbimi. Në këtë artikull, ne do të flasim për mekanizmat e sigurisë së RDS, si të sigurojmë shërbimet e terminalit duke përdorur politikat e grupit dhe për aspektet praktike të sigurimit të zgjidhjeve RDS.

Çfarë ka të re në R2

Nëse keni punuar ndonjëherë me versionet e Windows Server 2003 dhe Windows Server 2008 të Terminal Services, ndoshta ju kujtohet se Windows 2008 prezantoi një sërë veçorish të reja, të tilla si (lidhja me shfletuesin), (qasja në Internet në Shërbimet e Terminalit), (publikimi i aplikacioneve individuale mbi protokollin RDP) dhe shërbimin (duke siguruar balancimin e ngarkesës).

Windows Server 2008 R2 prezantoi veçoritë e mëposhtme:

- Virtualizimi i desktopit në distancë për zgjidhjet VDI

- Ofruesi RDS për PowerShell (Administratori tani mund të menaxhojë konfigurimin dhe menaxhimin e RDS nga linja e komandës ose nëpërmjet skripteve)

- Virtualizimi i IP-së së Desktopit në distancë, i cili ju lejon të caktoni adresat IP për lidhjet bazuar në parametrat e seancës ose aplikacionit që hapet

- Versioni i ri i protokollit RDP dhe klienti i Lidhjes me Desktopin në distancë (RDC) - v. 7.0

- Menaxhimi i burimeve të CPU-së për të shpërndarë në mënyrë dinamike burimet e CPU-së bazuar në numrin e seancave aktive

- Pajtueshmëria me Windows Installer, i cili ju lejon të instaloni programe me aftësinë për të konfiguruar shtesë cilësimet e aplikacionit në anën e përdoruesit.

- Mbështetje nga ana e klientit për deri në 16 monitorë.

Për më tepër, funksionet e punës me video dhe audio janë përmirësuar dhe mbështetja e plotë për teknologjinë Windows Aero (vini re se Aero nuk mbështetet në modalitetin me shumë monitor).

Natyrisht, çështjet e sigurisë RDS varen nga zgjidhja specifike. Për shembull, nëse publikoni një desktop për përdoruesit që lidhen nëpërmjet internetit ose përdorin një shfletues, atëherë çështja e sigurisë është shumë më e mprehtë sesa me zgjidhjen standarde, kur klientët lidhen duke përdorur një klient RDC mbi një rrjet lokal (LAN).

Autentifikimi i nivelit të rrjetit

Për të ofruar siguri më të madhe për të gjitha lidhjet, duhet të aktivizoni mekanizmin e vërtetimit të nivelit të rrjetit (NLA). UÇK kërkon që përdoruesi të identifikohet në RD Session Host përpara se të krijohet sesioni. Ky mekanizëm ju lejon të mbroni serverin nga përpunimi i seancave të panevojshme që mund të gjenerohen nga ndërhyrës ose programe bot. Për të përdorur NLA, sistemi operativ i klientit duhet të mbështesë Ofruesin e Mbështetjes së Sigurisë Kredenciale (CredSSP), që do të thotë Windows XP SP3 () e lart, dhe një klient RDP 6.0 ose më lart.

Mund të konfiguroni NLA në serverin e sesionit RD duke hapur veglat Administrative -> Shërbimet e Desktopit në distancë -> Konsolën e Konfigurimit të Sesionit të Desktopit të Host-it.

- Klikoni me të djathtën në lidhje

- Zgjidhni Karakteristikat

- Shkoni te skeda e Përgjithshme

- Kontrolloni opsionin "Lejo lidhjet vetëm nga kompjuterët që përdorin Desktop në distancë me vërtetim të nivelit të rrjetit"

- Klikoni OK.

Siguria e shtresës së transportit (TLS)

Një seancë RDS mund të përdorë një nga tre mekanizmat e sigurisë për të siguruar lidhjen midis klientëve dhe hostit të sesionit RDS:

- Shtresa e sigurisë RDP– Përdor enkriptimin e integruar RDP, është më pak i sigurt.

- Negocioni– Kriptimi TLS 1.0 (SSL) do të përdoret nëse mbështetet nga klienti, nëse klienti nuk e mbështet atë, do të përdoret siguria normale RDP.

- SSL– TLS 1.encryption do të përdoret për të vërtetuar serverin dhe për të enkriptuar të dhënat e transmetuara midis klientit dhe serverit. Kjo është mënyra më e sigurt.

Për një nivel të lartë sigurie, duhet të përdorni enkriptimin SSL/TLS. Për këto qëllime, duhet të keni një certifikatë dixhitale, ajo mund të nënshkruhet vetë ose të lëshohet nga një autoritet certifikimi CA (që është e preferueshme).

Përveç nivelit të sigurisë, mund të zgjidhni nivelin e enkriptimit për lidhjen. Llojet e mëposhtme të kriptimit janë në dispozicion:

- të ulëta– Përdoret enkriptimi 56-bit i të dhënave të dërguara nga klienti në server. Të dhënat e transmetuara nga serveri te klienti nuk janë të koduara.

- E përputhshme me klientin– ky lloj kriptimi përdoret si parazgjedhje. Në këtë rast, i gjithë trafiku midis klientit dhe serverit është i koduar me gjatësinë maksimale të çelësit që klienti mbështet.

- lartë- të gjitha të dhënat e transmetuara midis klientit dhe serverit në të dy drejtimet janë të koduara me një çelës 128-bit

- Në përputhje me FIPS– të gjitha të dhënat e transmetuara ndërmjet klientit dhe serverit në të dy drejtimet janë të koduara duke përdorur metodën FIPS 140-1.

Vlen të përmendet se nëse përdoren nivele të kriptimit të Lartë ose FIPS, atëherë të gjithë klientët që nuk e mbështesin këtë lloj kriptimi nuk do të mund të lidhen me serverin.

Ju mund të konfiguroni llojin e vërtetimit të serverit dhe nivelin e enkriptimit si më poshtë:

- Në serverin RD Session Host, hapni dritaren e konfigurimit të pritësit të sesionit të desktopit në distancë dhe shkoni te dritarja e vetive.

- Në skedën e Përgjithshme, zgjidhni nivelin e dëshiruar të sigurisë dhe llojin e enkriptimit nga menytë rënëse.

- Klikoni OK.

Politikat e Grupit

Ekzistojnë një numër opsionesh të Politikës së Grupit për konfigurimin e cilësimeve RDS në Windows Server 2008 R2. Të gjitha ato janë të vendosura në seksionin Konfigurimi i Kompjuterit\Politikat\Modele Administrative\Përbërësit e Windows\Shërbimet e Desktopit në distancë (një pamje nga ekrani i panelit të menaxhimit të politikave të grupit tregohet në foto).

Siç mund ta shihni, ekzistojnë politika të menaxhimit të licencimit, politikat e konfigurimit të klientit RDC dhe vetë serveri RD Session Host. Politikat e sigurisë RD Session Host përfshijnë:

- Cakto nivelin e kriptimit të lidhjes me klientin: politika përdoret për të kontrolluar nivelin e enkriptimit. Nëse aktivizohet, të gjitha lidhjet duhet të përdorin nivelin e specifikuar të enkriptimit (parazgjedhja është e Lartë).

- GjithmonëPromptpërFjalëkaliminëlidhje: kjo politikë përdoret nëse dëshironi të kërkoni gjithmonë fjalëkalimin e përdoruesit kur lidheni me një sesion RD, edhe nëse fjalëkalimi është futur në klientin RDC. Si parazgjedhje, përdoruesit mund të regjistrohen automatikisht në një sesion nëse japin një fjalëkalim në klientin RDC.

- Kërkojnëtë sigurtRPCkomunikimi: - kur politika është e aktivizuar, lejohen vetëm kërkesat e vërtetuara dhe të koduara nga klientët.

- KërkojnëpërdornieSpecifikesigurinëavokatpërTelekomanda (RDP) Lidhjet: kur politika është e aktivizuar, të gjitha lidhjet midis klientit dhe serverit të terminalit duhet të përdorin nivelin e sigurisë të specifikuar këtu (RDP, Negotiate ose SSL/TLS)

- BëniJolejojnëLokalAdministratorëttePersonalizojeLejet: Politika çaktivizon aftësinë e administratorëve për të konfiguruar cilësimet e sigurisë së pritësit të sesionit RD.

- Kërkoni vërtetimin e përdoruesit për lidhjet në distancë duke përdorur vërtetimin e nivelit të rrjetit: Politika përfshin një kërkesë NLA për të gjitha lidhjet e serverit të terminalit (klientët pa mbështetjen e NLA nuk do të mund të lidhen).

Cilësimet e klientit RDC ndodhen nën nënseksion TelekomandaDesktoplidhjeklient:

- Bënijolejojnëfjalëkalimettetë jetëi ruajtur: politika ndalon ruajtjen e fjalëkalimeve në klientin RDC, opsioni "Ruaj fjalëkalimin" bëhet i padisponueshëm, të gjitha fjalëkalimet e ruajtura më parë do të fshihen.

- PërcaktoniSHA1 gjurmë gishtashecertifikatatduke përfaqësuari besuar.rdpbotuesit: kjo politikë ju lejon të krijoni një listë të shenjave të gishtërinjve SHA1 të certifikatave dhe nëse një certifikatë përputhet me gjurmën e gishtit në këtë listë, ajo konsiderohet e besueshme.

- Promptpërkredencialetnëtëklientkompjuter: Politika mundëson kërkesën për kredencialet e përdoruesit në kompjuterin e klientit, jo në serverin e sesionit RD.

Qasja në ueb RD

Përdoruesit e kompjuterëve që nuk kanë të instaluar klientin RDC mund të qasen në aplikacionet e publikuara duke përdorur një shfletues ueb. Për ta bërë këtë, përdoruesi duhet të hapë URL-në në shfletuesin ku publikohen burimet RDS. Serveri i RD Web Access është një rol i veçantë i serverit RD dhe zakonisht mbahet në një server të dedikuar.

Ndërfaqja e internetit e serverit RD Web Access bazohet në SSL dhe përdoruesit mund të identifikohen me kredencialet e tyre. Përdoruesit e vërtetuar shohin vetëm një listë të atyre programeve të publikuara (RemoteApp) në të cilat kanë akses.

Serveri Web Access përdor një certifikatë X.509 për enkriptim. Parazgjedhja është një certifikatë e vetë-nënshkruar.

RDP e Sigurisë së Shtresës së Rrjetit (SSL) fatkeqësisht nuk është pranuar gjerësisht nga administratorët e sistemit që preferojnë të sigurojnë lidhjet e terminalit në një mënyrë tjetër. Ndoshta kjo është për shkak të kompleksitetit të dukshëm të metodës, por kjo nuk është kështu, në këtë material do të shqyrtojmë se si të organizojmë një mbrojtje të tillë thjesht dhe pa vështirësi.

Cilat janë përfitimet e sigurimit të RDP me SSL? Së pari, kriptimi i fortë i kanalit, vërtetimi i serverit të bazuar në certifikatë dhe vërtetimi i përdoruesit në nivel rrjeti. Funksioni i fundit është i disponueshëm duke filluar me Windows Server 2008. Autentifikimi i nivelit të rrjetit përmirëson sigurinë e Serverit të Terminalit duke lejuar që vërtetimi të ndodhë përpara se të fillojë seanca.

Autentifikimi i nivelit të rrjetit ndodh përpara lidhjes me Desktopin në distancë dhe shfaqjes së ekranit të hyrjes, gjë që zvogëlon ngarkesën në server dhe rrit shumë mbrojtjen e tij kundër ndërhyrësve dhe malware, si dhe zvogëlon mundësinë e sulmeve të mohimit të shërbimit.

Për të përfituar plotësisht nga RDP mbi SSL, PC-të e klientëve duhet të kenë Windows XP SP3, Windows Vista ose Windows 7 dhe të përdorin versionin e klientit RDP 6.0 ose më të ri.

Kur përdorni Windows Server 2003 SP1 dhe version më të ri, enkriptimi i kanalit SSL (TLS 1.0) dhe vërtetimi i serverit do të jenë të disponueshëm, PC-të e klientëve duhet të kenë versionin e klientit RDP 5.2 ose më të ri.

Në artikullin tonë, ne do të shqyrtojmë ngritjen e një serveri terminal të bazuar në Windows Server 2008 R2, megjithatë, gjithçka që thuhet do të jetë e vërtetë për Windows Server 2003 (përveç veçorive që mungojnë).

Për zbatimin me sukses të kësaj zgjidhjeje, rrjeti juaj duhet të ketë një autoritet të certifikatës së punës, konfigurimin e të cilit kemi shqyrtuar. Për t'u besuar certifikatave të lëshuara nga kjo CA në serverin e terminalit, duhet të instaloni certifikatën CA (ose zinxhirin e certifikatave) në .

Më pas duhet të kërkoni një certifikatë vërtetimi të serverit me parametrat e mëposhtëm:

Emri - emri i plotë i serverit të terminalit (d.m.th. server.domain.com nëse serveri i përket domenit domain.com)

- Lloji i certifikatës - Certifikata e vërtetimit të serverit

- Vendos opsionin Krijo një grup të ri çelësash

- CSP- Ofruesi kriptografik i kanalit Microsoft RSA.

- Kutia e kontrollit Shënoni çelësin si të eksportueshëm.

- Për një CA të ndërmarrjes, kontrolloni kutinë Përdorni hapësirën ruajtëse lokale të kompjuterit për certifikatën. (Ky opsion nuk disponohet në një CA të pavarur.)

Dërgoni një kërkesë në AK dhe instaloni certifikatën e lëshuar. Kjo certifikatë duhet të instalohet në dyqanin lokal të kompjuterit, përndryshe nuk do të mund të përdoret nga Terminal Services. Për ta kontrolluar këtë, ekzekutoni tastierën MMC (Start - Run - mmc) dhe shtoni snap Certifikatat(Skedari - Shtoni ose hiqni snap-in) për llogarinë e kompjuterit.

Në rrënjën e konsolës zgjidhni klikoni Shiko - Opsionet dhe vendosni modalitetin e shikimit Organizoni certifikatat sipas qëllimit. Certifikata e lëshuar duhet të jetë në grup Autentifikimi i serverit.

Nëse e keni marrë certifikatën duke përdorur një CA të pavarur (të pavarur) (rrjeti nuk ka një strukturë domeni), atëherë si parazgjedhje ajo do të instalohet në dyqanin e llogarisë së përdoruesit dhe do t'ju duhet të kryeni një numër hapash shtesë.

hapur Internet Explorer - Opsionet e Internetit - Përmbajtja - Certifikatat, certifikata e lëshuar duhet të instalohet në dyqan Personale.

Bëni një eksport. Kur eksportoni, specifikoni opsionet e mëposhtme:

- Po, eksporto çelësin privat

- Fshi çelësin privat pas eksportimit të suksesshëm

Pastaj fshini certifikatën nga ky dyqan. në një moment Certifikata (kompjuter lokal) Zgjidhni një seksion Autentifikimi i serverit, kliko me të djathtën mbi të Të gjitha detyrat - Importi dhe importoni certifikatën.

Tani në Administrimi - Shërbimet e Desktopit në distancë hapur Konfigurimi i hostit të sesionit të desktopit në distancë(në Windows Server 2003 Administrative Tools - Konfigurimi i Shërbimeve të Terminalit).

Zgjidhni lidhjen e kërkuar dhe hapni vetitë e saj. Klikoni butonin në fund Zgjidhni dhe zgjidhni certifikatën e marrë në hapin e mëparshëm (në Windows Server 2003 kjo dritare duket pak më ndryshe).

Pas zgjedhjes së certifikatës, specifikoni pjesën tjetër të vetive:

Pas zgjedhjes së certifikatës, specifikoni pjesën tjetër të vetive:

- Niveli i sigurisë SSL

- Niveli i enkriptimit Lartë ose FIPS-të pajtueshme

- Kutia e kontrollit Lejo lidhjet vetëm nga kompjuterët...(nuk disponohet në Windows Server 2003)

Ruani parametrat e futur, kjo përfundon konfigurimin e serverit.

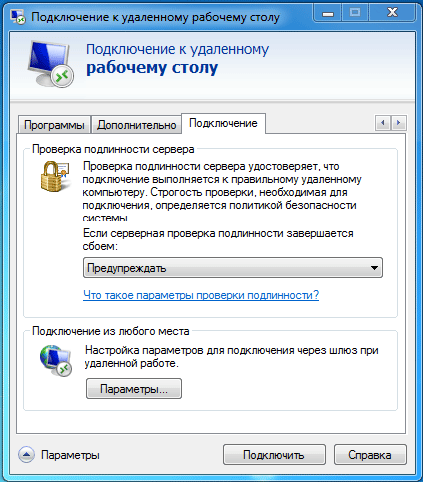

Në kompjuterin e klientit, krijoni një lidhje desktopi në distancë, përdorni emrin e serverit plotësisht të kualifikuar që është specifikuar në certifikatë si adresë. Hapni vetitë e lidhjes dhe në skedën Lidhja - Autentifikimi i Serverit vendos opsionin Paralajmëroni.

Në mënyrë që ky kompjuter t'u besojë certifikatave të lëshuara nga autoriteti ynë i certifikatave, mos harroni të instaloni një certifikatë CA në të në dyqan Autoritetet e besuara të certifikimit rrënjë.

Në mënyrë që ky kompjuter t'u besojë certifikatave të lëshuara nga autoriteti ynë i certifikatave, mos harroni të instaloni një certifikatë CA në të në dyqan Autoritetet e besuara të certifikimit rrënjë.

Në Windows 7 (kur përdorni versionin 7 të klientit RDP), kjo certifikatë duhet të instalohet në dyqan llogari kompjuterike, për ta bërë këtë, importojeni përmes snap-it Certifikata (kompjuter lokal) në tastierën MCC, në të njëjtën mënyrë si u bë më lart. Përndryshe, lidhja do të dështojë dhe do të merrni gabimin e mëposhtëm:

Pas instalimit të certifikatës CA, mund të provoni të lidheni, ju lutemi vini re se do t'ju kërkohet të vendosni një emër përdoruesi dhe fjalëkalim edhe përpara se të krijoni një sesion RDP. Nëse lidhja është e suksesshme, kushtojini vëmendje bllokimit në titullin e dritares, që tregon se jeni duke punuar përmes SSL. Duke klikuar mbi të, mund të shikoni informacionin rreth certifikatës.

Pas instalimit të certifikatës CA, mund të provoni të lidheni, ju lutemi vini re se do t'ju kërkohet të vendosni një emër përdoruesi dhe fjalëkalim edhe përpara se të krijoni një sesion RDP. Nëse lidhja është e suksesshme, kushtojini vëmendje bllokimit në titullin e dritares, që tregon se jeni duke punuar përmes SSL. Duke klikuar mbi të, mund të shikoni informacionin rreth certifikatës.

Dhe së fundi, një pikë katrani në një fuçi mjaltë. Windows Terminal Services nuk di se si të vërtetojë klientët që lidhin, kështu që nëse është e nevojshme, duhet të përdoren metoda shtesë sigurie, të tilla si një tunel SSH ose IPSec VPN.