Cu siguranță, mulți dintre voi ați auzit și văzut deja această abreviere - se traduce literal ca Protocol desktop la distanță (la distantaDesktopprotocol). Dacă cineva este interesat de subtilitățile tehnice ale acestui protocol de strat de aplicație, poate citi literatura, pornind de la aceeași Wikipedia. Vom lua în considerare aspecte pur practice. Și anume, faptul că acest protocol vă permite să vă conectați de la distanță la computere care rulează Windows din diferite versiuni folosind instrumentul „Conexiune la desktop la distanță” încorporat în Windows.

Care sunt avantajele și dezavantajele utilizării protocolului RDP?

Să începem cu plăcutul - cu profesioniștii. Avantajul este că acest instrument, care este mai corect numit ClientRDP, este disponibil oricărui utilizator de Windows atât pe computerul de pe care urmează să fie controlată telecomanda, cât și celor care doresc să deschidă accesul de la distanță la computerul lor.

Printr-o conexiune la desktop la distanță, este posibil nu numai să vedeți desktopul de la distanță și să utilizați resursele unui computer de la distanță, ci și să conectați unități locale, imprimante, carduri inteligente etc. Desigur, dacă doriți să vizionați un videoclip sau să ascultați muzică prin RDP, acest proces este puțin probabil să vă facă plăcere, deoarece. în cele mai multe cazuri veți vedea o prezentare de diapozitive și cel mai probabil sunetul va fi întrerupt. Dar, serviciul RDP nu a fost dezvoltat pentru aceste sarcini.

Un alt avantaj neîndoielnic este că conexiunea la computer se realizează fără programe suplimentare, care sunt în mare parte plătite, deși au avantajele lor. Timpul de acces la serverul RDP (care este computerul tău la distanță) este limitat doar de dorința ta.

Sunt doar două minusuri. Unul semnificativ, celălalt nu atât de mult. Primul și esențial este că pentru a funcționa cu RDP, computerul la care se face conexiunea trebuie să aibă un IP alb (extern), sau trebuie să fie posibilă „redirecționarea” portului de la router către acest computer, care din nou trebuie să aibă un IP extern. Va fi static sau dinamic - nu contează, dar ar trebui să fie.

Al doilea minus - nu atât de semnificativ - cele mai recente versiuni ale clientului nu mai suportă schema de culori de 16 culori. Minimul este de 15 biți. Acest lucru încetinește foarte mult lucrul pe RDP atunci când vă conectați prin Internet-ul pitoresc la o viteză care nu depășește 64 de kilobiți pe secundă.

Pentru ce puteți folosi accesul la distanță prin RDP?

Organizațiile, de regulă, folosesc servere RDP pentru colaborare în programul 1C. Și unii chiar implementează joburi de utilizator pe ele. Astfel, utilizatorul, mai ales dacă are serviciu de călătorie, poate, în prezența internetului 3G sau a Wi-Fi la hotel/cafenea, să se conecteze la locul său de muncă de la distanță și să rezolve toate problemele.

În unele cazuri, utilizatorii casnici pot folosi accesul de la distanță la computerul lor de acasă pentru a obține unele date din resursele de acasă. În principiu, serviciul desktop la distanță vă permite să lucrați pe deplin cu aplicații de text, inginerie și grafică. Cu procesarea video și a sunetului din motivele de mai sus - nu va funcționa, dar totuși - acesta este un plus foarte semnificativ. De asemenea, puteți vizualiza resursele închise de politica companiei la locul de muncă, conectându-vă la computerul dvs. de acasă fără anonimatoare, vpn și alte spirite rele.

Pregătim internetul

În secțiunea anterioară, am vorbit despre faptul că pentru a oferi acces la distanță prin protocolul RDP, avem nevoie de o adresă IP externă. Acest serviciu poate fi furnizat de furnizor, așa că sunăm sau scriem, sau mergem în contul personal și organizăm furnizarea acestei adrese. În mod ideal, ar trebui să fie static, dar, în principiu, poți trăi cu unul dinamic.

Dacă cineva nu înțelege terminologia, atunci adresa statică este permanentă, iar cea dinamică se schimbă din când în când. Pentru a funcționa pe deplin cu adrese IP dinamice, au fost inventate diverse servicii care asigură legarea dinamică a domeniilor. Ce și cum, în curând va apărea un articol pe această temă.

Pregătim routerul

Dacă computerul dvs. nu este conectat direct la firul furnizorului la Internet, ci printr-un router, va trebui să efectuăm și câteva manipulări cu acest dispozitiv. Și anume - port de serviciu direct - 3389. În caz contrar, NAT-ul routerului dvs. pur și simplu nu vă va permite să intrați în rețeaua dvs. de acasă. Același lucru este valabil și pentru configurarea unui server RDP într-o organizație. Dacă nu știți cum să redirecționați un port - citiți articolul despre Cum să redirecționați porturile pe un router (se deschide într-o filă nouă), apoi reveniți aici.

Pregătim calculatorul

Pentru a crea posibilitatea de a vă conecta de la distanță la un computer, trebuie să faceți exact două lucruri:

Permite conectarea în Proprietăți sistem;

- setați o parolă pentru utilizatorul curent (dacă acesta nu are o parolă), sau creați un utilizator nou cu o parolă special pentru conectarea prin RDP.

Cum să tratați utilizatorul - decideți singur. Cu toate acestea, rețineți că sistemele de operare non-server nu acceptă în mod nativ conectări multiple. Acestea. dacă sunteți autentificat sub dvs. local (consolă), apoi vă conectați sub același utilizator de la distanță - ecranul local va fi blocat și se va deschide sesiunea în același loc în fereastra Conexiune la desktop la distanță. Introduceți parola local fără a ieși din RDP - veți fi exclus de la acces la distanță și veți vedea ecranul curent pe monitorul local. Același lucru vă așteaptă dacă vă conectați ca un utilizator pe consolă și încercați să vă conectați de la distanță sub altul. În acest caz, sistemul vă va solicita să încheiați sesiunea de utilizator local, ceea ce poate să nu fie întotdeauna convenabil.

Deci să mergem la start, faceți clic dreapta pe meniu Un calculatorși apăsați Proprietăți.

În proprietăți Sisteme alege Setări suplimentare de sistem

În fereastra care se deschide, accesați fila Acces de la distanță…

... presa În plus…

Și puneți singura casetă de selectare de pe această pagină.

Aceasta este o versiune „acasă” a Windows 7 - cei care au Pro și mai sus vor avea mai multe casete de selectare și este posibil să se facă controlul accesului.

Clic Bine pretutindeni.

Acum, puteți merge la Remote Desktop Connection (Start>Toate Programele>Accesorii), introduceți acolo adresa IP a computerului sau numele dacă doriți să vă conectați la acesta din rețeaua de acasă și să utilizați toate resursele.

Ca aceasta. În principiu, totul este simplu. Dacă dintr-o dată apar întrebări sau ceva rămâne neclar - bine ați venit la comentarii.

Destul de des, mulți utilizatori care folosesc sesiuni de acces la distanță au o întrebare despre cum să schimbe portul RDP. Acum să ne uităm la cele mai simple soluții și să indicăm, de asemenea, câțiva pași principali în procesul de configurare.

Pentru ce este protocolul RDP?

În primul rând, câteva cuvinte despre RDP. Dacă te uiți la decodificarea abrevierei, poți înțelege acel acces la distanță

În termeni simpli, acesta este un server terminal sau un instrument de stație de lucru. Setările Windows (și orice versiune a sistemului) folosesc setări implicite care sunt potrivite pentru majoritatea utilizatorilor. Cu toate acestea, uneori devine necesar să le schimbați.

Port RDP standard: ar trebui schimbat?

Deci, indiferent de modificarea Windows, toate protocoalele au o valoare prestabilită. Acesta este portul RDP 3389, care este folosit pentru a efectua o sesiune de comunicare (conectarea unui terminal la cele de la distanță).

Care este motivul pentru situația în care valoarea standard trebuie schimbată? În primul rând, doar cu securitatea computerului local. La urma urmei, dacă vă dați seama, cu un port standard instalat, în principiu, orice atacator poate pătrunde cu ușurință în sistem. Deci acum să vedem cum să schimbăm portul RDP implicit.

Modificarea setărilor din registrul de sistem

Remarcăm imediat că procedura de modificare se efectuează exclusiv în modul manual, iar orice resetare sau setare de noi parametri nu este prevăzută în clientul de acces la distanță însuși.

Mai întâi, apelăm editorul de registry standard cu comanda regedit din meniul Run (Win + R). Aici ne interesează ramura HKLM, în care trebuie să coborâm arborele de partiții prin directorul serverului terminal în directorul RDP-Tcp. În fereastra din dreapta găsim cheia PortNumber. Trebuie să-i schimbăm sensul.

Intrăm în editare și vedem 00000D3D acolo. Mulți sunt imediat perplexi cu privire la ceea ce este. Și aceasta este doar reprezentarea hexazecimală a numărului zecimal 3389. Pentru a specifica portul în formă zecimală, folosim șirul de afișare adecvat pentru reprezentarea valorii și apoi specificăm parametrul de care avem nevoie.

După aceea, repornim sistemul, iar când încercăm să ne conectăm, specificăm un nou port RDP. O altă modalitate de conectare este să utilizați comanda specială mstsc /v:ip_address:XXXXX, unde XXXXX este noul număr de port. Dar asta nu este tot.

Reguli pentru firewall Windows

Din păcate, paravanul de protecție Windows încorporat poate bloca noul port. Deci, trebuie să faceți modificări la setările paravanului de protecție în sine.

Numim setările paravanului de protecție cu opțiuni avansate de securitate. Aici ar trebui mai întâi să selectați conexiunile primite și să faceți clic pe linia pentru a crea o nouă regulă. Acum selectăm elementul pentru crearea unei reguli pentru port, apoi introducem valoarea acestuia pentru TCP, apoi permitem conexiunea, lăsăm secțiunea de profil neschimbată și în final dăm un nume noii reguli, după care apăsăm butonul pentru a finaliza setările . Rămâne să reporniți serverul și, la conectare, să specificați noul port RDP separat de două puncte în linia corespunzătoare. Teoretic, nu ar trebui să fie probleme.

Redirecționarea portului RDP pe router

În unele cazuri, când se folosește o conexiune fără fir mai degrabă decât o conexiune prin cablu, poate fi necesar să se efectueze redirecționarea portului pe router (router). Nu este nimic dificil în asta.

În primul rând, în proprietățile sistemului, permitem și specificăm utilizatorii care au dreptul să facă acest lucru. Apoi mergem la meniul de setări router prin browser (192.168.1.1 sau la sfârșit 0.1 - totul depinde de modelul de router). În câmp (dacă adresa principală este 1.1), este de dorit să se indice adresa, începând cu a treia (1.3) și să se scrie regula de emitere a adresei pentru a doua (1.2).

Apoi, în conexiunile de rețea, folosim vizualizarea detaliilor, unde ar trebui să vizualizați detaliile, să copiați adresa MAC fizică de acolo și să o lipiți în setările routerului.

Acum, în secțiunea de setări NAT de pe modem, activați conexiunea la server, adăugați o regulă și specificați portul XXXXX care trebuie redirecționat către portul RDP standard 3389. Salvați modificările și reporniți routerul (noul port va nu poate fi acceptat fără repornire). Puteți verifica conexiunea pe un site specializat precum ping.eu în secțiunea de testare porturi. După cum puteți vedea, totul este simplu.

În cele din urmă, rețineți că valorile portului sunt distribuite după cum urmează:

- 0 - 1023 - porturi pentru programe de sistem de nivel scăzut;

- 1024 - 49151 - porturi alocate în scop privat;

- 49152 - 65535 - porturi private dinamice.

În general, mulți utilizatori aleg de obicei porturile RDP din a treia gamă a listei pentru a evita problemele. Cu toate acestea, atât specialiștii, cât și experții recomandă utilizarea acestor valori în reglare, deoarece sunt potrivite pentru majoritatea sarcinilor.

În ceea ce privește exact această procedură, se folosește în principal doar în cazurile de conexiune Wi-Fi. După cum puteți vedea deja, cu o conexiune prin cablu obișnuită, nu este necesar: doar schimbați valorile cheilor de registry și adăugați reguli pentru portul în firewall.

RDP - Protocol pentru desktop la distanță (Remote Desktop)

În primul rând, aici vom vorbi despre StandAlone Server. Adică despre un server separat - permanent. Și nu despre controlere de domeniu și rețele corporative. (au nevoie doar de specialiști cu înaltă calificare)

O situație în care ți-a venit în minte o anumită idee și ai decis să o dai viață. Iar pentru implementarea lui, aveți nevoie de un Server, pe care îl închiriați într-un anumit centru de date.

Ai ales un tarif potrivit, ai plătit bani, iar acum ai deja un Server pe care este instalat software-ul de care ai nevoie. În cele mai multe cazuri, Windows 2003 Server este suficient pentru aceste proiecte de încercare. Complet rentabil și eficient.

Suportul tehnic vă va oferi o adresă IP, Login și Parolă pentru acces RDP și vă începeți călătoria, plin de ..., ei bine, în general - nu va părea suficient.

În mod implicit, putem spune că acest serviciu în Windows este configurat pentru a oferi utilizatorului o mulțime de probleme și probleme.

Deși, desigur, funcționează de la sine și își îndeplinește perfect funcția. Dar cu timpul (uneori poate fi prea târziu) proprietarul neglijent al unui server la distanță va fi îngrozit să-și dea seama ce se întâmplă cu adevărat cu sistemul său și ce mulțime de oameni însetați de sânge stă în jurul zidurilor cetății sale.

Este ca și cum ai opri filtrul infraroșu de la DVR și ai începe brusc să vezi surse video - camere ale poliției rutiere cu fixare foto și semnale de la telecomenzile TV.

Începi să vezi și apoi poate să înțelegi.

Pe de o parte, dezvoltatorii de software pretind că își fac sistemele pentru omul obișnuit și începi să crezi asta.

Dar, pe de altă parte, aceiași dezvoltatori sugerează că doar un specialist certificat poate ridica tastatura. Și că certificatul era de anul acesta.

Acesta este paradoxul.

Să vă spun cum arată cu adevărat.

Dar, de fapt, hoardele de coolhackeri, după ce citesc o duzină de rânduri pe forumuri, descarcă liste gata făcute de servere cu un port RDP deschis. Și încep să pătrundă în mașina ta. Unele manual (dar acest lucru este rar), dar mai ales cu programe diferite, rulând dicționare prin enumerare: autentificare - parolă. Și nimeni nu-i limitează în nimic. Sunt chiar înghesuite acolo uneori.

În plus, mă uit la jurnalele și văd că, în cea mai mare parte, acestea sunt aceleași dicționare.

Și serverul tău este forțat să riposteze. Și nu știi. Și nu înțelegeți de ce performanța dvs. este scăzută, de ce interogările sunt executate de mult timp.

Tu gândești mare. Strategic, despre funcționalitate. Și aici — un fel de frâne nu sunt clare.

Prin urmare, veți începe optimizarea memoriei, ștergerea variabilelor temporare, defragmentarea discurilor etc.

Și poate chiar aruncați o privire mai atentă la fila „Evenimente” din snap-in-ul de gestionare.

Dar te asigur că nu vei vedea motivul acolo! Deoarece nu afișează încercările de a introduce un nume de utilizator și o parolă incorecte. Poate chiar te vei certa cu alți oameni că nu te înfrâng pentru că le este frică sau le este respectat.

Nu. Vă asigur, doar că dezvoltatorii sunt niște tipi atât de distractive. Și inițial depășesc ușor cântarul în direcția întunericului. Ei spun că dacă aceste evenimente ar fi afișate, atunci sarcina pe server ar fi mai mare.

Dar aici, trebuie doar remarcat faptul că primul lucru pe care trebuie să-l facă toată lumea este să pornească acest afișaj. Deși, desigur, există anumite sisteme tehnologice complet închise de lumea exterioară, unde nimeni nu pirata nimic niciodată. Dar acolo, doar astfel de sisteme servesc echipe întregi de profesioniști.

Deci, haideți, pentru început, să remediem această situație și să aducem sistemul într-o formă normală de funcționare.

Ce vom face:

- Să limităm numărul de sesiuni deschise simultan permise.

(Dacă vă administrați singur serverul la distanță, de ce aveți nevoie de altcineva decât dvs. care să gestioneze serverul în același timp cu dvs.?

Deși, poate fi nevoie de încă unul - de exemplu, pentru suport tehnic. Și mai mult - de ce?) - Și aprinde lumina. Adică, lăsați sistemul să afișeze încercările eșuate de conectare în snap-in Evenimente.

Și aici vei fi surprins. - Vom interzice accesul la server de la mai mult de 3000 de adrese IP, care, de fapt, nu fac altceva decât să pună probleme oamenilor. Importă Lista Neagră.

Dacă nu aveți nimic de făcut și faceți solicitări în rețea despre configurarea RDP, veți găsi o mulțime de sfaturi (și eu însumi eram sigură multă vreme că acestea sunt foarte eficiente până când am decis să fac un experiment)

- Limitați numărul de încercări de conectare nereușite permise.

(Dacă nu ești beat, atunci este suficient de 3 ori pentru a înțelege că tastatura este în limba greșită și în registrul greșit.) - Limitați timpul pentru aceste 3 încercări.

(Puteți, la urma urmei, de 3 ori pe săptămână, sau puteți - de 3 ori pe secundă, și chiar multi-threaded. Și pentru că niciunul dintre coolhackeri nu bate mult timp tastatura cu un deget alegând o literă, atunci există este un trafic decent, care în 10 minute, pe care dezvoltatorii l-au stabilit, va avea timp să rezolve câteva sute, câteva mii de combinații.) - Setează un timp de blocare pentru intrare în cazul în care ești beat sau dacă - nu ești tu.

(Implicit - 3 minute nu vor supăra pe nimeni. Să setăm o jumătate de oră. Lasă-i să se obosească să aștepte.)

Mărturisesc că am fost foarte fericit când am găsit astfel de articole și imediat am făcut totul bine. Eram sigur că acum vă puteți concentra pe proiect în sine și nu vă faceți griji prea mult cu privire la siguranță.

Deoarece au fost zeci de mii de încercări în timpul zilei. (Si nu stau toata ziua cu fata pe monitor, ci o data pe zi ma duc sa verific performanta aplicatiilor mele) Si asa a ramas.

Și încă nu am putut înțelege cum a fost așa, așa că văd că am 3 încercări setate și apoi un blocaj timp de 30 de minute. Și acest bot se joacă de șase ore, trecând neobosit prin autentificare de la „Administrator” la „ferapont”.

Dar nu totul a fost timp liber. Și apoi - am configurat totul, ceea ce înseamnă - ar trebui să funcționeze!

Odată, a trebuit să transfer unul dintre proiectele mele de la un server la altul, din cauza eșecului matricei RAID. Și vechiul server mi-a fost disponibil de ceva timp, dar a fost sigur să încerc să efectuez experimente periculoase și nu foarte puțin pe el. Așa că am decis să verific.

Pentru a face acest lucru, timp de câteva minute am încercat să mă loghez cu parola greșită, așteptându-mă ca acum sistemul de autentificare să mă blocheze. Figușki. Nu s-a intamplat nimic.

Am petrecut câteva zile studiind această problemă mai detaliat. M-am cufundat în manuale și în comentarii slabe. Toată lumea, așa cum se asigură pe forumuri - această metodă este super eficientă.

Și asta o să vă spun acum:

- în primul rând, această metodă funcționează doar sub un controler de domeniu (nu știi ce este? Spit - nu ai nevoie de ea), iar pentru un server de sine stătător, trebuie să te scufunzi în cunoștințe speciale și să înveți vrăji.

- în al doilea rând, se dovedește și, aparent, mulți presupun în mod eronat și naiv altfel (ca mine), că atunci când un astfel de mecanism este implementat, cel care încearcă să intre va fi blocat.

Nu, doar nu el. Și vei fi blocat!

Da - contul tău va fi blocat pentru perioada în care te-ai înregistrat acolo. Și tu însuți nu vei putea niciodată să intri în propriul tău server!

Ieșind din casă și încuind ușa, voi sparge broasca. O să-mi înghețe urechile - ca să o detest pe bunica.

Dar cred că despărțirea de astfel de iluzii a meritat câteva zile de chin.

Gata cu preambulul. Sa trecem la treaba.

1. Limitați numărul de sesiuni deschise simultane permise.

Găsiți și deschideți complementul de configurare Terminal Services Configuration:

În acest snap-in, selectați deschideți fila RDP-Tcp în „proprietăți”, unde limităm „Msximum Connections” la 2x, pentru toate adaptoarele de rețea.

Faceți clic pe OK. Acum, doar o singură persoană mai poate intra în același timp cu tine. Și fără tine, toți cei care doresc vor trebui să se alinieze în doi.

Mai departe, nenorociți!

2. Activați afișarea încercărilor eșuate de conectare în snap-in Evenimente.

Găsim și deschidem snap-in-ul „Setări locale de securitate” și în el - secțiunea: „Politica de audit”:

Și modificați valorile proprietăților tuturor intrărilor „Audit” - așa cum se arată în captura de ecran. Apoi va trebui să reporniți pentru ca modificările să intre în vigoare.

Poți aștepta și după câteva ore să te uiți la imaginea de acum reală pentru a înțelege în ce fel de lume trăim și cine ne înconjoară cu adevărat.

3. Interzicem accesul la server de la adrese IP 100% rău intenționate. Importă Lista Neagră.

Aici ai 2 variante:

- Rapid și deodată.

- Manual, cu o înțelegere a ceea ce faceți exact.

Drumul rapid.

După aceea, ar trebui să aveți ceva de genul acesta:

Mod manual, cu înțelegere.

- Mai întâi, trebuie să creați o politică suplimentară. Deschideți snap-inul „Setări de securitate locale”.

- Selectați secțiunea „Politici de securitate IP pe computerul local” și faceți clic dreapta: „Creați o politică de securitate IP...” lansați Expertul de configurare.

- Vino cu un nume pentru noua regulă. De exemplu: „Blocați IP”.

- Apoi, faceți clic pe toate întrebările și la final veți avea un formular pentru editarea proprietăților Politicii.

- Adăugarea unei noi reguli. Faceți clic pe . iar dacă caseta de selectare Expert este bifată, atunci va începe un alt expert, la întrebările cărora trebuie să se răspundă.

- Punctul final al tunelului. presa

- tip de rețea. Există deja „Toate conexiunile de rețea”. presa

- Lista de filtre IP.

Adăugarea unui nou filtru. Apăsăm și venim cu un Nume semnificativ.

De exemplu: blocați IP-ul de forțare brută.

Lista este încă goală. Îl păstrăm așa cum este.

Remote Desktop Services (RDS) în Windows Server 2008 R2 nu este doar o rebrand-ul predecesorului său, Terminal Services. Noile funcții, dintre care unele au apărut în Windows Server 2008, cum ar fi RemoteApp, RD Gateway și RD Virtualization Host, asigură implementarea și funcționarea atât a aplicațiilor individuale de utilizator, cât și a desktop-urilor întregi în soluțiile RDS și VDI, precum și ușor și convenabil. funcționalitatea și confortul nu sunt mai rele decât cele ale soluțiilor Citrix sau complexelor altor furnizori.

Dar cum rămâne cu securitatea Serviciilor Desktop la distanță? Microsoft a actualizat și consolidat în mod semnificativ securitatea acestui serviciu. În acest articol, vom vorbi despre mecanismele de securitate ale RDS, cum să securizați serviciile terminale folosind politici de grup și despre aspectele practice ale securizării soluțiilor RDS.

Ce este nou în R2

Dacă ați lucrat vreodată cu versiunile Windows Server 2003 și Windows Server 2008 ale Terminal Services, probabil vă amintiți că Windows 2008 a introdus o serie de caracteristici noi, cum ar fi (conexiune la browser), (acces la Internet la Terminal Services), (publicarea aplicațiilor individuale). peste protocolul RDP) și serviciu (asigurând echilibrarea sarcinii).

Windows Server 2008 R2 a introdus următoarele caracteristici:

- Virtualizare desktop la distanță pentru soluții VDI

- Furnizor RDS pentru PowerShell (Administratorul poate acum gestiona configurarea și gestionarea RDS din linia de comandă sau prin scripturi)

- Remote Desktop IP Virtualization, care vă permite să atribuiți adrese IP conexiunilor în funcție de parametrii sesiunii sau ai aplicației care se lansează

- Versiune nouă a protocolului RDP și a clientului Remote Desktop Connection (RDC) - v. 7.0

- Gestionarea resurselor CPU pentru a aloca dinamic resursele CPU pe baza numărului de sesiuni active

- Compatibilitate cu Windows Installer, care vă permite să instalați programe cu posibilitatea de a configura suplimentar setările aplicației din partea utilizatorului.

- Suport la nivelul clientului pentru până la 16 monitoare.

În plus, funcțiile de lucru cu video și audio au fost îmbunătățite și suport complet pentru tehnologia Windows Aero (rețineți că Aero nu este acceptat în modul multi-monitor).

Desigur, problemele de securitate RDS depind de soluția specifică. De exemplu, dacă publicați un desktop pentru utilizatorii care se conectează prin Internet sau care folosesc un browser, atunci problema de securitate este mult mai acută decât în cazul soluției standard, atunci când clienții se conectează folosind un client RDC printr-o rețea locală (LAN).

Autentificare la nivel de rețea

Pentru a oferi o securitate mai mare pentru toate conexiunile, trebuie să activați mecanismul de autentificare NLA (Network Level Authentication). NLA solicită utilizatorului să se conecteze la RD Session Host înainte de crearea sesiunii. Acest mecanism vă permite să protejați serverul de procesarea sesiunilor inutile care pot fi generate de intruși sau de programe bot. Pentru a utiliza NLA, sistemul de operare client trebuie să accepte Credential Security Support Provider (CredSSP), ceea ce înseamnă Windows XP SP3 () și versiuni ulterioare și un client RDP 6.0 sau mai recent.

Puteți configura NLA pe serverul RD Session deschizând consola Administrative Tools -> Remote Desktop Services -> Desktop Session Host Configuration.

- Faceți clic dreapta pe conexiune

- Selectați Proprietăți

- Accesați fila General

- Bifați opțiunea „Permiteți conexiunile numai de la computere care rulează Desktop la distanță cu autentificare la nivel de rețea”

- Faceți clic pe OK.

Securitatea stratului de transport (TLS)

O sesiune RDS poate folosi unul dintre cele trei mecanisme de securitate pentru a securiza conexiunea dintre clienți și gazda sesiunii RDS:

- Stratul de securitate RDP– Utilizează criptarea RDP încorporată, este mai puțin sigură.

- A negocia– Criptarea TLS 1.0 (SSL) va fi folosită dacă este acceptată de client, dacă clientul nu o acceptă, se va folosi securitatea RDP normală.

- SSL– TLS 1.criptarea va fi folosită pentru autentificarea serverului și criptarea datelor transmise între client și server. Acesta este modul cel mai sigur.

Pentru un nivel ridicat de securitate, trebuie să utilizați criptarea SSL/TLS. În aceste scopuri, trebuie să aveți un certificat digital, acesta poate fi autosemnat sau eliberat de o autoritate de certificare CA (ceea ce este de preferat).

Pe lângă nivelul de securitate, puteți selecta nivelul de criptare pentru conexiune. Sunt disponibile următoarele tipuri de criptare:

- scăzut– Se utilizează criptarea pe 56 de biți a datelor trimise de la client către server. Datele transmise de la server la client nu sunt criptate.

- Compatibil cu clientul– acest tip de criptare este utilizat în mod implicit. În acest caz, tot traficul dintre client și server este criptat cu lungimea maximă a cheii pe care o acceptă clientul.

- înalt– toate datele transmise între client și server în ambele direcții sunt criptate cu o cheie de 128 de biți

- Conform FIPS– toate datele transmise între client și server în ambele direcții sunt criptate folosind metoda FIPS 140-1.

Este de remarcat faptul că, dacă sunt utilizate niveluri de criptare High sau FIPS Compliant, atunci toți clienții care nu acceptă acest tip de criptare nu se vor putea conecta la server.

Puteți configura tipul de autentificare a serverului și nivelul de criptare după cum urmează:

- Pe serverul RD Session Host, deschideți fereastra de configurare Remote Desktop Session Host și accesați fereastra de proprietăți.

- În fila General, selectați nivelul de securitate dorit și tipul de criptare din meniurile derulante.

- Faceți clic pe OK.

Politicile de grup

Există o serie de opțiuni de politică de grup pentru configurarea setărilor RDS în Windows Server 2008 R2. Toate acestea se află în secțiunea Configurare computer\Politici\Șabloane administrative\Componente Windows\Servicii desktop la distanță (în imagine este afișată o captură de ecran a Consolei de gestionare a politicilor de grup).

După cum puteți vedea, există politici de gestionare a licențelor, politici de configurare a clientului RDC și serverul RD Session Host în sine. Politicile de securitate RD Session Host includ:

- Setați nivelul de criptare a conexiunii clientului: politica este utilizată pentru a controla nivelul de criptare. Dacă este activată, toate conexiunile trebuie să utilizeze nivelul de criptare specificat (implicit este High).

- MereuPromptpentruParolapesteconexiune: această politică este folosită dacă doriți să cereți întotdeauna parola utilizatorului atunci când vă conectați la o sesiune RD, chiar dacă parola a fost introdusă în clientul RDC. În mod implicit, utilizatorii se pot conecta automat la o sesiune dacă furnizează o parolă în clientul RDC.

- SolicitasigurRPCcomunicare: - când politica este activată, sunt permise numai cererile autentificate și criptate de la clienți.

- SolicitautilizaredeSpecificSecuritatestratpentrula distanta (RDP) Conexiuni: când politica este activată, toate conexiunile dintre client și serverul terminal trebuie să utilizeze nivelul de securitate specificat aici (RDP, Negociere sau SSL/TLS)

- DoNupermiteLocalAdministratoriilaPersonalizațiPermisiuni: Politica dezactivează capacitatea administratorilor de a configura setările de securitate pentru gazdă sesiune RD.

- Solicitați autentificarea utilizatorului pentru conexiunile la distanță utilizând autentificarea la nivel de rețea: Politica include o cerință NLA pentru toate conexiunile la server terminal (clienții fără suport NLA nu se vor putea conecta).

Setările clientului RDC sunt situate sub subsecțiune la distantaDesktopconexiuneclient:

- Donupermiteparolelelafisalvat: politica interzice salvarea parolelor în clientul RDC, opțiunea „Salvare parolă” devine indisponibilă, toate parolele salvate anterior vor fi șterse.

- SpecificaSHA1 amprentele degetelordecertificatereprezentândde încredere.rdpeditorilor: această politică vă permite să creați o listă de amprente SHA1 ale certificatelor, iar dacă un certificat se potrivește cu amprenta din această listă, este considerat de încredere.

- Promptpentruacreditărilepecelclientcalculator: politica permite solicitarea acreditărilor utilizatorului pe computerul client, nu pe serverul sesiune RD.

Acces web RD

Utilizatorii computerelor care nu au clientul RDC instalat pot accesa aplicațiile publicate folosind un browser web. Pentru a face acest lucru, utilizatorul trebuie să deschidă adresa URL în browserul în care sunt publicate resursele RDS. Serverul RD Web Access este un rol separat de server RD și este de obicei găzduit pe un server dedicat.

Interfața web a serverului RD Web Access se bazează pe SSL și utilizatorii se pot conecta cu acreditările lor. Utilizatorii autentificați văd doar o listă a acelor programe publicate (RemoteApp) la care au acces.

Serverul Web Access folosește un certificat X.509 pentru criptare. Valoarea implicită este un certificat autosemnat.

Network Layer Security (SSL) RDP nu este, din păcate, adoptat pe scară largă de către administratorii de sistem care preferă să securizeze conexiunile terminalelor într-un mod diferit. Poate că acest lucru se datorează complexității aparente a metodei, dar nu este așa, în acest material vom analiza cum să organizăm o astfel de protecție simplu și fără dificultate.

Care sunt beneficiile securizării RDP cu SSL? În primul rând, criptarea puternică a canalului, autentificarea serverului bazată pe certificate și autentificarea utilizatorilor la nivel de rețea. Ultima caracteristică este disponibilă începând cu Windows Server 2008. Autentificarea la nivel de rețea îmbunătățește securitatea Terminal Server, permițând ca autentificarea să aibă loc chiar înainte de începerea sesiunii.

Autentificarea la nivel de rețea are loc înainte de conectarea la Desktop la distanță și de afișarea ecranului de autentificare, ceea ce reduce sarcina de pe server și mărește mult protecția acestuia împotriva intrușilor și a programelor malware, precum și reduce probabilitatea atacurilor de denial of service.

Pentru a profita la maximum de RDP peste SSL, PC-urile client trebuie să ruleze Windows XP SP3, Windows Vista sau Windows 7 și să utilizeze client RDP versiunea 6.0 sau o versiune ulterioară.

Când utilizați Windows Server 2003 SP1 și versiuni ulterioare, criptarea canalului SSL (TLS 1.0) și autentificarea serverului vor fi disponibile, PC-urile client trebuie să aibă versiunea client RDP 5.2 sau o versiune ulterioară.

În articolul nostru, vom lua în considerare configurarea unui server terminal bazat pe Windows Server 2008 R2, cu toate acestea, tot ceea ce s-a spus va fi adevărat pentru Windows Server 2003 (cu excepția caracteristicilor lipsă).

Pentru implementarea cu succes a acestei soluții, rețeaua dumneavoastră trebuie să aibă o autoritate de certificare funcțională, a cărei configurație am luat-o în considerare în. Pentru a avea încredere în certificatele emise de această CA pe serverul terminal, trebuie să instalați certificatul CA (sau lanțul de certificate) în .

Apoi ar trebui să solicitați un certificat de autentificare a serverului cu următorii parametri:

Nume - numele complet al serverului terminal (adică server.domain.com dacă serverul aparține domeniului domain.com)

- Tip de certificat - Certificat de autentificare server

- Setați opțiunea Creați un nou set de chei

- CSP- Furnizorul de criptografice Microsoft RSA Channel.

- Caseta de bifat Marcați cheia ca exportabilă.

- Pentru un CA de întreprindere, bifați caseta Utilizați stocarea locală a computerului pentru certificat. (Această opțiune nu este disponibilă într-un CA autonom.)

Trimiteți o cerere către CA și instalați certificatul emis. Acest certificat trebuie instalat în magazinul local al computerului, altfel nu va putea fi utilizat de către Terminal Services. Pentru a verifica acest lucru, rulați consola MMC (Start - Run - mmc) și adăugați snap Certificate(Fișier - Adăugați sau eliminați un snap-in) pentru contul de computer.

În rădăcina consolei, selectați clic Vizualizare - Opțiuniși setați modul de vizualizare Organizați certificatele în funcție de scop. Certificatul eliberat trebuie să fie în grup Autentificare pe server.

Dacă ați primit certificatul folosind un CA de sine stătător (rețeaua nu are o structură de domeniu), atunci în mod implicit va fi instalat în magazinul de conturi de utilizator și va trebui să efectuați o serie de pași suplimentari.

deschis Internet Explorer - Opțiuni Internet - Conținut - Certificate, certificatul emis trebuie instalat în magazin Personal.

Faceți un export. Când exportați, specificați următoarele opțiuni:

- Da, exportați cheia privată

- Ștergeți cheia privată după exportul cu succes

Apoi ștergeți certificatul din acest magazin. într-o clipă Certificate (calculator local) Alegeți o secțiune Autentificare pe server, faceți clic dreapta pe el Toate sarcinile - Importși importați certificatul.

Acum in Administrare - Servicii desktop la distanță deschis Configurarea gazdei sesiunii desktop la distanță(în Windows Server 2003 Administrative Tools - Configurarea serviciilor terminale).

Selectați conexiunea dorită și deschideți proprietățile acesteia. Faceți clic pe butonul din partea de jos Alegeși selectați certificatul obținut la pasul anterior (în Windows Server 2003 această fereastră arată puțin diferit).

După selectarea certificatului, specificați restul proprietăților:

După selectarea certificatului, specificați restul proprietăților:

- Nivel de securitate SSL

- Nivel de criptare Înalt sau FIPS-compatibil

- Caseta de bifat Permiteți doar conexiuni de la computere...(nu este disponibil pe Windows Server 2003)

Salvați parametrii introduși, aceasta completează configurarea serverului.

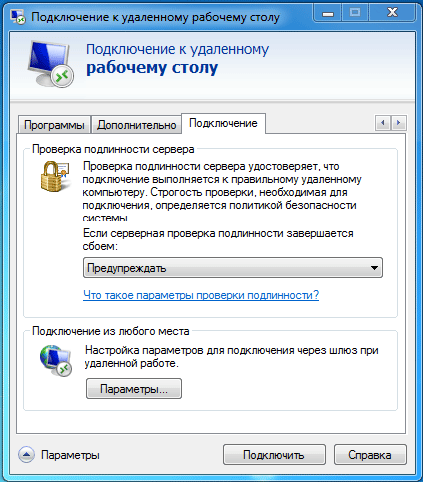

Pe computerul client, creați o conexiune desktop la distanță, utilizați numele complet calificat de server care este specificat în certificat ca adresă. Deschideți proprietățile conexiunii și pe fila Conexiune - Autentificare server setați opțiunea A avertiza.

Pentru ca acest computer să aibă încredere în certificatele emise de autoritatea noastră de certificare, nu uitați să instalați un certificat CA pe el în magazin Autorități de certificare rădăcină de încredere.

Pentru ca acest computer să aibă încredere în certificatele emise de autoritatea noastră de certificare, nu uitați să instalați un certificat CA pe el în magazin Autorități de certificare rădăcină de încredere.

Pe Windows 7 (când utilizați versiunea 7 a clientului RDP), acest certificat trebuie să fie instalat în magazin cont de calculator, pentru a face acest lucru, importați-l prin snap Certificate (calculator local)în consola MCC, la fel ca mai sus. În caz contrar, conexiunea va eșua și veți primi următoarea eroare:

După instalarea certificatului CA, puteți încerca să vă conectați, rețineți că vi se va solicita să introduceți un nume de utilizator și o parolă chiar înainte de a crea o sesiune RDP. Dacă conexiunea are succes, acordați atenție blocării din titlul ferestrei, care indică faptul că lucrați prin SSL. Făcând clic pe el, puteți vizualiza informații despre certificat.

După instalarea certificatului CA, puteți încerca să vă conectați, rețineți că vi se va solicita să introduceți un nume de utilizator și o parolă chiar înainte de a crea o sesiune RDP. Dacă conexiunea are succes, acordați atenție blocării din titlul ferestrei, care indică faptul că lucrați prin SSL. Făcând clic pe el, puteți vizualiza informații despre certificat.

Și în final, o picătură de gudron într-un butoi de miere. Windows Terminal Services nu știe cum să autentifice clienții care se conectează, așa că, dacă este necesar, ar trebui utilizate metode de securitate suplimentare, cum ar fi un tunel SSH sau IPSec VPN.