Žinoma, daugelis iš jūsų jau girdėjote ir matėte šią santrumpą - tai pažodžiui verčiama kaip Nuotolinio darbalaukio protokolas (NuotolinisDarbalaukisprotokolas). Jei kam įdomu techninės šio taikomojo lygmens protokolo subtilybės, gali pasiskaityti literatūrą, pradedant nuo tos pačios Vikipedijos. Mes apsvarstysime grynai praktinius aspektus. Būtent tai, kad šis protokolas leidžia nuotoliniu būdu prisijungti prie kompiuterių, kuriuose veikia įvairių versijų Windows, naudojant įrankį „Remote Desktop Connection“, integruotą sistemoje „Windows“.

Kokie yra KPP protokolo naudojimo privalumai ir trūkumai?

Pradėkime nuo malonių dalykų – nuo privalumų. Privalumas yra tas, kad šis įrankis, kuris tiksliau vadinamas KlientasKPP, yra prieinama bet kuriam Windows vartotojui tiek kompiuteryje, iš kurio turi būti valdomas nuotolinio valdymo pultas, tiek tiems, kurie nori atidaryti nuotolinę prieigą prie savo kompiuterio.

Per nuotolinio darbalaukio ryšį galima ne tik matyti nuotolinį darbalaukį ir naudotis nuotolinio kompiuterio ištekliais, bet ir prie jo prijungti vietinius diskus, spausdintuvus, lustines korteles ir pan. Žinoma, jei norite žiūrėti vaizdo įrašą ar klausytis muzikos per KPP, šis procesas greičiausiai nesuteiks jums malonumo, nes. daugeliu atvejų pamatysite skaidrių demonstraciją ir garsas greičiausiai bus pertrauktas. Tačiau šioms užduotims KPP paslauga nebuvo sukurta.

Dar vienas neabejotinas privalumas – prisijungimas prie kompiuterio vyksta be jokių papildomų programų, kurios dažniausiai yra mokamos, nors ir turi savų privalumų. Prieigos prie KPP serverio (kuris yra jūsų nuotolinis kompiuteris) laikas ribojamas tik jūsų pageidavimu.

Yra tik du minusai. Vienas reikšmingas, kitas nelabai. Pirmas ir esminis yra tai, kad norint dirbti su RDP, kompiuteris, prie kurio jungiamasi, turi turėti baltą (išorinį) IP arba turi būti galimybė „persiųsti“ prievadą iš maršrutizatoriaus į šį kompiuterį, kuris vėl turi turėti išorinį IP. Tai bus statiška ar dinamiška – nesvarbu, bet taip turėtų būti.

Antrasis minusas – ne toks reikšmingas – naujausios kliento versijos nebepalaiko 16 spalvų spalvų schemos. Mažiausias yra 15 bitų. Tai labai sulėtina darbą su KPP, kai prisijungiate per neveikiantį internetą ne didesniu kaip 64 kilobitų per sekundę greičiu.

Kam galite naudoti nuotolinę prieigą per KPP?

Organizacijos, kaip taisyklė, bendradarbiaudamos programoje 1C naudoja KPP serverius. Ir kai kurie netgi diegia juose vartotojų užduotis. Taigi vartotojas, ypač turintis kelionės darbo, gali, esant 3G internetui ar viešbučio/kavinės Wi-Fi, nuotoliniu būdu prisijungti prie savo darbo vietos ir išspręsti visus klausimus.

Kai kuriais atvejais namų vartotojai gali naudoti nuotolinę prieigą prie savo namų kompiuterio, kad gautų duomenų iš namų išteklių. Iš esmės nuotolinio darbalaukio paslauga leidžia visapusiškai dirbti su tekstinėmis, inžinerinėmis ir grafinėmis programomis. Apdorojant vaizdo įrašą ir garsą dėl minėtų priežasčių - tai neveiks, bet vis tiek - tai labai reikšmingas pliusas. Taip pat galite peržiūrėti išteklius, kuriuos uždarė įmonės politika, prisijungę prie namų kompiuterio be jokių anonimizatorių, VPN ir kitų piktųjų dvasių.

Ruošiame internetą

Ankstesniame skyriuje kalbėjome apie tai, kad norint suteikti nuotolinę prieigą per KPP protokolą, mums reikia išorinio IP adreso. Šią paslaugą gali suteikti tiekėjas, todėl skambiname arba rašome, arba einame į Jūsų asmeninę paskyrą ir organizuojame šio adreso suteikimą. Idealiu atveju jis turėtų būti statinis, bet iš esmės galima gyventi su dinamišku.

Jei kas nors nesupranta terminijos, tada statinis adresas yra nuolatinis, o dinaminis laikas nuo laiko keičiasi. Siekiant visapusiškai dirbti su dinaminiais IP adresais, buvo išrastos įvairios paslaugos, kurios užtikrina dinaminį domenų susiejimą. Kas ir kaip, netrukus bus straipsnis šia tema.

Paruošiame maršrutizatorių

Jei jūsų kompiuteris prijungtas ne tiesiogiai prie tiekėjo laido prie interneto, o per maršrutizatorių, su šiuo įrenginiu taip pat turėsime atlikti tam tikras manipuliacijas. Būtent - persiuntimo aptarnavimo prievadas - 3389. Priešingu atveju jūsų maršrutizatoriaus NAT tiesiog neįleis jūsų į jūsų namų tinklą. Tas pats pasakytina ir apie KPP serverio nustatymą organizacijoje. Jei nežinote, kaip persiųsti prievadą – perskaitykite straipsnį Kaip persiųsti prievadus maršrutizatoriuje (atsidaro naujame skirtuke), tada grįžkite čia.

Paruošiame kompiuterį

Norėdami sukurti galimybę nuotoliniu būdu prisijungti prie kompiuterio, turite atlikti tiksliai du dalykus:

Leisti prisijungti sistemos ypatybėse;

- nustatyti slaptažodį dabartiniam vartotojui (jei jis neturi slaptažodžio) arba sukurti naują vartotoją su slaptažodžiu, skirtu prisijungti per KPP.

Kaip elgtis su vartotoju – spręskite patys. Tačiau atminkite, kad ne serverio operacinės sistemos nepalaiko kelių prisijungimų. Tie. jei esate prisijungę pagal save lokaliai (konsolėje), o po to prisijungsite prie to paties vartotojo nuotoliniu būdu – bus užblokuotas vietinis ekranas ir seansas toje pačioje vietoje atsidarys lange Remote Desktop Connection. Įveskite slaptažodį vietoje neišeidami iš RDP – būsite pašalintas iš nuotolinės prieigos ir vietiniame monitoriuje pamatysite dabartinį ekraną. Tas pats jūsų laukia, jei konsolėje prisijungsite kaip vienas vartotojas, o nuotoliniu būdu bandysite prisijungti prie kito. Tokiu atveju sistema paragins nutraukti vietinio vartotojo seansą, o tai ne visada gali būti patogu.

Taigi eikime prie Pradėti, dešiniuoju pelės mygtuku spustelėkite meniu Kompiuteris ir paspauskite Savybės.

Savybėse Sistemos pasirinkti Papildomi sistemos nustatymai

Atsidariusiame lange eikite į skirtuką Nuotolinis prisijungimas…

... paspauskite Papildomai…

Ir įdėkite vienintelį žymimąjį laukelį šiame puslapyje.

Tai „namų“ Windows 7 versija – turintieji Pro ir naujesnę versiją turės daugiau varnelių ir bus galima padaryti prieigos kontrolę.

Spustelėkite Gerai visur.

Dabar galite eiti į Nuotolinio darbalaukio ryšį (Pradėti> Visos programos> Priedai), ten įvesti kompiuterio IP adresą arba pavadinimą, jei norite prisijungti prie jo iš savo namų tinklo ir naudoti visus išteklius.

Kaip šitas. Iš principo viskas paprasta. Jei staiga kyla klausimų arba kažkas lieka neaišku - kviečiame į komentarus.

Gana dažnai daugeliui nuotolinės prieigos seansus naudojančių vartotojų kyla klausimas, kaip pakeisti RDP prievadą. Dabar pažvelkime į paprasčiausius sprendimus, taip pat nurodykite kelis pagrindinius konfigūravimo proceso veiksmus.

Kam skirtas KPP protokolas?

Pirma, keli žodžiai apie KPP. Jei pažvelgsite į santrumpos dekodavimą, galite suprasti, kad nuotolinė prieiga

Paprastais žodžiais tariant, tai yra terminalo serveris arba darbo vietos įrankis. „Windows“ nustatymuose (ir bet kurioje sistemos versijoje) naudojami numatytieji nustatymai, tinkami daugumai vartotojų. Tačiau kartais prireikia jas keisti.

Standartinis KPP prievadas: ar jį reikia pakeisti?

Taigi, nepaisant Windows modifikacijos, visi protokolai turi iš anksto nustatytą reikšmę. Tai yra RDP prievadas 3389, naudojamas ryšio seansui vykdyti (vieno terminalo prijungimui prie nuotolinių).

Kokia yra situacijos, kai reikia keisti standartinę vertę, priežastis? Visų pirma, tik su vietinio kompiuterio saugumu. Galų gale, jei tai išsiaiškinsite, su įdiegtu standartiniu prievadu iš esmės bet kuris užpuolikas gali lengvai įsiskverbti į sistemą. Taigi dabar pažiūrėkime, kaip pakeisti numatytąjį RDP prievadą.

Nustatymų keitimas sistemos registre

Iš karto pažymime, kad keitimo procedūra atliekama tik rankiniu režimu, o bet koks atstatymas ar naujų parametrų nustatymas nėra numatytas pačiame nuotolinės prieigos kliente.

Pirmiausia iškviečiame standartinį registro rengyklę naudodami komandą regedit meniu Vykdyti (Win + R). Čia mus domina HKLM šaka, kurioje turime pereiti skaidinių medį per terminalo serverio katalogą į RDP-Tcp katalogą. Dešinėje esančiame lange randame raktą PortNumber. Turime pakeisti jo prasmę.

Mes pradedame redaguoti ir ten matome 00000D3D. Daugelis iš karto susimąsto, kas tai yra. Ir tai tik šešioliktainis dešimtainio skaičiaus 3389 atvaizdas. Norėdami nurodyti prievadą dešimtaine forma, reikšmės vaizdavimui naudojame atitinkamą rodymo eilutę, o tada nurodome mums reikalingą parametrą.

Po to perkrauname sistemą, o kai bandome prisijungti, nurodome naują RDP prievadą. Kitas būdas prisijungti yra naudoti specialią komandą mstsc /v:ip_address:XXXXX, kur XXXXX yra naujas prievado numeris. Bet tai dar ne viskas.

Windows ugniasienės taisyklės

Deja, integruotoji Windows ugniasienė gali blokuoti naują prievadą. Taigi, turite pakeisti pačios ugniasienės nustatymus.

Mes vadiname ugniasienės nustatymus su išplėstinėmis saugos parinktimis. Čia pirmiausia turėtumėte pasirinkti gaunamus ryšius ir spustelėti naujos taisyklės kūrimo eilutę. Dabar pasirenkame prievado taisyklės kūrimo elementą, tada įvedame jo reikšmę TCP, tada leidžiame prisijungti, paliekame profilio skyrių nepakeistą ir galiausiai suteikiame naujai taisyklei pavadinimą, po kurio paspaudžiame mygtuką, kad užbaigtume nustatymus . Belieka iš naujo paleisti serverį ir jungiantis atitinkamoje eilutėje nurodyti naują RDP prievadą, atskirtą dvitaškiu. Teoriškai problemų neturėtų kilti.

KPP prievado persiuntimas maršrutizatoriuje

Kai kuriais atvejais, kai naudojamas belaidis ryšys, o ne kabelinis ryšys, gali reikėti atlikti prievadų persiuntimą maršrutizatoriuje (maršrutizatoriuje). Čia nėra nieko sunkaus.

Pirma, sistemos ypatybėse leidžiame ir nurodome vartotojus, kurie turi teisę tai daryti. Tada per naršyklę einame į maršrutizatoriaus nustatymų meniu (192.168.1.1 arba pabaigoje 0.1 - viskas priklauso nuo maršrutizatoriaus modelio). Laukelyje (jei pagrindinis adresas yra 1.1) pageidautina nurodyti adresą, pradedant nuo trečiojo (1.3), o antrajam parašyti adreso išdavimo taisyklę (1.2).

Tada tinklo jungtyse naudojame išsamios informacijos rodinį, kuriame turėtumėte peržiūrėti išsamią informaciją, nukopijuokite iš ten fizinį MAC adresą ir įklijuokite jį į maršrutizatoriaus nustatymus.

Dabar modemo NAT nustatymų skiltyje įgalinkite ryšį su serveriu, pridėkite taisyklę ir nurodykite XXXXX prievadą, kurį reikia persiųsti į standartinį RDP prievadą 3389. Išsaugokite pakeitimus ir perkraukite maršrutizatorių (naujas prievadas nepriimti be perkrovimo). Ryšį galite patikrinti tam tikroje specializuotoje svetainėje, pvz., ping.eu, prievado testavimo skiltyje. Kaip matote, viskas paprasta.

Galiausiai atkreipkite dėmesį, kad prievadų reikšmės paskirstomos taip:

- 0 - 1023 - žemo lygio sistemos programų prievadai;

- 1024 - 49151 - privatiems tikslams skirti uostai;

- 49152 - 65535 - dinaminiai privatūs prievadai.

Paprastai daugelis vartotojų dažniausiai pasirenka RDP prievadus iš trečiojo sąrašo diapazono, kad išvengtų problemų. Tačiau tiek specialistai, tiek ekspertai rekomenduoja šias vertes naudoti derinant, nes jos tinka daugumai užduočių.

Kalbant apie šią procedūrą, ji daugiausia naudojama tik „Wi-Fi“ ryšio atvejais. Kaip jau matote, naudojant įprastą laidinį ryšį, to nereikia: tiesiog pakeiskite registro raktų reikšmes ir pridėkite prievado taisykles ugniasienėje.

RDP – nuotolinio darbalaukio protokolas (nuotolinis darbalaukis)

Visų pirma, čia kalbėsime apie StandAlone Server. Tai yra apie atskirą – stovintį serverį. Ir ne apie domenų valdiklius ir įmonių tinklus. (jiems tiesiog reikia aukštos kvalifikacijos specialistų)

Situacija, kai į galvą šovė tam tikra idėja ir nusprendėte ją įgyvendinti. O jo įgyvendinimui reikalingas Serveris, kurį nuomojatės tam tikrame duomenų centre.

Pasirinkote tinkamą tarifą, sumokėjote pinigus ir dabar jau turite Serverį, kuriame įdiegta jums reikalinga programinė įranga. Daugeliu atvejų šiems bandomiesiems projektams pakanka Windows 2003 Server. Visiškai ekonomiškas ir efektyvus.

Techninė pagalba suteiks jums IP adresą, prisijungimo vardą ir slaptažodį, kad galėtumėte pasiekti KPP, ir jūs pradėsite savo kelionę, pilną ..., na, apskritai - to nepakaks.

Pagal numatytuosius nustatymus galime pasakyti, kad ši „Windows“ paslauga sukonfigūruota taip, kad vartotojui sukeltų daug rūpesčių ir problemų.

Nors, žinoma – veikia savaime ir puikiai atlieka savo funkciją. Tačiau laikui bėgant (kartais gali būti per vėlu) neatsargus nuotolinio serverio savininkas pasibaisės, kai supras, kas iš tikrųjų vyksta jo sistemoje ir kokia kraujo ištroškusių žmonių minia stovi aplink jo tvirtovės sienas.

Tarsi išjungus infraraudonųjų spindulių filtrą DVR ir staiga pradedi matyti vaizdo šaltinius – kelių policijos kameras su nuotraukų fiksavimu ir signalus iš televizoriaus pultelių.

Pradedi matyti ir galbūt supranti.

Viena vertus, programinės įrangos kūrėjai apsimeta, kad savo sistemas kuria paprastam žmogui, ir jūs pradedate tuo tikėti.

Tačiau, kita vertus, tie patys kūrėjai teigia, kad tik sertifikuotas specialistas gali pasiimti klaviatūrą. Ir kad sertifikatas buvo šių metų.

Toks yra paradoksas.

Leiskite man pasakyti, kaip tai iš tikrųjų atrodo.

Tačiau iš tikrųjų minios coolhackerių, perskaitę tuziną eilučių forumuose, atsisiunčia paruoštus serverių su atviru KPP prievadu sąrašus. Ir jie pradeda įsilaužti į jūsų automobilį. Kai kurie rankiniu būdu (bet tai pasitaiko retai), bet dažniausiai su skirtingomis programomis, paleidžiant žodynus pagal išvardinimą: prisijungimas - slaptažodis. Ir niekas jų niekuo neriboja. Jiems ten kartais net ankšta.

Be to, žiūriu į žurnalus ir matau, kad dažniausiai tai yra tie patys žodynai.

Ir jūsų serveris yra priverstas kovoti. O tu nežinai. Ir jūs nesuprantate, kodėl jūsų našumas mažas, kodėl užklausos vykdomos ilgą laiką.

Jūs galvojate plačiai. Strategiškai kalbant apie funkcionalumą. O čia — kažkokie stabdžiai neaiškūs.

Todėl pradėsite optimizuoti atmintį, trinti laikinuosius kintamuosius, defragmentuoti diskus ir pan.

Ir galbūt net atidžiau pažvelkite į valdymo papildinio skirtuką „Įvykiai“.

Bet aš jus patikinu, kad jūs nematysite priežasties! Nes nerodo bandymų įvesti neteisingą vartotojo vardą ir slaptažodį. Galbūt net ginčysitės su kitais žmonėmis, kad jie jūsų nepalaužia, nes bijo ar gerbia.

Nr. Užtikrinu jus, tiesiog kūrėjai yra tokie linksmi vaikinai. Ir iš pradžių jie šiek tiek nusveria svarstykles tamsos kryptimi. Jie sako, kad jei šie įvykiai būtų rodomi, serverio apkrova būtų didesnė.

Tačiau čia reikia tik pažymėti, kad pirmiausia kiekvienas turėtų įjungti šį ekraną. Nors, žinoma, yra tam tikrų technologinių sistemų, visiškai uždarų nuo išorinio pasaulio, kur niekas niekada nieko nenulaužia. Tačiau ten tokios sistemos aptarnauja ištisas profesionalų komandas.

Taigi, pradedantiesiems, pataisykime šią situaciją ir įveskime sistemą į normalią darbo formą.

Ką darysime:

- Apribokime leidžiamų vienu metu atidarytų seansų skaičių.

(Jei jūs pats administruojate savo nuotolinį serverį, kodėl jums reikia, kad kas nors kitas valdytų serverį tuo pačiu metu kaip jūs?

Nors gali prireikti dar vieno - pavyzdžiui, techninei pagalbai. Ir dar daugiau - kodėl?) - Ir įjunkite šviesą. Tai yra, leiskite sistemai rodyti nesėkmingus prisijungimo bandymus įvykių papildinyje.

Ir čia jūs nustebsite. - Uždrausime prieigą prie serverio iš daugiau nei 3000 IP adresų, kurie, tiesą sakant, nedaro nieko kito, tik kelia žmonėms problemų. Importuoti juodąjį sąrašą.

Jei neturite ką veikti ir tinkle pateikiate užklausų dėl KPP nustatymo, rasite daug patarimų (ir aš pats ilgą laiką buvau tikras, kad jie buvo labai veiksmingi, kol nusprendžiau atlikti eksperimentą)

- Apribokite leistinų nesėkmingų bandymų prisijungti skaičių.

(Jei nesate girtas, pakanka 3 kartų, kad suprastumėte, jog klaviatūra yra ne ta kalba ir neteisingame registre.) - Apribokite šių 3 bandymų laiką.

(Gali juk 3 kartus per savaitę arba gali - 3 kartus per sekundę ir net kelių gijų. O kadangi nė vienas coolhackeris ilgai nebada į klaviatūrą vienu pirštu rinkdamas raidę, tada ten yra tinkamas srautas, kuris per 10 minučių, kaip nustatė kūrėjai, turės laiko sutvarkyti kelis šimtus, porą tūkstančių derinių.) - Nustatykite įėjimo blokavimo laiką tuo atveju, jei esate girtas, arba jei – nesate jūs.

(Numatytasis – 3 minutės nieko nenuliūdins. Nustatykime pusvalandį. Tegul pavargsta laukti.)

Prisipažįstu, kad labai apsidžiaugiau, kai radau tokius straipsnius, ir iškart viską padariau teisingai. Buvau tikras, kad dabar galite sutelkti dėmesį į patį projektą ir per daug nesijaudinti dėl saugumo.

Kadangi per dieną buvo dešimtys tūkstančių bandymų. (Ir nesėdžiu visą dieną veidu ant monitoriaus, o kartą per dieną nueinu pasitikrinti savo aplikacijų veikimo) Taip ir liko.

Ir aš vis dar negalėjau suprasti, kaip tai buvo, todėl matau, kad turiu 3 bandymus, o tada užsikimšimas 30 minučių. Ir šis robotas jau šešias valandas nenuilstamai žaidžia prisijungimus nuo „Administratoriaus“ iki „feraponto“.

Tačiau viskas nebuvo laisvalaikis. Ir tada – viską sustatau, vadinasi – turėtų veikti!

Kartą turėjau perkelti vieną iš savo projektų iš vieno serverio į kitą dėl RAID masyvo gedimo. Ir senasis serveris kurį laiką man buvo prieinamas, bet buvo saugu bandyti jame atlikti pavojingus ir nelabai eksperimentus. Taigi nusprendžiau tai patikrinti.

Norėdami tai padaryti, kelias minutes bandžiau prisijungti netinkamu slaptažodžiu, tikėdamasis, kad dabar autentifikavimo sistema mane užblokuos. Figushki. Nieko neatsitiko.

Porą dienų skyriau šiai problemai išsamiau nagrinėti. Pasinėriau į žinynus ir menkus komentarus. Visi kaip vienas tikina forumuose - šis metodas yra labai efektyvus.

Ir štai ką aš tau dabar pasakysiu:

- pirma, šis metodas veikia tik su domeno valdikliu (nežinai kas tai yra? Spit - nereikia) o atskiram serveriui reikia pasinerti į specialias žinias ir išmokti burtų.

- antra, pasirodo, ir, matyt, daugelis klaidingai ir naiviai mano kitaip (kaip ir aš), kad įgyvendinus tokį mechanizmą, bus užblokuotas tas, kuris bandys įeiti.

Ne, tik ne jis. Ir būsi užblokuotas!

Taip – jūsų paskyra bus užblokuota tam laikui, kol joje užsiregistravote. Ir jūs pats niekada negalėsite patekti į savo serverį!

Išeidamas iš namų ir užrakinęs duris spyną išlaužysiu. Sušalsiu ausis – močiutei nepaisyti.

Bet manau, kad išsiskyrimas su tokiomis iliuzijomis buvo vertas poros dienų kankinimosi.

Atlikta su preambule. Eikime prie reikalo.

1. Apribokite leidžiamų vienu metu atvirų seansų skaičių.

Raskite ir atidarykite terminalo paslaugų konfigūracijos papildinį:

Šiame papildinyje pasirinkite atidaryti skirtuką RDP-Tcp skiltyje „Ypatybės“, kur „Msximum Connections“ apribojame iki 2 kartų visiems tinklo adapteriams.

Spustelėkite Gerai. Dabar tuo pačiu metu gali įeiti tik vienas kitas asmuo. O be jūsų visi norintys turės išsirikiuoti dviese.

Toliau, kalių sūnūs!

2. Įjunkite nesėkmingų bandymų prisijungti rodymą įvykių papildyme.

Randame ir atidarome „Vietinės saugos nustatymų“ priedą ir jame skyrių „Audito politika“:

Ir pakeiskite visų „Audito“ įrašų nuosavybės vertes - kaip parodyta ekrano kopijoje. Tada turėsite paleisti iš naujo, kad pakeitimai įsigaliotų.

Galite palaukti ir po kelių valandų pažvelgti į dabar tikrą vaizdą, kad suprastumėte, kokiame pasaulyje gyvename ir kas iš tikrųjų mus supa.

3. Mes uždraudžiame prieigą prie serverio iš 100% kenkėjiškų IP adresų. Importuoti juodąjį sąrašą.

Čia yra 2 parinktys:

- Greitai ir viskas iš karto.

- Vadovas, su supratimu, ką tiksliai darote.

Greitas būdas.

Po to turėtumėte turėti kažką panašaus:

Rankiniu būdu, su supratimu.

- Pirmiausia turite sukurti papildomą politiką. Atidarykite papildinį „Vietiniai saugos nustatymai“.

- Pasirinkite skyrių „IP saugos politika vietiniame kompiuteryje“ ir dešiniuoju pelės mygtuku spustelėkite: „Sukurti IP saugos politiką ...“ paleisite konfigūracijos vedlį.

- Sugalvokite naujos taisyklės pavadinimą. Pavyzdžiui: „Blokuoti IP“.

- Tada spustelėkite visus klausimus ir pabaigoje turėsite Politikos ypatybių redagavimo formą.

- Naujos taisyklės pridėjimas. Spustelėkite . o jei pažymėtas žymimasis langelis Vedlys, tada prasidės kitas vedlys, į kurio klausimus reikia atsakyti.

- Tunelio pabaigos taškas. paspauskite

- tinklo tipas. Jau yra „Visi tinklo ryšiai“. paspauskite

- IP filtrų sąrašas.

Pridedamas naujas filtras. Paspaudžiame ir sugalvojame prasmingą Vardą.

Pavyzdžiui: Block brute forcing IP.

Sąrašas vis dar tuščias. Saugome taip, kaip yra.

„Windows Server 2008 R2“ nuotolinio darbalaukio paslaugos (RDS) nėra tik jos pirmtako terminalo tarnybų prekės ženklas. Naujos funkcijos, kai kurios iš jų pasirodė Windows Server 2008, pvz., RemoteApp, RD Gateway ir RD Virtualization Host, leidžia lengvai ir patogiai užtikrinti tiek atskirų vartotojų programų, tiek visų stalinių kompiuterių diegimą ir veikimą naudojant RDS ir VDI sprendimus. funkcionalumas ir patogumas nėra prastesnis nei Citrix sprendimų ar kitų tiekėjų kompleksų.

O kaip dėl nuotolinio darbalaukio paslaugų saugumo? „Microsoft“ gerokai atnaujino ir sustiprino šios paslaugos saugumą. Šiame straipsnyje kalbėsime apie RDS saugumo mechanizmus, kaip apsaugoti terminalo paslaugas naudojant grupės politiką ir apie praktinius RDS sprendimų apsaugos aspektus.

Kas naujo R2

Jei kada nors dirbote su „Windows Server 2003“ ir „Windows Server 2008“ terminalo tarnybų versijomis, tikriausiai prisimenate, kad „Windows 2008“ įdiegė daugybę naujų funkcijų, tokių kaip (naršyklės ryšys), (interneto prieiga prie terminalo tarnybų), (atskirų programų paskelbimas per KPP protokolą) ir aptarnavimą (užtikrinant apkrovos balansavimą).

„Windows Server 2008 R2“ pristatė šias funkcijas:

- Nuotolinio darbalaukio virtualizavimas, skirtas VDI sprendimams

- RDS teikėjas, skirtas „PowerShell“ (administratorius dabar gali valdyti RDS konfigūraciją ir valdymą iš komandinės eilutės arba per scenarijus)

- Nuotolinio darbalaukio IP virtualizavimas, leidžiantis jungtims priskirti IP adresus pagal seanso ar paleidžiamos programos parametrus

- Nauja RDP protokolo ir nuotolinio darbalaukio ryšio (RDC) kliento versija – v. 7.0

- CPU išteklių valdymas dinamiškai paskirstyti procesoriaus išteklius pagal aktyvių seansų skaičių

- Suderinamumas su Windows Installer, kuris leidžia įdiegti programas su galimybe papildomai konfigūruoti programos nustatymus vartotojo pusėje.

- Kliento pusės palaikymas iki 16 monitorių.

Be to, patobulintos darbo su vaizdo ir garso funkcijos bei visiškas Windows Aero technologijos palaikymas (atkreipkite dėmesį, kad kelių monitorių režimu Aero nepalaikoma).

Žinoma, RDS saugumo problemos priklauso nuo konkretaus sprendimo. Pavyzdžiui, jei publikuojate darbalaukį, skirtą vartotojams, jungiantiems internetu arba naudojant naršyklę, saugumo problema yra daug opesnė nei naudojant standartinį sprendimą, kai klientai jungiasi naudodami RDC klientą per vietinį tinklą (LAN).

Tinklo lygio autentifikavimas

Norėdami užtikrinti didesnį visų jungčių saugumą, turite įjungti tinklo lygio autentifikavimo (NLA) autentifikavimo mechanizmą. NLA reikalauja, kad vartotojas prisijungtų prie RD Session Host prieš sukuriant seansą. Šis mechanizmas leidžia apsaugoti serverį nuo nereikalingų seansų, kuriuos gali sugeneruoti įsibrovėliai arba robotų programos, apdorojimo. Kad būtų galima naudoti NLA, kliento operacinė sistema turi palaikyti kredencialų saugos palaikymo paslaugų teikėją (CredSSP), o tai reiškia Windows XP SP3 () ir naujesnę versiją bei 6.0 ar naujesnės versijos RDP klientą.

Galite sukonfigūruoti NLA RD seanso serveryje atidarę Administravimo įrankiai -> Nuotolinio darbalaukio paslaugos -> Darbalaukio seanso pagrindinio kompiuterio konfigūravimo konsolė.

- Dešiniuoju pelės mygtuku spustelėkite ryšį

- Pasirinkite Ypatybės

- Eikite į skirtuką Bendra

- Pažymėkite parinktį „Leisti jungtis tik iš kompiuterių, kuriuose veikia nuotolinis darbalaukis su tinklo lygio autentifikavimu“.

- Spustelėkite Gerai.

Transporto lygmens sauga (TLS)

RDS seansas gali naudoti vieną iš trijų saugos mechanizmų, kad apsaugotų ryšį tarp klientų ir RDS seanso pagrindinio kompiuterio:

- KPP saugumo sluoksnis– Naudoja įmontuotą KPP šifravimą, yra mažiau saugus.

- Derėtis– Jei klientas palaiko, bus naudojamas TLS 1.0 (SSL) šifravimas, jei klientas jo nepalaiko, bus naudojamas įprastas KPP saugumas.

- SSL– TLS 1.šifravimas bus naudojamas serverio autentifikavimui ir tarp kliento ir serverio perduodamiems duomenims užšifruoti. Tai saugiausias režimas.

Norėdami užtikrinti aukštą saugumo lygį, turite naudoti SSL/TLS šifravimą. Šiems tikslams turite turėti skaitmeninį sertifikatą, kuris gali būti pasirašytas savarankiškai arba išduotas CA sertifikatų institucijos (tai yra pageidautina).

Be saugumo lygio, galite pasirinkti ir ryšio šifravimo lygį. Galimi šie šifravimo tipai:

- žemas– naudojamas iš kliento į serverį siunčiamų duomenų 56 bitų šifravimas. Iš serverio klientui perduodami duomenys nėra užšifruoti.

- Suderinamas su klientu– šio tipo šifravimas naudojamas pagal numatytuosius nustatymus. Tokiu atveju visas srautas tarp kliento ir serverio yra užšifruotas maksimaliu rakto ilgiu, kurį palaiko klientas.

- aukštas– visi duomenys, perduodami tarp kliento ir serverio abiem kryptimis, yra užšifruoti 128 bitų raktu

- Suderinamas su FIPS– visi duomenys, perduodami tarp kliento ir serverio abiem kryptimis, yra šifruojami FIPS 140-1 metodu.

Verta paminėti, kad jei naudojami aukšti arba FIPS suderinami šifravimo lygiai, visi klientai, kurie nepalaiko šio tipo šifravimo, negalės prisijungti prie serverio.

Serverio autentifikavimo tipą ir šifravimo lygį galite konfigūruoti taip:

- RD Session Host serveryje atidarykite nuotolinio darbalaukio seanso pagrindinio kompiuterio konfigūracijos langą ir eikite į ypatybių langą.

- Skirtuke Bendra išskleidžiamuosiuose meniu pasirinkite norimą saugos lygį ir šifravimo tipą.

- Spustelėkite Gerai.

Grupės politika

Yra keletas grupės strategijos parinkčių, skirtų konfigūruoti RDS parametrus sistemoje „Windows Server 2008 R2“. Visi jie yra skyriuje Kompiuterio konfigūracija\Politika\Administravimo šablonai\Windows komponentai\Nuotolinio darbalaukio paslaugos (paveikslėlyje parodyta grupės strategijos valdymo konsolės ekrano kopija).

Kaip matote, yra licencijavimo valdymo strategijos, RDC kliento konfigūravimo strategijos ir pats RD Session Host serveris. RD Session Host saugos politika apima:

- Nustatyti kliento ryšio šifravimo lygį:Ši politika naudojama šifravimo lygiui valdyti. Jei įjungta, visi ryšiai turi naudoti nurodytą šifravimo lygį (numatytasis nustatymas yra Aukštas).

- VisadaRaginimasdėlSlaptažodisantryšį: ši politika naudojama, jei norite visada prašyti vartotojo slaptažodžio jungiantis prie RD seanso, net jei slaptažodis buvo įvestas RDC kliente. Pagal numatytuosius nustatymus vartotojai gali automatiškai prisijungti prie seanso, jei jie pateikia slaptažodį RDC kliente.

- ReikalautisaugusRPCbendravimas: - kai politika įjungta, leidžiamos tik autentifikuotos ir užšifruotos klientų užklausos.

- ReikalautinaudotiapieSpecifinisSaugumassluoksnisdėlNuotolinis (KPP) Jungtys: kai politika įgalinta, visi ryšiai tarp kliento ir terminalo serverio turi naudoti čia nurodytą saugos lygį (RDP, Negotiate arba SSL/TLS).

- DarykNeleistiVietinisAdministratoriaiįPritaikytiLeidimai: Ši politika neleidžia administratoriams konfigūruoti RD Session Host saugos parametrų.

- Reikalauti vartotojo autentifikavimo nuotoliniam ryšiui naudojant tinklo lygio autentifikavimą: Politikoje yra NLA reikalavimas visiems terminalo serverio ryšiams (klientai be NLA palaikymo negalės prisijungti).

RDC kliento nustatymai pateikiami poskyryje NuotolinisDarbalaukisryšįklientas:

- Darykneleistislaptažodžiusįbūtiišsaugotas: politika draudžia išsaugoti slaptažodžius RDC kliente, parinktis „Išsaugoti slaptažodį“ tampa nepasiekiama, visi anksčiau išsaugoti slaptažodžiai bus ištrinti.

- NurodykiteSHA1 nykščio atspaudaiapiesertifikatusatstovaujantispasitikėjo.rdpleidėjai: ši politika leidžia sukurti sertifikatų SHA1 nykščio atspaudų sąrašą ir, jei sertifikatas atitinka šiame sąraše esantį nykščio atspaudą, jis laikomas patikimu.

- Raginimasdėlkredencialusįjungtaįklientaskompiuteris: politika leidžia prašyti vartotojo kredencialų kliento kompiuteryje, o ne RD seanso serveryje.

RD žiniatinklio prieiga

Kompiuterių, kuriuose nėra įdiegtas RDC klientas, vartotojai gali pasiekti paskelbtas programas naudodami žiniatinklio naršyklę. Norėdami tai padaryti, vartotojas turi atidaryti URL naršyklėje, kurioje skelbiami RDS ištekliai. RD žiniatinklio prieigos serveris yra atskiras RD serverio vaidmuo ir paprastai yra priglobtas skirtame serveryje.

RD Web Access serverio žiniatinklio sąsaja yra pagrįsta SSL ir vartotojai gali prisijungti naudodami savo kredencialus. Autentifikuoti vartotojai mato tik tų paskelbtų programų (RemoteApp), prie kurių jie turi prieigą, sąrašą.

Žiniatinklio prieigos serveris šifravimui naudoja X.509 sertifikatą. Numatytasis yra savarankiškai pasirašytas sertifikatas.

Deja, tinklo sluoksnio saugos (SSL) RDP nėra plačiai pritaikyta sistemų administratorių, kurie nori apsaugoti terminalų ryšius kitu būdu. Galbūt taip yra dėl akivaizdaus metodo sudėtingumo, tačiau taip nėra, šioje medžiagoje mes apsvarstysime, kaip paprastai ir be sunkumų organizuoti tokią apsaugą.

Kokie yra KPP apsaugos naudojant SSL pranašumai? Pirma, stiprus kanalo šifravimas, sertifikatu pagrįstas serverio autentifikavimas ir tinklo lygio vartotojo autentifikavimas. Pastaroji funkcija pasiekiama pradedant Windows Server 2008. Tinklo lygio autentifikavimas pagerina terminalo serverio saugumą, nes leidžia autentifikuoti dar neprasidėjus seansui.

Tinklo lygio autentifikavimas įvyksta prieš prisijungiant prie Remote Desktop ir parodant prisijungimo ekraną, kuris sumažina serverio apkrovą ir labai padidina jo apsaugą nuo įsibrovėlių ir kenkėjiškų programų, taip pat sumažina paslaugų atsisakymo atakų tikimybę.

Norint pasinaudoti visais KPP pranašumais, o ne SSL, klientų asmeniniuose kompiuteriuose turi veikti Windows XP SP3, Windows Vista arba Windows 7 ir naudoti 6.0 ar naujesnę RDP kliento versiją.

Naudojant Windows Server 2003 SP1 ir naujesnes versijas, bus galimas SSL (TLS 1.0) kanalo šifravimas ir serverio autentifikavimas, klientų kompiuteriai turi turėti 5.2 ar naujesnę RDP kliento versiją.

Mūsų straipsnyje mes apsvarstysime galimybę nustatyti terminalo serverį, pagrįstą „Windows Server 2008 R2“, tačiau viskas, kas pasakyta, galioja „Windows Server 2003“ (išskyrus trūkstamas funkcijas).

Kad šis sprendimas būtų sėkmingai įgyvendintas, jūsų tinkle turi būti veikianti sertifikatų institucija, kurios konfigūraciją mes apsvarstėme. Norėdami pasitikėti šios CA išduotais sertifikatais terminalo serveryje, turite įdiegti CA sertifikatą (arba sertifikatų grandinę) .

Tada turėtumėte paprašyti serverio autentifikavimo sertifikato su šiais parametrais:

Pavadinimas – visas terminalo serverio pavadinimas (pvz., serveris.domenas.com, jei serveris priklauso domenui.com)

- Sertifikato tipas - Serverio autentifikavimo sertifikatas

- Nustatyti parinktį Sukurkite naują raktų rinkinį

- CSP- Microsoft RSA kanalo kriptografijos teikėjas.

- Žymimasis langelis Pažymėti raktą kaip eksportuojamą.

- Įmonės CA pažymėkite laukelį Sertifikatui naudokite vietinę kompiuterio saugyklą. (Ši parinktis nepasiekiama atskiroje CA.)

Išsiųskite užklausą CA ir įdiekite išduotą sertifikatą. Šis sertifikatas turi būti įdiegtas vietinėje kompiuterio saugykloje, kitaip terminalo paslaugos jo negalės naudoti. Norėdami tai patikrinti, paleiskite konsolę MMC (Pradėti – paleisti – mmc) ir pridėkite spragtelėjimą Sertifikatai(Failas – pridėti arba pašalinti papildinį) kompiuterio paskyrai.

Konsolės šaknyje pasirinkite spustelėkite Rodinys – Parinktys ir nustatykite peržiūros režimą Sutvarkykite sertifikatus pagal paskirtį. Išduotas pažymėjimas turi būti grupėje Serverio autentifikavimas.

Jei sertifikatą gavote naudodamiesi atskira (atskira) CA (tinklas neturi domeno struktūros), tada pagal nutylėjimą jis bus įdiegtas vartotojo abonementų saugykloje ir turėsite atlikti keletą papildomų veiksmų.

atviras Internet Explorer – Interneto parinktys – Turinys – Sertifikatai, išduotas sertifikatas turi būti įdiegtas parduotuvėje Asmeninis.

Atlikite eksportą. Eksportuodami nurodykite šias parinktis:

- Taip, eksportuoti privatųjį raktą

- Po sėkmingo eksportavimo ištrinkite privatųjį raktą

Tada ištrinkite sertifikatą iš šios parduotuvės. akimirksniu Sertifikatai (vietinis kompiuteris) Pasirinkite skyrių Serverio autentifikavimas, spustelėkite jį dešiniuoju pelės mygtuku Visos užduotys – importuoti ir importuoti sertifikatą.

Dabar viduje Administravimas – nuotolinio darbalaukio paslaugos atviras Nuotolinio darbalaukio seanso pagrindinio kompiuterio konfigūracija(Windows Server 2003 administravimo įrankiuose – terminalo paslaugų konfigūravimas).

Pasirinkite reikiamą ryšį ir atidarykite jo savybes. Spustelėkite mygtuką pačiame apačioje Pasirinkite ir pasirinkite sertifikatą, gautą atliekant ankstesnį veiksmą (Windows Server 2003 šis langas atrodo šiek tiek kitaip).

Pasirinkę sertifikatą, nurodykite likusias savybes:

Pasirinkę sertifikatą, nurodykite likusias savybes:

- Saugumo lygis SSL

- Šifravimo lygis Aukštas arba FIPS-suderinama

- Žymimasis langelis Leisti prisijungti tik iš kompiuterių...(negalima Windows Server 2003)

Išsaugokite įvestus parametrus, serverio sąranka bus baigta.

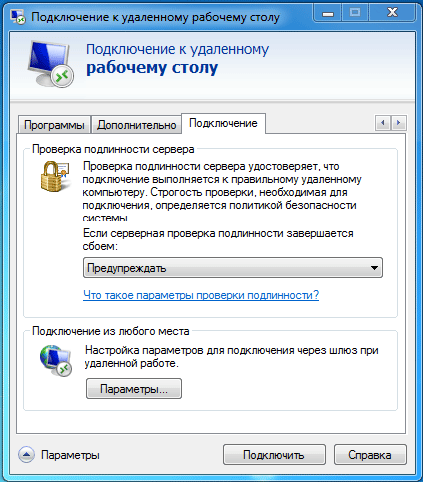

Kliento asmeniniame kompiuteryje sukurkite nuotolinio darbalaukio ryšį, kaip adresą naudokite visiškai kvalifikuotą serverio pavadinimą, kuris nurodytas sertifikate. Atidarykite ryšio ypatybes ir skirtuke Ryšys – serverio autentifikavimas nustatyti parinktį Įspėti.

Kad šis kompiuteris pasitikėtų mūsų sertifikatų institucijos išduotais sertifikatais, nepamirškite parduotuvėje jame įdiegti CA sertifikatą Patikimos šakninės sertifikavimo institucijos.

Kad šis kompiuteris pasitikėtų mūsų sertifikatų institucijos išduotais sertifikatais, nepamirškite parduotuvėje jame įdiegti CA sertifikatą Patikimos šakninės sertifikavimo institucijos.

Sistemoje Windows 7 (kai naudojate 7 RDP kliento versiją) šis sertifikatas turi būti įdiegtas parduotuvėje kompiuterio paskyra, kad tai padarytumėte, importuokite jį naudodami spragą Sertifikatai (vietinis kompiuteris) MKC konsolėje taip pat, kaip buvo padaryta aukščiau. Priešingu atveju ryšys nepavyks ir gausite šią klaidą:

Įdiegę CA sertifikatą galite pabandyti prisijungti, atkreipkite dėmesį, kad būsite paraginti įvesti vartotojo vardą ir slaptažodį dar prieš kuriant KPP seansą. Jei ryšys sėkmingas, atkreipkite dėmesį į užraktą lango pavadinime, kuris rodo, kad dirbate per SSL. Paspaudę ant jo, galite peržiūrėti informaciją apie sertifikatą.

Įdiegę CA sertifikatą galite pabandyti prisijungti, atkreipkite dėmesį, kad būsite paraginti įvesti vartotojo vardą ir slaptažodį dar prieš kuriant KPP seansą. Jei ryšys sėkmingas, atkreipkite dėmesį į užraktą lango pavadinime, kuris rodo, kad dirbate per SSL. Paspaudę ant jo, galite peržiūrėti informaciją apie sertifikatą.

Ir galiausiai deguto lašas medaus statinėje. „Windows Terminal Services“ nežino, kaip autentifikuoti jungiančius klientus, todėl prireikus reikėtų naudoti papildomus saugos metodus, tokius kaip SSH tunelis arba IPSec VPN.