Әрине, көпшілігіңіз бұл аббревиатураны естіп, көрдіңіз - ол сөзбе-сөз аударылады Қашықтағы жұмыс үстелінің протоколы (ҚашықтанЖұмыс үстеліхаттама). Егер кез келген адам осы қолданба деңгейінің хаттамасының жұмысының техникалық қыр-сырына қызығушылық танытса, олар сол Уикипедиядан бастап әдебиеттерді оқи алады. Біз таза практикалық аспектілерді қарастырамыз. Дәлірек айтқанда, бұл хаттама Windows жүйесінде орнатылған «Қашықтағы жұмыс үстеліне қосылу» құралын пайдаланып әртүрлі нұсқадағы Windows жүйесімен жұмыс істейтін компьютерлерге қашықтан қосылуға мүмкіндік береді.

RDP протоколын пайдаланудың қандай жақсы және жағымсыз жақтары бар?

Жағымдыдан бастайық - жақсы жағынан. Артықшылығы - бұл құрал, ол дұрысырақ аталады КлиентRDP, қашықтан басқару құралы басқарылатын компьютерде де, компьютеріне қашықтан қол жеткізуді ашқысы келетін кез келген Windows пайдаланушысы үшін қолжетімді.

Қашықтағы жұмыс үстеліне қосылу арқылы қашықтағы жұмыс үстелін көру және қашықтағы компьютердің ресурстарын пайдалану ғана емес, сонымен қатар оған жергілікті дискілерді, принтерлерді, смарт карталарды және т.б. қосуға болады. Әрине, егер сіз RDP арқылы бейнені көргіңіз келсе немесе музыка тыңдағыңыз келсе, бұл процесс сізге ләззат беруі екіталай, өйткені... көп жағдайда слайд-шоуды көресіз және дыбыс үзілуі мүмкін. Бірақ RDP қызметі бұл тапсырмалар үшін әзірленбеген.

Тағы бір сөзсіз артықшылығы - компьютерге қосылу ешқандай қосымша бағдарламаларсыз жүзеге асырылады, олардың артықшылықтары бар болса да, көбінесе ақылы. RDP серверіне (сіздің қашықтағы компьютеріңіз) кіру уақыты тек сіздің қалауыңызбен шектеледі.

Тек екі минус бар. Біреуі маңызды, екіншісі онша емес. Біріншісі және маңыздысы - RDP-мен жұмыс істеу үшін қосылым жасалып жатқан компьютерде ақ (сыртқы) IP болуы керек немесе маршрутизатордан портты осы компьютерге «қайта жіберу» мүмкіндігі болуы керек, ол қайтадан сыртқы IP болуы керек. Оның статикалық немесе динамикалық болуы маңызды емес, бірақ ол болуы керек.

Екінші кемшілік соншалықты маңызды емес - клиенттің соңғы нұсқалары енді 16 түсті түс схемасын қолдамайды. Ең аз - 15 бит. Бұл жылдамдығы секундына 64 килобиттен аспайтын тоқырау, өлі Интернет арқылы қосылған кезде RDP жылдамдығын айтарлықтай баяулатады.

RDP арқылы қашықтан қол жеткізуді не үшін пайдалана аласыз?

Ұйымдар, әдетте, 1С бағдарламасында бірлесіп жұмыс істеу үшін RDP серверлерін пайдаланады. Кейбіреулер тіпті оларға пайдаланушы жұмыс станцияларын орналастырады. Осылайша, пайдаланушы, әсіресе оның саяхатта жұмысы болса, 3G интернеті немесе қонақүй/кафе Wi-Fi болса, жұмыс орнына қашықтан қосылып, барлық мәселелерді шеше алады.

Кейбір жағдайларда үй пайдаланушылары үй ресурстарынан кейбір деректерді алу үшін үй компьютеріне қашықтан қол жеткізуді пайдалана алады. Негізінде қашықтағы жұмыс үстелі қызметі мәтіндік, инженерлік және графикалық қосымшалармен толық жұмыс істеуге мүмкіндік береді. Жоғарыда айтылған себептерге байланысты ол бейне және аудио өңдеумен жұмыс істемейді, бірақ бұл өте маңызды плюс. Сондай-ақ үйдегі компьютерге кез келген анонимайзерлер, VPN немесе басқа зұлым рухтарсыз қосылу арқылы жұмыста компания саясатымен жабылған ресурстарды көруге болады.

Интернетті дайындау

Алдыңғы бөлімде біз RDP арқылы қашықтан қол жеткізуді қосу үшін бізге сыртқы IP мекенжайы қажет екендігі туралы айттық. Бұл қызметті провайдер ұсына алады, сондықтан біз қоңырау шаламыз немесе жазамыз, немесе сіздің жеке кабинетіңізге кіріп, осы мекенжайды беруді ұйымдастырамыз. Ең дұрысы, ол статикалық болуы керек, бірақ негізінен динамикалықтармен өмір сүре аласыз.

Егер біреу терминологияны түсінбесе, онда статикалық мекенжай тұрақты болып табылады, ал динамикалық мекенжай мезгіл-мезгіл өзгереді. Динамикалық IP мекенжайларымен толық жұмыс істеу үшін доменді динамикалық байланыстыруды қамтамасыз ететін әртүрлі қызметтер ойлап табылды. Не және қалай, жақын арада осы тақырып бойынша мақала болады.

Маршрутизаторды дайындау

Егер сіздің компьютеріңіз Интернетке ISP кабеліне тікелей қосылмаса, бірақ маршрутизатор арқылы болса, біз де осы құрылғымен кейбір манипуляцияларды орындауға тура келеді. Атап айтқанда - алға қызмет көрсету порты - 3389. Әйтпесе, сіздің маршрутизаторыңыздың NAT сізге үй желісіне кіруге мүмкіндік бермейді. Бұл ұйымда RDP серверін орнатуға да қатысты. Егер сіз портты қалай бағыттау керектігін білмесеңіз, маршрутизатордағы порттарды қалай бағыттау керек (жаңа қойындыда ашылады) туралы мақаланы оқыңыз, содан кейін осы жерге оралыңыз.

Компьютерді дайындау

Компьютерге қашықтан қосылу мүмкіндігін жасау үшін сізге екі нәрсені істеу керек:

Жүйе сипаттарында қосылымға рұқсат беріңіз;

- ағымдағы пайдаланушыға құпия сөз орнатыңыз (егер оның құпия сөзі болмаса) немесе RDP арқылы қосылу үшін арнайы құпия сөзі бар жаңа пайдаланушы жасаңыз.

Пайдаланушымен не істеу керектігін өзіңіз шешіңіз. Дегенмен, серверлік емес операциялық жүйелер бірнеше кіруді қолдамайтынын есте сақтаңыз. Анау. егер сіз жергілікті (консоль) ретінде жүйеге кірсеңіз және сол пайдаланушы ретінде қашықтан кірсеңіз, жергілікті экран құлыпталады және сол жерде сеанс қашықтағы жұмыс үстелі қосылымы терезесінде ашылады. Құпия сөзді RDP қолданбасынан шықпай жергілікті түрде енгізсеңіз, қашықтан кіру мүмкіндігінен шығарыласыз және жергілікті мониторда ағымдағы экранды көресіз. Егер сіз консольге бір пайдаланушы ретінде кірсеңіз және қашықтан басқа пайдаланушы ретінде кіруге тырыссаңыз, сізді бірдей нәрсе күтеді. Бұл жағдайда жүйе жергілікті пайдаланушы сеансын аяқтауды ұсынады, бұл әрқашан ыңғайлы болмауы мүмкін.

Ендеше барайық Бастау, мәзірді тінтуірдің оң жақ түймешігімен басыңыз Компьютержәне басыңыз Қасиеттер.

Меншіктерде Жүйелертаңдау Қосымша жүйелік параметрлер

Ашылған терезеде қойындыға өтіңіз Қашықтан қол жеткізу…

... басыңыз Қосымша…

Осы беттегі жалғыз құсбелгіні қойыңыз.

Бұл Windows 7-нің «үй» нұсқасы - Pro және одан жоғары нұсқасы барларда көбірек құсбелгілер болады және кіруді ажыратуға болады.

басыңыз ЖАРАЙДЫ МАбарлық жерде.

Енді сіз «Қашықтағы жұмыс үстеліне қосылу» (Бастау> Барлық бағдарламалар> Керек-жарақтар) тармағына өтіп, үй желісінен қосылғыңыз келсе және барлық ресурстарды пайдаланғыңыз келсе, компьютердің IP мекенжайын немесе атын енгізе аласыз.

Бұл сияқты. Негізінде бәрі қарапайым. Егер сізде кенеттен сұрақтар туындаса немесе бірдеңе түсініксіз болып қалса, түсініктемелерге қош келдіңіз.

Көбінесе қашықтан қол жеткізу сеанстарын пайдаланатын көптеген пайдаланушыларда RDP портын қалай өзгерту керектігі туралы сұрақ туындайды. Енді ең қарапайым шешімдерді қарастырайық, сонымен қатар орнату процесінің бірнеше негізгі кезеңдерін көрсетейік.

RDP протоколы не үшін қажет?

Алдымен, RDP туралы бірнеше сөз. Егер аббревиатураның декодтауына қарасаңыз, қашықтан қол жеткізуді түсінуге болады

Қарапайым тілмен айтқанда, бұл терминал серверіне немесе жұмыс станциясына арналған құрал. Windows параметрлері (және жүйенің кез келген нұсқасы) пайдаланушылардың көпшілігіне сәйкес келетін әдепкі параметрлерді пайдаланады. Дегенмен, кейде оларды өзгерту қажеттілігі туындайды.

Стандартты RDP порты: оны өзгерту керек пе?

Сонымен, Windows-тың модификациясына қарамастан, барлық протоколдар алдын ала белгіленген мағынаға ие. Бұл RDP порты 3389, ол байланыс сеансын жүзеге асыру үшін қолданылады (бір терминалды қашықтағы терминалдарға қосу).

Стандартты мәнді өзгерту қажет болған жағдайдың себебі неде? Ең алдымен, жергілікті компьютердің қауіпсіздігін қамтамасыз ету арқылы ғана. Ақыр соңында, егер сіз оған қарасаңыз, орнатылған стандартты портпен, негізінен, кез келген шабуылдаушы жүйеге оңай енеді. Енді әдепкі RDP портын қалай өзгерту керектігін көрейік.

Жүйе тізіліміндегі параметрлерді өзгерту

Өзгерту процедурасы тек қолмен режимде орындалатынын және қашықтан қол жеткізу клиентінің өзі жаңа параметрлерді қалпына келтіруді немесе орнатуды қамтамасыз етпейтінін бірден атап өтейік.

Алдымен Run (Win + R) мәзіріндегі regedit пәрменімен стандартты тізілім редакторына қоңырау шалыңыз. Бұл жерде бізді HKLM тармағы қызықтырады, онда біз бөлім ағашын терминал серверінің каталогы арқылы RDP-Tcp каталогына өтуіміз керек. Оң жақтағы терезеде біз PortNumber кілтін табамыз. Оның мағынасы біз өзгертуіміз керек.

Біз өңдеуге кіреміз және сол жерде 00000D3D көреміз. Көптеген адамдар бұл не екенін бірден таң қалдырады. Және бұл 3389 ондық санының он алтылық көрінісі ғана. Портты ондық түрде көрсету үшін мән көрінісін көрсету үшін сәйкес жолды қолданамыз, содан кейін бізге қажетті параметрді көрсетеміз.

Осыдан кейін біз жүйені қайта жүктейміз және қосылуға тырысқанда жаңа RDP портын көрсетеміз. Қосылудың тағы бір жолы - mstsc /v:ip_address:XXXXX арнайы пәрменін пайдалану, мұнда XXXXX - жаңа порт нөмірі. Бірақ бұл бәрі емес.

Windows брандмауэр ережелері

Өкінішке орай, кірістірілген Windows брандмауэрі жаңа портты блоктауы мүмкін. Бұл брандмауэрдің параметрлеріне өзгертулер енгізу керек дегенді білдіреді.

Жетілдірілген қауіпсіздік параметрлерімен брандмауэр параметрлерін шақырыңыз. Мұнда алдымен кіріс қосылымдарын таңдап, жаңа ереже жасау үшін жолды басу керек. Енді біз портқа ереже жасау үшін элементті таңдаймыз, содан кейін оның TCP үшін мәнін енгіземіз, содан кейін қосылымға рұқсат етеміз, профильдер бөлімін өзгеріссіз қалдырамыз және соңында жаңа ережеге атау тағайындаймыз, содан кейін біз конфигурацияның толық түймесін басамыз. Тек серверді қайта жүктеу және қосылу кезінде сәйкес жолдағы қос нүкте арқылы жаңа RDP портын көрсету ғана қалады. Теориялық тұрғыдан ешқандай проблемалар болмауы керек.

Маршрутизатордағы RDP портын қайта жіберу

Кейбір жағдайларда кабельдік қосылымды емес, сымсыз қосылымды пайдаланған кезде, маршрутизатордағы портты қайта жіберу қажет болуы мүмкін. Бұл туралы күрделі ештеңе жоқ.

Біріншіден, жүйе сипаттарында біз рұқсат етеміз және оған құқығы бар пайдаланушыларды көрсетеміз. Содан кейін браузер арқылы маршрутизатор параметрлері мәзіріне барамыз (192.168.1.1 немесе соңында 0.1 - бәрі маршрутизатор үлгісіне байланысты). Өрісте (егер біздің негізгі мекенжайымыз 1.1 болса), үшіншіден (1.3) бастап мекенжайды көрсетіп, екіншісіне (1.2) мекенжайды беру ережесін жазған жөн.

Содан кейін желілік қосылымдарда біз егжей-тегжейлі көріністі қолданамыз, онда сіз мәліметтерді қарап, сол жерден физикалық MAC мекенжайын көшіріп, оны маршрутизатор параметрлеріне қоюыңыз керек.

Енді модемдегі NAT параметрлері бөлімінде серверге қосылымды қосыңыз, ережені қосыңыз және стандартты RDP 3389 портына қайта жіберу қажет XXXXXX портын көрсетіңіз. Өзгерістерді сақтап, маршрутизаторды қайта жүктеңіз (жаңа порт қайта жүктеусіз қабылданбайды). Қосылымды портты тексеру бөлімінде ping.eu сияқты мамандандырылған веб-сайтта тексеруге болады. Көріп отырғаныңыздай, бәрі қарапайым.

Соңында, порт мәндері келесідей таратылатынын ескеріңіз:

- 0 - 1023 - төменгі деңгейлі жүйелік бағдарламаларға арналған порттар;

- 1024 - 49151 - жеке мақсаттарға бөлінген порттар;

- 49152 - 65535 - динамикалық жеке порттар.

Жалпы алғанда, көптеген пайдаланушылар проблемаларды болдырмау үшін әдетте тізімнің үшінші ауқымынан RDP порттарын таңдайды. Дегенмен, мамандар да, сарапшылар да осы мәндерді параметрлерде пайдалануды ұсынады, өйткені олар тапсырмалардың көпшілігіне сәйкес келеді.

Бұл нақты процедураға келетін болсақ, ол негізінен Wi-Fi қосылымы жағдайында ғана қолданылады. Көріп отырғаныңыздай, қалыпты сымды қосылыммен бұл қажет емес: тізілім кілттерінің мәндерін өзгертіп, брандмауэрдегі портқа ережелерді қосыңыз.

RDP - қашықтағы жұмыс үстелінің протоколы

Ең алдымен, біз мұнда StandAlone сервері туралы айтатын боламыз. Яғни, бөлек сервер туралы. Және домен контроллерлері мен корпоративтік желілер туралы емес. (ол жерде жоғары білікті мамандар қажет)

Сіздің ойыңызға бір идея келіп, оны жүзеге асыруға бел байлаған жағдай. Ал оны жүзеге асыру үшін белгілі бір деректер орталығында жалға алатын Серверіңіз болуы керек.

Сіз сәйкес тарифті таңдадыңыз, ақшаны төледіңіз, енді сізде қажетті бағдарламалық қамтамасыз ету орнатылған Сервер бар. Көп жағдайда мұндай пилоттық жобалар үшін Windows 2003 Server жеткілікті. Өте арзан және тиімді.

Техникалық қолдау сізге IP мекенжайын, RDP кіруге арналған логин мен құпия сөзді береді, және сіз өз саяхатыңызды бастайсыз, толық ... жақсы, жалпы - бұл көп емес сияқты.

Әдепкі бойынша, Windows жүйесіндегі бұл қызмет пайдаланушыға көптеген қиындықтар мен проблемаларды тудыратын етіп конфигурацияланған деп айта аламыз.

Дегенмен, әрине, ол өздігінен жұмыс істейді және өз функциясын тамаша орындайды. Бірақ уақыт өте келе (кейде тым кеш болуы мүмкін) қашықтағы сервердің немқұрайлы иесі оның жүйесінде шын мәнінде не болып жатқанын және оның бекінісінің қабырғаларында қанша қанішер адамдар тұрғанын түсініп, үрейленеді.

Бұл DVR құрылғысындағы инфрақызыл сүзгіні өшіріп, кенеттен бейне көздерін көре бастағандай - фото жазбасы бар жол полициясы камералары және теледидардың қашықтан басқару пультінен сигналдар.

Сіз көре бастайсыз, содан кейін, мүмкін, түсінесіз.

Бір жағынан, бағдарламалық жасақтаманы әзірлеушілер өздерінің жүйелерін қарапайым адам үшін жасап жатырмыз деп кейіп танытады, сіз оған сене бастайсыз.

Бірақ екінші жағынан, дәл осы әзірлеушілер пернетақтаны тек сертификатталған маман ғана ала алады деп есептейді. Сонымен, сертификат биылғы жылдан бері.

Парадокс осындай.

Оның шын мәнінде қандай екенін айтып берейін.

Бірақ шын мәнінде, хакерлер тобы форумдарда ондаған жолды оқығаннан кейін ашық RDP порты бар серверлердің дайын тізімін жүктеп алыңыз. Олар сіздің көлігіңізді бұза бастайды. Кейбіреулер мұны қолмен жасайды (бірақ бұл сирек кездеседі), бірақ көбінесе әртүрлі бағдарламалармен, қатал сөздіктермен жұмыс істейді: логин - құпия сөз. Және оларды ешкім ештеңемен шектемейді. Олар тіпті кейде ол жерде қысылып қалады.

Оның үстіне, мен журналдарға қарап, олардың көпшілігі бірдей сөздіктер екенін көремін.

Ал сіздің серверіңіз қарсы тұруға мәжбүр. Ал сен білмейсің. Сіз өнімділігіңіздің неліктен төмен екенін, сұраулар неге ұзақ орындалатынын түсінбейсіз.

Сіз керемет нәрселер туралы ойлайсыз. Стратегиялық, функционалдылық туралы. Ал мұнда түсініксіз тежегіштер бар.

Сондықтан сіз жадты оңтайландыруды, уақытша айнымалыларды жоюды, дискілерді дефрагментациялауды және т.б.

Басқару қосымшасындағы Оқиғалар қойындысын мұқият қарап шығуға болады.

Бірақ мен сізді сендіремін, сіз оның себебін көрмейсіз! Өйткені қате логин мен құпия сөзді енгізу әрекеттері онда көрсетілмейді. Мүмкін сіз басқа адамдармен қорқады немесе құрметтейтіндіктен сізді сындырмайды деп дауласатын шығарсыз.

Жоқ. Мен сізге сендіремін, әзірлеушілер дәл осындай көңілді жігіттер. Бастапқыда олар таразыларды қараңғылыққа қарай аздап аударады. Олар егер бұл оқиғалар көрсетілсе, серверге жүктеме жоғарырақ болар еді дейді.

Бірақ барлығына бірінші кезекте осы дисплейді қосу керек екенін ескеріңіз. Әрине, сыртқы әлемнен толығымен жабық белгілі бір технологиялық жүйелер бар, мұнда ешкім ешқашан ештеңені бұзбайды. Бірақ дәл осындай жүйелер кәсіби мамандардың бүкіл топтарына қызмет етеді.

Сонымен, осы жағдайды түзетуден және жүйені қалыпты жұмыс тәртібіне келтіруден бастайық.

Біз не істейміз:

- Біз бір уақытта рұқсат етілген ашық сеанстардың санын шектейміз.

(Егер сіз қашықтағы серверді өзіңіз басқаратын болсаңыз, серверді сізбен бір уақытта басқару үшін сізден басқа біреу не үшін қажет?

Дегенмен, тағы біреуі қажет болуы мүмкін - мысалы, техникалық қолдау үшін. Ал неге көп?) - Және жарықты қосыңыз. Яғни, жүйеге «Оқиғалар» қосымшасында сәтсіз кіру әрекеттерін көрсетуге мүмкіндік береміз.

Ал мұнда сіз таң қаласыз. - Біз 3000-нан астам IP мекенжайларынан серверге кіруге тыйым саламыз, бұл адамдар үшін қиындықтар туғызудан басқа ештеңе жасамайды. Қара тізімді импорттау.

Егер сіз ештеңе істемейтін болсаңыз, желіде RDP орнату туралы өтініш жасасаңыз, сіз көптеген кеңестерге тап боласыз (және мен эксперимент жүргізуді шешкенше олардың өте тиімді екеніне ұзақ уақыт бойы сенімді болдым. )

- Рұқсат етілген сәтсіз кіру әрекеттерінің санын шектеңіз.

(Егер сіз мас болмасаңыз, пернетақтаның дұрыс емес тілде және қате регистрде екенін түсіну үшін 3 рет жеткілікті.) - Осы 3 әрекетке уақытты шектеңіз.

(Сіз оны аптасына 3 рет жасай аласыз немесе секундына 3 рет жасай аласыз және көп ағынды да жасай аласыз. Сондықтан, тамаша хакерлердің ешқайсысы әріпті таңдағанда пернетақтаны бір саусағымен ұзақ уақыт соқпайды, Онда лайықты трафик бар, оны әзірлеушілер анықтаған 10 минут ішінде бірнеше жүз, бірнеше мың комбинацияларды сұрыптауға уақыт болады.) - Егер сіз мас болсаңыз немесе сіз емес болсаңыз, кіру үшін блоктау уақытын орнатыңыз.

(Әдепкі бойынша - 3 минут, ол ешкімді ренжітпейді. Жарты сағатқа қояйық. Күтуден жалықсын.)

Мойындаймын, мен мұндай мақалаларды тапқанда өте қуаныштымын және бірден бәрін дұрыс жасадым. Енді мен жобаның өзіне назар аудара алатыныма және қауіпсіздік туралы тым көп алаңдамайтыныма сенімді болдым.

Күні бойы он мыңдаған әрекеттер қалай болды. (және мен күні бойы басымды мониторға жабыстырмай отырмаймын, бірақ мен қолданбаларымның функционалдығын тексеру үшін күніне бір рет кіремін) Осылай қалады.

Мен мұның қалай болатынын әлі түсіне алмадым, сондықтан менде 3 әрекет конфигурацияланып, содан кейін 30 минутқа бұғатталғанын көрдім. Бұл бот алты сағат бойы бос емес, логиндерді «Әкімшіден» «ферапонтқа» сұрыптауда.

Бірақ бәрі бос уақыт емес еді. Содан кейін - мен бәрін реттедім, сондықтан ол жұмыс істеуі керек!

Бірде RAID массивінің сәтсіздігіне байланысты жобаларымның бірін бір серверден екіншісіне ауыстыруға тура келді. Ескі сервер маған біраз уақыттан бері қол жетімді болды, бірақ мен оған қорқынышсыз қауіпті және онша қауіпті емес эксперименттер жүргізуге тырыстым. Сондықтан мен оны тексеруді шештім.

Ол үшін аутентификация жүйесі енді мені блоктайды деп бірнеше минут бойы қате құпия сөзбен кіруге тырыстым. Фигуралар. Ештеңе болған жоқ.

Мен бұл мәселені егжей-тегжейлі зерттеуге бірнеше күн жұмсадым. Мен нұсқаулықтар мен аз түсініктемелерге үңілдім. Барлығы форумдарда бұл әдіс өте тиімді деп сендіреді.

Енді мен сізге мынаны айтамын:

- біріншіден, бұл әдіс тек домен контроллері астында жұмыс істейді (сіз оның не екенін білмейсіз бе? Түкіріңіз, бұл сізге қажет емес) және автономды сервер үшін арнайы білімге еніп, заклинаниелерді үйрену керек.

- екіншіден, мұндай механизм іске қосылғанда кіруге талпынған адам бұғатталады деп қателесіп, аңғал көпшілігі басқаша (өзім сияқты) болжайды.

Жоқ - дәл, ол емес. Ал сіз блокталатын боласыз!

Иә - бұл сіздің тіркелгіңіз сол жерде тіркелген уақыт ішінде бұғатталады. Ал сіз өз серверіңізге ешқашан кіре алмайсыз!

Үйден шығып есікті құлыптасам, құлыпты бұзып аламын. Мен әжемді ренжіту үшін құлағымды қағып аламын.

Бірақ мұндай елеспен қоштасу бір-екі күндік азапқа тұрарлық деп ойлаймын.

Біз кіріспемен аяқталдық. Іске кірісейік.

1. Біз бір уақытта рұқсат етілген ашық сеанстардың санын шектейміз.

«Терминал қызметтерінің конфигурациясы» қосымша модулін тауып ашыңыз:

Бұл қосымшада RDP-Tcp «сипаттар» қойындысын таңдап, ашыңыз, мұнда біз барлық желі адаптерлері үшін «Msximum қосылымдарын» 2x-ге дейін шектейміз.

OK түймесін басыңыз. Енді сізбен бір уақытта тағы бір адам кіре алады. Ал сізсіз қалағандардың барлығы екі қатарға тұруы керек.

Сапқа тұрыңыз - қаншық балалар!

2. «Оқиғалар» қосымша модулінде сәтсіз кіру әрекеттерін көрсетуді қосыңыз.

«Жергілікті қауіпсіздік параметрлері» қосымшасын тауып, ашыңыз және оның ішінде «Аудит саясаты» бөлімін ашыңыз:

Барлық «Аудит» жазбаларының сипат мәндерін скриншотта көрсетілгендей өзгертіңіз. Содан кейін өзгертулер күшіне енуі үшін қайта жүктеу керек.

Сіз күте аласыз және бірнеше сағаттан кейін біз қандай әлемде өмір сүріп жатқанымызды және бізді шынымен кім қоршап тұрғанын түсіну үшін нақты суретке қараңыз.

3. Біз 100% зиянды IP мекенжайларынан серверге кіруге тыйым саламыз. Қара тізімді импорттау.

Мұнда сізде 2 опция бар:

- Жылдам және барлығы бірден.

- Нақты не істеп жатқаныңызды түсінетін нұсқаулық.

Жылдам жол.

Осыдан кейін сіз келесідей нәрсені алуыңыз керек:

Қол әдіс, түсіністікпен.

- Біріншіден, сізге қосымша саясат жасау керек. «Жергілікті қауіпсіздік параметрлері» қосымша модулін ашыңыз.

- «Жергілікті компьютердегі IP қауіпсіздік саясаты» бөлімін таңдап, тінтуірдің оң жақ түймешігімен басыңыз: «IP қауіпсіздік саясатын жасау...» және Конфигурация шеберін іске қосыңыз.

- Сіз жаңа ереженің атауын ойлап табасыз. Мысалы: «IP блоктау».

- Әрі қарай, барлық сұрақтарды басыңыз және соңында сізде Саясаттың сипаттарын өңдеуге арналған пішін болады.

- Жаңа ереже қосыңыз. басыңыз. және егер Шебер құсбелгісі қойылса, сұрақтарына жауап беру қажет басқа шебер іске қосылады.

- Туннельдің соңғы нүктесі. басыңыз

- Желі түрі. «Барлық желі қосылымдары» қазірдің өзінде бар. басыңыз

- IP сүзгілер тізімі.

Жаңа сүзгі қосыңыз. Басыңыз және мағыналы атауды табыңыз.

Мысалы: Блок brute forcing IP.

Оның тізімі әлі бос. Біз оны сол күйінде сақтаймыз.

Windows Server 2008 R2 жүйесіндегі қашықтағы жұмыс үстелі қызметтері (RDS) оның алдындағы Терминал қызметтерінің ребрендингі ғана емес. Кейбіреулері Windows Server 2008 жүйесінде пайда болған RemoteApp, RD Gateway және RD Virtualization Host сияқты жаңа мүмкіндіктер RDS және VDI шешімдеріндегі жеке пайдаланушы қолданбаларын да, бүкіл жұмыс үстелдерін де қарапайым және ыңғайлы орналастыруға және басқаруға мүмкіндік береді. ыңғайлылық Citrix шешімдерінен немесе басқа жеткізушілердің кешендерінен жаман емес.

Қашықтағы жұмыс үстелі қызметтерінің қауіпсіздігі туралы не деуге болады? Microsoft бұл қызметтің қауіпсіздігін айтарлықтай жаңартты және күшейтті. Бұл мақалада біз RDS қауіпсіздік механизмдері, топтық саясаттарды пайдалана отырып, терминалдық қызметтердің қауіпсіздігін қамтамасыз ету және RDS шешімдерінің қауіпсіздігін қамтамасыз етудің практикалық аспектілері туралы айтатын боламыз.

R2-де қандай жаңалықтар бар

Терминал қызметтерінің Windows Server 2003 және Windows Server 2008 нұсқаларымен жұмыс істеген болсаңыз, Windows 2008 жүйесінде (браузер арқылы қосылу), (Интернет арқылы Терминал қызметтеріне кіру), (жариялау) сияқты бірқатар жаңа мүмкіндіктер енгізілгені есіңізде болуы мүмкін. RDP арқылы жеке қолданбалар) және сервис (жүктемені теңестіруді қамтамасыз ету).

Windows Server 2008 R2 келесі мүмкіндіктерді ұсынды:

- VDI шешімдеріне арналған қашықтағы жұмыс үстелін виртуалдандыру

- PowerShell үшін RDS провайдері (әкімші енді RDS конфигурациясын және басқаруды пәрмен жолынан немесе сценарийлерді пайдалана алады)

- Іске қосылған сеанс немесе қолданба параметрлері негізінде қосылымдарға IP мекенжайларын тағайындауға мүмкіндік беретін қашықтағы жұмыс үстелінің IP виртуализациясы

- RDP протоколының және қашықтағы жұмыс үстеліне қосылу (RDC) клиентінің жаңа нұсқасы - v. 7.0

- Белсенді сеанстардың санына негізделген процессор ресурстарын динамикалық бөлу үшін CPU ресурстарын басқару

- Пайдаланушы жағында қолданба параметрлерін одан әрі конфигурациялау мүмкіндігі бар бағдарламаларды орнатуға мүмкіндік беретін Windows Installer бағдарламасымен үйлесімділік.

- 16 мониторға дейін клиенттік қолдау.

Сонымен қатар, бейне және дыбыспен жұмыс істеу функциялары және Windows Aero технологиясын толық қолдау жетілдірілді (Aero мульти монитор режимінде қолдау көрсетілмейтінін ескеріңіз).

Әрине, RDS қауіпсіздік мәселелері шешіміне қарай өзгереді. Мысалы, жұмыс үстелін Интернет арқылы немесе шолғышты пайдаланатын пайдаланушыларға жарияласаңыз, тұтынушылар жергілікті LAN арқылы RDC клиентін пайдаланып қосылатын стандартты шешімге қарағанда қауіпсіздік мәселесі әлдеқайда өткір болады.

Желілік деңгейдегі аутентификация

Үлкен қауіпсіздікті қамтамасыз ету үшін барлық қосылымдар үшін желі деңгейінің аутентификациясы (NLA) қосылуы керек. NLA пайдаланушыдан RD сеанс хост серверіне сеанс жасалмай тұрып кіруін талап етеді. Бұл механизм серверді шабуылдаушылар немесе бот бағдарламалары жасай алатын қажетсіз сеанстарды өңдеуден қорғауға мүмкіндік береді. NLA артықшылығын пайдалану үшін клиенттің операциялық жүйесі Windows XP SP3 () және одан жоғары нұсқасын, сондай-ақ RDP клиенті 6.0 немесе одан жоғары нұсқасын білдіретін CredSSP) тіркелгі деректерінің қауіпсіздігін қолдау провайдеріне (CredSSP) қолдау көрсетуі керек.

Әкімшілік құралдар -> Қашықтағы жұмыс үстелі қызметтері -> Жұмыс үстелі сеансы хостының конфигурация консолін ашу арқылы RD сеансы серверінде NLA конфигурациялауға болады.

- Қосылымды тінтуірдің оң жақ түймешігімен басыңыз

- Сипаттар таңдаңыз

- Жалпы қойындысына өтіңіз

- «Желі деңгейінің аутентификациясы бар қашықтағы жұмыс үстелін басқаратын компьютерлерден ғана қосылымдарға рұқсат ету» опциясын тексеріңіз.

- OK түймесін басыңыз.

Көлік деңгейінің қауіпсіздігі (TLS)

RDS сеансы клиенттер мен RDS сеансының хост сервері арасындағы байланысты қорғау үшін үш қауіпсіздік механизмінің бірін пайдалана алады:

- RDP қауіпсіздік деңгейі– RDP протоколының кірістірілген шифрлауы пайдаланылады, ол қауіпсіз емес.

- Келіссөздер жүргізу– Клиент қолдайтын болса TLS 1.0 (SSL) шифрлауы пайдаланылады, егер клиент оны қолдамаса, қалыпты RDP қауіпсіздік деңгейі пайдаланылады.

- SSL– TLS 1. шифрлау сервердің аутентификациясы және клиент пен сервер арасындағы жіберілген деректерді шифрлау үшін пайдаланылады. Бұл ең қауіпсіз режим.

Қауіпсіздіктің жоғары деңгейін қамтамасыз ету үшін SSL/TLS шифрлауын пайдалану керек. Осы мақсаттар үшін сізде цифрлық сертификат болуы керек; ол өздігінен қол қоюы немесе CA беруі мүмкін (бұл жақсырақ).

Қауіпсіздік деңгейіне қосымша қосылым шифрлау деңгейін таңдауға болады. Келесі шифрлау түрлері қол жетімді:

- Төмен– 56-биттік шифрлау клиенттен серверге жіберілген деректер үшін қолданылады. Серверден клиентке тасымалданатын деректер шифрланбайды.

- Клиентпен үйлесімді– шифрлаудың бұл түрі әдепкі бойынша пайдаланылады. Бұл жағдайда клиент пен сервер арасындағы барлық трафик клиент қолдайтын максималды кілт ұзындығымен шифрланады.

- Жоғары– клиент пен сервер арасында екі бағытта да жіберілетін барлық деректер 128 биттік кілтпен шифрланады

- FIPS үйлесімді– клиент пен сервер арасында екі бағытта да жіберілетін барлық деректер FIPS 140-1 әдісі арқылы шифрланады.

Жоғары немесе FIPS үйлесімді шифрлау деңгейлері пайдаланылса, шифрлаудың осы түрін қолдамайтын барлық клиенттер серверге қосыла алмайтынын атап өткен жөн.

Сервердің аутентификация түрін және шифрлау деңгейін төмендегідей конфигурациялауға болады:

- RD сеанс хостының серверінде қашықтағы жұмыс үстелі сеансы хостының конфигурация терезесін ашып, сипаттар терезесіне өтіңіз.

- Жалпы қойындысында ашылмалы мәзірлерден қажетті қауіпсіздік деңгейін және шифрлау түрін таңдаңыз.

- OK түймесін басыңыз.

Топтық саясат

Windows Server 2008 R2 жүйесінде RDS параметрлерін конфигурациялауға арналған Топтық саясаттың бірқатар опциялары бар. Олардың барлығы Компьютер конфигурациясы\Полициялар\Әкімшілік үлгілері\Windows Components\Қашықтағы жұмыс үстелі қызметтері бөлімінде орналасқан (суретте топтық саясатты басқару консолінің скриншоты көрсетілген).

Көріп отырғаныңыздай, лицензиялауды басқару саясаттары, RDC клиентін конфигурациялау саясаттары және RD сеанс хост серверінің өзі бар. RD Session Host қауіпсіздік саясаттарына мыналар кіреді:

- Клиент қосылымының шифрлау деңгейін орнату:Саясат шифрлау деңгейін бақылау үшін пайдаланылады. Қосылған болса, барлық қосылымдар көрсетілген шифрлау деңгейін пайдалануы керек (әдепкі - Жоғары).

- ӘрқашанШақыруүшінҚұпия сөзбойыншаБайланыс: Бұл саясат, егер құпия сөз RDC клиентінде енгізілген болса да, RD сеансына қосылу кезінде әрқашан пайдаланушы құпия сөзін сұрау қажет болған жағдайда пайдаланылады. Әдепкі бойынша, егер олар RDC клиентінде құпия сөзді берген болса, пайдаланушылар сеансқа автоматты түрде кіруі мүмкін.

- талап етуҚауіпсізRPCБайланыс: — саясат қосулы кезде, клиенттердің аутентификацияланған және шифрланған сұрауларына ғана рұқсат етіледі.

- талап етуҚолданубойыншаАрнайыҚауіпсіздікҚабатүшінҚашықтан (RDP) Қосылымдар: Саясат қосылғанда, клиент пен терминал сервері арасындағы барлық қосылымдар осы жерде көрсетілген қауіпсіздік деңгейін (RDP, Negotiate немесе SSL/TLS) пайдалануы керек.

- ЖасаңызЖоқРұқсат етіңізЖергіліктіӘкімшілердейінБаптауРұқсаттар: Саясат әкімшілерге RD сеанс хостының қауіпсіздік параметрлерін конфигурациялау мүмкіндігін ажыратады.

- Желі деңгейінің аутентификациясын пайдалану арқылы қашықтағы қосылымдар үшін пайдаланушы аутентификациясын талап ету:Саясат терминал серверіне барлық қосылымдар үшін NLA талабын қамтиды (NLA қолдауы жоқ клиенттер қосыла алмайды).

RDC клиентінің параметрлері ішкі бөлімде орналасқан ҚашықтанЖұмыс үстеліБайланысКлиент:

- Жасаңыземесрұқсат етуқұпия сөздердейінболуысақталды: саясат RDC клиентінде құпия сөздерді сақтауға тыйым салады, «Құпия сөзді сақтау» опциясы қолжетімсіз болады, бұрын сақталған барлық құпия сөздер жойылады.

- КөрсетіңізSHA1 бас бармақ іздерібойыншасертификаттарбілдіретінсенімді.rdpбаспагерлер: Бұл саясат SHA1 сертификатының бас бармақ іздерінің тізімін жасауға мүмкіндік береді және егер сертификат осы тізімдегі бас бармақ ізіне сәйкес келсе, ол сенімді болып саналады.

- Шақыруүшінкуәлікқосулыtheклиенткомпьютер: Саясат RD Session серверінен гөрі клиенттік компьютерде пайдаланушы тіркелгі деректерін сұрауды қосады.

RD Web Access

RDC клиенті орнатылмаған компьютерлердегі пайдаланушылар веб-шолғыш арқылы жарияланған қолданбаларға қол жеткізе алады. Ол үшін пайдаланушы RDS ресурстары жарияланған браузерде URL мекенжайын ашуы керек. RD Web Access сервері RD серверінің бөлек рөлі болып табылады және әдетте арнайы серверде орналасады.

RD Web Access серверінің веб-интерфейсі SSL пайдалануға негізделген және пайдаланушылар оған тіркелгі деректерін пайдаланып кіре алады. Түпнұсқалығы расталған пайдаланушылар рұқсаты бар жарияланған бағдарламалардың (RemoteApp) тізімін ғана көреді.

Web Access сервері шифрлау үшін X.509 сертификатын пайдаланады. Әдепкі - өздігінен қол қойылған куәлік.

Желілік деңгей қауіпсіздігі (SSL) бар RDP, өкінішке орай, терминалдық қосылымдарды басқа жолмен қорғауды қалайтын жүйелік әкімшілер арасында кеңінен қолданылмайды. Бұл әдістің айқын күрделілігіне байланысты болуы мүмкін, бірақ бұл материалда мұндай қорғауды қарапайым және қиындықсыз қалай ұйымдастыру керектігін қарастырамыз;

SSL арқылы RDP қауіпсіздігін қамтамасыз ету бізге қандай артықшылықтар береді? Біріншіден, күшті арна шифрлауы, сертификат негізінде сервердің аутентификациясы және желі деңгейінде пайдаланушының аутентификациясы. Бұл соңғы мүмкіндік Windows Server 2008 жүйесінен бастап қол жетімді. Желі деңгейіндегі аутентификация сеанс басталмай тұрып аутентификацияға мүмкіндік беру арқылы терминал серверінің қауіпсіздігін жақсартады.

Желілік деңгейдегі аутентификация қашықтағы жұмыс үстеліне қосылу және кіру экранын көрсету алдында орындалады, бұл серверге жүктемені азайтады және оның зиянкестерден және зиянды бағдарламалардан қорғауын айтарлықтай арттырады, сонымен қатар сервистік шабуылдардан бас тарту ықтималдығын азайтады.

SSL арқылы RDP мүмкіндігін толық пайдалану үшін клиенттік компьютерлерде Windows XP SP3, Windows Vista немесе Windows 7 жұмыс істеп, RDP клиентінің 6.0 немесе одан кейінгі нұсқасын пайдалану керек.

Windows Server 2003 SP1 және одан кейінгі нұсқасын пайдаланған кезде, SSL (TLS 1.0) арқылы арна шифрлауы және сервердің аутентификациясы қолжетімді болады клиенттік компьютерлерде RDP клиенттік нұсқасы 5.2 немесе одан кейінгі нұсқасы болуы керек;

Біздің мақалада біз Windows Server 2008 R2 негізіндегі терминалдық серверді орнатуды қарастырамыз, дегенмен айтылғанның бәрі Windows Server 2003 үшін де дұрыс болады (жетпеген мүмкіндіктерді қоспағанда).

Бұл шешімді сәтті жүзеге асыру үшін сіздің желіңізде конфигурациясын біз талқылаған жұмыс істейтін сертификаттау орталығы болуы керек. Терминал серверінде осы CA шығарған сертификаттарға сену үшін дүкенде CA сертификатын (немесе сертификаттар тізбегін) орнату керек.

Содан кейін келесі параметрлері бар сервердің түпнұсқалық сертификатын сұрауыңыз керек:

Аты - терминал серверінің толық атауы (яғни сервер domain.com доменінің бөлігі болса server.domain.com)

- Сертификат түрі - Сервердің аутентификация сертификаты

- Опцияны орнату Жаңа кілттер жинағын жасаңыз

- CSP- Microsoft RSA SChannel криптографиялық провайдері.

- Құсбелгіні қойыңыз Кілтті экспортталатын ретінде белгілеңіз.

- Кәсіпорын CA үшін құсбелгіні қойыңыз Куәлік үшін компьютердің жергілікті жадын пайдаланыңыз. (Бұл опция жеке CA-да қол жетімді емес.)

Сертификаттау орталығына сұрау жіберіп, берілген сертификатты орнатыңыз. Бұл сертификат компьютердің жергілікті жадында орнатылуы керек, әйтпесе оны Terminal Services пайдалана алмайды. Мұны тексеру үшін консольді іске қосайық MMC (Бастау - Іске қосу - mmc) және жабдықты қосыңыз Сертификаттар(Файл - қосымша модульді қосу немесе жою) компьютер тіркелгісі үшін.

Консоль түбірінде нұқыңыз Көрініс - Параметрлержәне көру режимін орнатыңыз Мақсаты бойынша сертификаттарды ұйымдастырыңыз. Берілген сертификат топта болуы керек Сервердің аутентификациясы.

Егер сіз сертификатты оқшауланған (оқшауланған) CA (желіде домен құрылымы жоқ) арқылы алған болсаңыз, ол әдепкі бойынша пайдаланушы тіркелгілерінің қоймасында орнатылады және сізге бірқатар қосымша қадамдарды орындау қажет болады.

Ашық Internet Explorer - Интернет параметрлері - Мазмұн - Сертификаттар, берілген сертификат дүкенде орнатылуы керек Жеке.

Оны экспорттаңыз. Экспорттау кезінде келесі опцияларды көрсетіңіз:

- Иә, жеке кілтті экспорттау

- Сәтті экспорттаудан кейін жеке кілтті жойыңыз

Содан кейін осы дүкеннен сертификатты жойыңыз. Қысқаша Сертификаттар (жергілікті компьютер)Бөлімді таңдаңыз Сервердің аутентификациясы, оны тінтуірдің оң жақ түймешігімен басыңыз Барлық тапсырмалар - Импорттаужәне сертификатты импорттаңыз.

Қазір кір Әкімшілік - қашықтағы жұмыс үстелі қызметтеріашық Қашықтағы жұмыс үстелі сеансының хост конфигурациясы(Windows Server 2003 әкімшілік құралдарында - Терминал қызметтерін конфигурациялау).

Қажетті қосылымды таңдап, оның қасиеттерін ашыңыз. Төменгі жағындағы түймені басыңыз Таңдаужәне алдыңғы қадамда алынған сертификатты таңдаңыз (Windows Server 2003 жүйесінде бұл терезе сәл басқаша көрінеді).

Куәлікті таңдағаннан кейін қалған сипаттарды көрсетіңіз:

Куәлікті таңдағаннан кейін қалған сипаттарды көрсетіңіз:

- Қауіпсіздік деңгейі SSL

- Шифрлау деңгейі Жоғарынемесе FIPS-үйлесімді

- Құсбелгіні қойыңыз Тек компьютерлерден қосылуға рұқсат етіңіз...(Windows Server 2003 жүйесінде қол жетімді емес)

Енгізілген параметрлерді сақтаңыз, бұл серверді орнатуды аяқтайды.

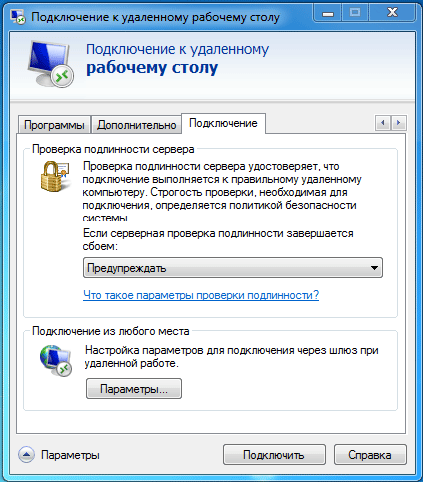

Клиенттік компьютерде мекенжай ретінде сертификатта көрсетілген толық сервер атауын пайдаланып қашықтағы жұмыс үстелі қосылымын жасаңыз. Қосылым сипаттарын және қойындысын ашыңыз Қосылым - Сервер аутентификациясыопциясын орнату Ескерту.

Бұл компьютер біздің сертификаттау орталығы берген сертификаттарға сенуі үшін оған CA сертификатын қоймада орнатуды ұмытпаңыз. Сенімді түбірлік сертификаттау органдары.

Бұл компьютер біздің сертификаттау орталығы берген сертификаттарға сенуі үшін оған CA сертификатын қоймада орнатуды ұмытпаңыз. Сенімді түбірлік сертификаттау органдары.

Windows 7 жүйесінде (RDP клиентінің 7 нұсқасын пайдаланған кезде) бұл сертификат жадта орнатылуы керек компьютер тіркелгісі, мұны істеу үшін оны қосымша модуль арқылы импорттаңыз Сертификаттар (жергілікті компьютер) MCC консолінде жоғарыда орындалғанға ұқсас. Әйтпесе, қосылу мүмкін болмайды және сіз келесі қатені аласыз:

CA сертификатын орнатқаннан кейін қосылуға болады, RDP сеансын жасамас бұрын пайдаланушы аты мен құпия сөзді енгізу сұралатынын ескеріңіз. Егер қосылым сәтті болса, SSL арқылы жұмыс істейтінін көрсететін терезе тақырыбындағы құлыпқа назар аударыңыз. Оны басу арқылы сіз сертификат туралы ақпаратты көре аласыз.

CA сертификатын орнатқаннан кейін қосылуға болады, RDP сеансын жасамас бұрын пайдаланушы аты мен құпия сөзді енгізу сұралатынын ескеріңіз. Егер қосылым сәтті болса, SSL арқылы жұмыс істейтінін көрсететін терезе тақырыбындағы құлыпқа назар аударыңыз. Оны басу арқылы сіз сертификат туралы ақпаратты көре аласыз.

Ақыр соңында, жақпа майдың тамшысы. Windows Terminal Services клиенттерді қосудың түпнұсқалығын тексере алмайды, сондықтан қажет болса, SSH туннелі немесе IPSec VPN сияқты қосымша қауіпсіздік әдістерін пайдалану керек.