რა თქმა უნდა, ბევრ თქვენგანს უკვე გსმენიათ და უნახავთ ეს აბრევიატურა - ის ფაქტიურად ითარგმნება როგორც დისტანციური დესკტოპის პროტოკოლი (დისტანციურისამუშაო მაგიდაოქმი). თუ ვინმეს აინტერესებს ამ აპლიკაციის დონის პროტოკოლის მუშაობის ტექნიკური სირთულეები, შეუძლია წაიკითხოს ლიტერატურა, დაწყებული იგივე ვიკიპედიიდან. ჩვენ განვიხილავთ წმინდა პრაქტიკულ ასპექტებს. კერძოდ, ის ფაქტი, რომ ეს პროტოკოლი საშუალებას გაძლევთ დისტანციურად დაუკავშირდეთ კომპიუტერებს, რომლებიც მუშაობენ Windows-ის სხვადასხვა ვერსიით, Windows-ში ჩაშენებული „Remote Desktop Connection“ ინსტრუმენტის გამოყენებით.

რა დადებითი და უარყოფითი მხარეები აქვს RDP პროტოკოლის გამოყენებას?

დავიწყოთ სასიამოვნოთ - დადებითით. უპირატესობა ის არის, რომ ეს ინსტრუმენტი, რომელსაც უფრო სწორად უწოდებენ კლიენტიRDP, ხელმისაწვდომია Windows-ის ნებისმიერი მომხმარებლისთვის, როგორც კომპიუტერზე, საიდანაც დისტანციური მართვის პულტი უნდა მართოს, ასევე მათთვის, ვისაც სურს გახსნას დისტანციური წვდომა კომპიუტერზე.

დისტანციურ დესკტოპთან დაკავშირების საშუალებით შესაძლებელია არა მხოლოდ დისტანციური დესკტოპის დანახვა და დისტანციური კომპიუტერის რესურსების გამოყენება, არამედ ლოკალური დისკების, პრინტერების, სმარტ ბარათების და ა.შ. რა თქმა უნდა, თუ გსურთ ვიდეოს ყურება ან მუსიკის მოსმენა RDP-ის საშუალებით, ეს პროცესი ნაკლებად სავარაუდოა, რომ მოგანიჭებთ სიამოვნებას, რადგან... უმეტეს შემთხვევაში ნახავთ სლაიდ შოუს და აუდიო სავარაუდოდ შეწყდება. მაგრამ RDP სერვისი არ იყო შემუშავებული ამ ამოცანებისთვის.

კიდევ ერთი უდავო უპირატესობა ის არის, რომ კომპიუტერთან დაკავშირება ხორციელდება დამატებითი პროგრამების გარეშე, რომლებიც ძირითადად ფასიანია, თუმცა მათ აქვთ თავისი უპირატესობები. RDP სერვერზე წვდომის დრო (რომელიც არის თქვენი დისტანციური კომპიუტერი) შემოიფარგლება მხოლოდ თქვენი სურვილით.

მხოლოდ ორი მინუსია. ერთი მნიშვნელოვანია, მეორე არა იმდენად. პირველი და არსებითი ისაა, რომ RDP-თან მუშაობისთვის კომპიუტერს, რომელზედაც ხდება კავშირი უნდა ჰქონდეს თეთრი (გარე) IP, ან შესაძლებელი იყოს პორტის „გადაგზავნა“ როუტერიდან ამ კომპიუტერზე. რომელსაც ისევ უნდა ჰქონდეს გარე IP. სტატიკურია თუ დინამიური არ აქვს მნიშვნელობა, მაგრამ ეს უნდა იყოს.

მეორე მინუსი არც თუ ისე მნიშვნელოვანია - კლიენტის უახლესი ვერსიები აღარ უჭერს მხარს 16 ფერის ფერთა სქემას. მინიმალური - 15 ბიტი. ეს მნიშვნელოვნად ანელებს RDP-ს, როდესაც თქვენ უკავშირდებით შეფერხებულ, მკვდარ ინტერნეტს, რომლის სიჩქარე არ აღემატება 64 კილობიტს წამში.

რისთვის შეგიძლიათ გამოიყენოთ დისტანციური წვდომა RDP-ის საშუალებით?

ორგანიზაციები, როგორც წესი, იყენებენ RDP სერვერებს 1C პროგრამაში თანამშრომლობისთვის. ზოგი კი მათზე ათავსებს მომხმარებლის სამუშაო სადგურებს. ამრიგად, მომხმარებელს, განსაკუთრებით იმ შემთხვევაში, თუ მას აქვს სამოგზაურო სამსახური, შეუძლია, თუ მას აქვს 3G ინტერნეტი ან სასტუმრო/კაფე Wi-Fi, დისტანციურად დაუკავშირდეს სამუშაო ადგილს და მოაგვაროს ყველა პრობლემა.

ზოგიერთ შემთხვევაში, სახლის მომხმარებლებს შეუძლიათ გამოიყენონ დისტანციური წვდომა სახლის კომპიუტერზე, რათა მიიღონ გარკვეული მონაცემები სახლის რესურსებიდან. პრინციპში, დისტანციური დესკტოპის სერვისი საშუალებას გაძლევთ სრულად იმუშაოთ ტექსტურ, საინჟინრო და გრაფიკულ აპლიკაციებთან. ზემოთ ჩამოთვლილი მიზეზების გამო, ის არ იმუშავებს ვიდეო და აუდიო დამუშავებით, მაგრამ მაინც ძალიან მნიშვნელოვანი პლიუსია. თქვენ ასევე შეგიძლიათ იხილოთ რესურსები, რომლებიც დახურულია კომპანიის პოლიტიკით სამუშაოზე თქვენი სახლის კომპიუტერთან დაკავშირებით ყოველგვარი ანონიმიზატორის, VPN ან სხვა ბოროტი სულების გარეშე.

ინტერნეტის მომზადება

წინა ნაწილში ვისაუბრეთ იმაზე, რომ RDP-ის საშუალებით დისტანციური წვდომის გასააქტიურებლად, გვჭირდება გარე IP მისამართი. ამ სერვისის მიწოდება შეუძლია პროვაიდერს, ამიტომ ჩვენ ვურეკავთ ან ვწერთ, ან მივდივართ თქვენს პირად ანგარიშზე და მოვაწყობთ ამ მისამართის მიწოდებას. იდეალურ შემთხვევაში, ეს უნდა იყოს სტატიკური, მაგრამ პრინციპში, შეგიძლიათ იცხოვროთ დინამიურებთან.

თუ ვინმეს არ ესმის ტერმინოლოგია, მაშინ სტატიკური მისამართი მუდმივია და დინამიური მისამართი დროდადრო იცვლება. დინამიურ IP მისამართებთან სრული მუშაობისთვის გამოიგონეს სხვადასხვა სერვისები, რომლებიც უზრუნველყოფენ დომენის დინამიურ დაკავშირებას. რა და როგორ, მალე იქნება სტატია ამ თემაზე.

როუტერის მომზადება

თუ თქვენი კომპიუტერი არ არის დაკავშირებული პირდაპირ ISP კაბელთან ინტერნეტთან, არამედ როუტერის საშუალებით, ჩვენ ასევე მოგვიწევს გარკვეული მანიპულაციების შესრულება ამ მოწყობილობით. კერძოდ - ფორვარდ სერვისის პორტი - 3389. წინააღმდეგ შემთხვევაში, თქვენი როუტერის NAT უბრალოდ არ შეგიშვებთ თქვენს სახლის ქსელში. იგივე ეხება ორგანიზაციაში RDP სერვერის დაყენებას. თუ არ იცით პორტის გადაგზავნა, წაიკითხეთ სტატია როუტერზე პორტების გადამისამართების შესახებ (იხსნება ახალ ჩანართში), შემდეგ დაბრუნდით აქ.

კომპიუტერის მომზადება

იმისათვის, რომ შექმნათ კომპიუტერთან დისტანციურად დაკავშირების შესაძლებლობა, თქვენ უნდა გააკეთოთ ზუსტად ორი რამ:

დაუშვით კავშირი სისტემის თვისებებში;

- დააყენეთ პაროლი მიმდინარე მომხმარებლისთვის (თუ მას არ აქვს პაროლი), ან შექმენით ახალი მომხმარებელი პაროლით სპეციალურად RDP-ის საშუალებით დასაკავშირებლად.

თავად გადაწყვიტეთ რა უნდა გააკეთოთ მომხმარებელთან. ამასთან, გაითვალისწინეთ, რომ არა სერვერული ოპერაციული სისტემები არ უჭერს მხარს მრავალჯერადი შესვლას. იმათ. თუ თქვენ შეხვალთ როგორც საკუთარ თავს ლოკალურად (კონსოლში) და შემდეგ შეხვალთ როგორც იგივე მომხმარებელი დისტანციურად, ლოკალური ეკრანი დაიბლოკება და იმავე ადგილას სესია გაიხსნება Remote Desktop Connection ფანჯარაში. თუ პაროლს ადგილობრივად შეიყვანთ RDP-დან გასვლის გარეშე, თქვენ გამოგდებთ დისტანციური წვდომისგან და დაინახავთ მიმდინარე ეკრანს თქვენს ადგილობრივ მონიტორზე. იგივე გელოდებათ, თუ კონსოლში შეხვალთ, როგორც ერთი მომხმარებელი და დისტანციურად ცდილობთ შესვლას, როგორც სხვა. ამ შემთხვევაში, სისტემა მოგთხოვთ დაასრულოთ ადგილობრივი მომხმარებლის სესია, რაც შეიძლება ყოველთვის არ იყოს მოსახერხებელი.

ასე რომ, მოდით წავიდეთ დაწყება, დააწკაპუნეთ მენიუზე მარჯვენა ღილაკით კომპიუტერიდა დააჭირეთ Თვისებები.

თვისებებში სისტემებიაირჩიე გაფართოებული სისტემის პარამეტრები

ფანჯარაში, რომელიც იხსნება, გადადით ჩანართზე დისტანციური წვდომა…

...დააწკაპუნეთ დამატებით…

და მონიშნეთ ერთადერთი ველი ამ გვერდზე.

ეს არის Windows 7-ის „სახლის“ ვერსია - მათ, ვისაც აქვს Pro და უფრო მაღალი, ექნება მეტი ჩამრთველი და შესაძლებელია წვდომის დიფერენცირება.

დააწკაპუნეთ კარგიყველგან.

ახლა თქვენ შეგიძლიათ გადახვიდეთ დისტანციური დესკტოპის შეერთებაზე (დაწყება> ყველა პროგრამა> აქსესუარები), შეიყვანოთ კომპიუტერის IP მისამართი ან სახელი, თუ გსურთ დაკავშირება თქვენი სახლის ქსელიდან და გამოიყენოთ ყველა რესურსი.

Ამგვარად. პრინციპში, ყველაფერი მარტივია. თუ მოულოდნელად გაგიჩნდათ რაიმე შეკითხვა ან რაიმე გაურკვეველი დარჩა, კეთილი იყოს თქვენი მობრძანება კომენტარებში.

ხშირად, ბევრ მომხმარებელს, რომელიც იყენებს დისტანციური წვდომის სესიებს, აქვს შეკითხვა, თუ როგორ უნდა შეცვალოს RDP პორტი. ახლა მოდით გადავხედოთ უმარტივეს გადაწყვეტილებებს და ასევე მიუთითოთ დაყენების პროცესში რამდენიმე ძირითადი ეტაპი.

რისთვის არის RDP პროტოკოლი?

პირველი, რამდენიმე სიტყვა RDP-ის შესახებ. თუ დააკვირდებით აბრევიატურის გაშიფვრას, მიხვდებით, რომ დისტანციური წვდომა

მარტივი სიტყვებით, ეს არის ინსტრუმენტი ტერმინალის სერვერისთვის ან სამუშაო სადგურისთვის. Windows-ის პარამეტრები (და სისტემის ნებისმიერი ვერსია) იყენებს ნაგულისხმევ პარამეტრებს, რომლებიც შეესაბამება უმეტეს მომხმარებლებს. თუმცა, ზოგჯერ საჭიროა მათი შეცვლა.

სტანდარტული RDP პორტი: უნდა შეიცვალოს?

ასე რომ, Windows-ის მოდიფიკაციის მიუხედავად, ყველა პროტოკოლს აქვს წინასწარ განსაზღვრული მნიშვნელობა. ეს არის RDP პორტი 3389, რომელიც გამოიყენება საკომუნიკაციო სესიის განსახორციელებლად (ერთი ტერმინალის დაკავშირება დისტანციურთან).

რა არის სიტუაციის მიზეზი, როდესაც სტანდარტული მნიშვნელობა უნდა შეიცვალოს? პირველ რიგში, მხოლოდ ადგილობრივი კომპიუტერის უსაფრთხოების უზრუნველყოფით. ყოველივე ამის შემდეგ, თუ ამას დააკვირდებით, დაყენებული სტანდარტული პორტით, პრინციპში, ნებისმიერ თავდამსხმელს შეუძლია ადვილად შეაღწიოს სისტემაში. ახლა ვნახოთ, როგორ შევცვალოთ ნაგულისხმევი RDP პორტი.

პარამეტრების შეცვლა სისტემის რეესტრში

დაუყოვნებლივ აღვნიშნოთ, რომ ცვლილების პროცედურა ხორციელდება ექსკლუზიურად სახელმძღვანელო რეჟიმში და თავად დისტანციური წვდომის კლიენტი არ ითვალისწინებს რაიმე გადატვირთვას ან ახალი პარამეტრების ინსტალაციას.

პირველ რიგში, გამოიძახეთ სტანდარტული რეესტრის რედაქტორი regedit ბრძანებით "Run" მენიუში (Win + R). აქ ჩვენ გვაინტერესებს HKLM ფილიალი, რომელშიც უნდა ჩავიდეთ დანაყოფის ხეზე ტერმინალის სერვერის დირექტორიაში RDP-Tcp დირექტორიაში. მარჯვენა ფანჯარაში ვპოულობთ PortNumber კლავიშს. ეს არის მისი მნიშვნელობა, რომ ჩვენ უნდა შევცვალოთ.

ჩვენ შევდივართ რედაქტირებაში და იქ ვხედავთ 00000D3D. ბევრ ადამიანს მაშინვე უკვირს, რა არის ეს. და ეს არის უბრალოდ თექვსმეტობითი ასახვა ათწილადი ნომრის 3389. პორტის ათწილადის სახით აღსანიშნავად, ჩვენ ვიყენებთ შესაბამის ხაზს მნიშვნელობის წარმოდგენის საჩვენებლად და შემდეგ მივუთითებთ ჩვენთვის საჭირო პარამეტრს.

ამის შემდეგ, ჩვენ გადატვირთავთ სისტემას და დაკავშირების მცდელობისას, მიუთითეთ ახალი RDP პორტი. დაკავშირების კიდევ ერთი გზაა სპეციალური ბრძანების mstsc /v:ip_address:XXXXX გამოყენება, სადაც XXXXX არის ახალი პორტის ნომერი. მაგრამ ეს ყველაფერი არ არის.

Windows Firewall-ის წესები

სამწუხაროდ, ჩაშენებულმა Windows Firewall-მა შესაძლოა დაბლოკოს ახალი პორტი. ეს ნიშნავს, რომ თქვენ უნდა შეიტანოთ ცვლილებები თავად firewall-ის პარამეტრებში.

გამოიძახეთ firewall პარამეტრები გაფართოებული უსაფრთხოების პარამეტრებით. აქ ჯერ უნდა აირჩიოთ შემომავალი კავშირები და დააწკაპუნოთ ხაზზე ახალი წესის შესაქმნელად. ახლა ვირჩევთ ელემენტს პორტისთვის წესის შესაქმნელად, შემდეგ შევიყვანთ მის მნიშვნელობას TCP-სთვის, შემდეგ დავუშვებთ დაკავშირებას, ვტოვებთ პროფილების განყოფილებას უცვლელად და ბოლოს ვაძლევთ ახალ წესს სახელს, რის შემდეგაც ვაჭერთ სრული კონფიგურაციის ღილაკს. რჩება მხოლოდ სერვერის გადატვირთვა და, დაკავშირებისას, მიუთითეთ ახალი RDP პორტი მსხვილი ნაწლავის საშუალებით შესაბამის ხაზში. თეორიულად, პრობლემები არ უნდა იყოს.

RDP პორტის გადამისამართება როუტერზე

ზოგიერთ შემთხვევაში, როდესაც იყენებთ უკაბელო კავშირს და არა საკაბელო კავშირს, შეიძლება დაგჭირდეთ პორტის გადაგზავნა თქვენს როუტერზე. არაფერია ამაში რთული.

პირველ რიგში, სისტემის თვისებებში ვაძლევთ უფლებას და მივუთითებთ მომხმარებლებს, რომლებსაც აქვთ ამის უფლება. შემდეგ ბრაუზერის საშუალებით გადადით როუტერის პარამეტრების მენიუში (192.168.1.1 ან ბოლოს 0.1 - ეს ყველაფერი დამოკიდებულია როუტერის მოდელზე). ველში (თუ ჩვენი მთავარი მისამართია 1.1), მიზანშეწონილია მიუთითოთ მისამართი, დაწყებული მესამედან (1.3) და დაწეროთ მისამართის გაცემის წესი მეორესთვის (1.2).

შემდეგ ქსელურ კავშირებში ვიყენებთ დეტალების ხედს, სადაც უნდა ნახოთ დეტალები, დააკოპირეთ ფიზიკური MAC მისამართი იქიდან და ჩასვით როუტერის პარამეტრებში.

ახლა, მოდემის NAT პარამეტრების განყოფილებაში, ჩართეთ სერვერთან კავშირი, დაამატეთ წესი და მიუთითეთ XXXX პორტი, რომელიც უნდა გადამისამართდეს სტანდარტულ RDP პორტში 3389. შეინახეთ ცვლილებები და გადატვირთეთ როუტერი (ახალი პორტი არ მიიღება გადატვირთვის გარეშე). თქვენ შეგიძლიათ შეამოწმოთ კავშირი ზოგიერთ სპეციალიზებულ ვებსაიტზე, როგორიცაა ping.eu, პორტის ტესტირების განყოფილებაში. როგორც ხედავთ, ყველაფერი მარტივია.

და ბოლოს, გაითვალისწინეთ, რომ პორტის მნიშვნელობები ნაწილდება შემდეგნაირად:

- 0 - 1023 - პორტები დაბალი დონის სისტემური პროგრამებისთვის;

- 1024 - 49151 - კერძო მიზნებისთვის გამოყოფილი პორტები;

- 49152 - 65535 - დინამიური კერძო პორტები.

ზოგადად, ბევრი მომხმარებელი ჩვეულებრივ ირჩევს RDP პორტებს სიის მესამე დიაპაზონიდან პრობლემების თავიდან ასაცილებლად. თუმცა, როგორც სპეციალისტები, ასევე ექსპერტები გირჩევენ ამ მნიშვნელობების გამოყენებას პარამეტრებში, რადგან ისინი შესაფერისია ამოცანების უმეტესობისთვის.

რაც შეეხება ამ კონკრეტულ პროცედურას, ის ძირითადად გამოიყენება მხოლოდ Wi-Fi კავშირის შემთხვევაში. როგორც უკვე ხედავთ, ნორმალური სადენიანი კავშირით ეს არ არის საჭირო: უბრალოდ შეცვალეთ რეესტრის გასაღებების მნიშვნელობები და დაამატეთ პორტის წესები firewall-ში.

RDP - დისტანციური დესკტოპის პროტოკოლი

პირველ რიგში, აქ ვისაუბრებთ StandAlone სერვერზე. ანუ ცალკე სერვერზე. და არა დომენის კონტროლერებისა და კორპორატიული ქსელების შესახებ. (აქ საჭიროა მაღალკვალიფიციური სპეციალისტები)

სიტუაცია, როდესაც იდეა მოგივიდა თავში და გადაწყვიტეთ მისი რეალიზება. და მის განსახორციელებლად, თქვენ უნდა გქონდეთ სერვერი, რომელსაც ქირაობთ გარკვეულ მონაცემთა ცენტრში.

თქვენ აირჩიეთ შესაბამისი ტარიფი, გადაიხადეთ თანხა და ახლა უკვე გაქვთ სერვერი, რომელზეც დაინსტალირებულია თქვენთვის საჭირო პროგრამა. უმეტეს შემთხვევაში, Windows 2003 სერვერი საკმარისია ასეთი საპილოტე პროექტებისთვის. საკმაოდ იაფი და ეფექტური.

ტექნიკური მხარდაჭერა მოგცემთ IP მისამართს, შესვლას და პაროლს RDP წვდომისთვის და თქვენ იწყებთ თქვენს მოგზაურობას სავსე... კარგად, ზოგადად - ეს არც ისე ბევრია.

ნაგულისხმევად, შეგვიძლია ვთქვათ, რომ Windows-ში ეს სერვისი კონფიგურირებულია მომხმარებლისთვის უამრავ უბედურებასა და პრობლემაზე.

თუმცა, რა თქმა უნდა, ის თავისთავად მუშაობს და თავის ფუნქციას შესანიშნავად ასრულებს. მაგრამ დროთა განმავლობაში, (ზოგჯერ შეიძლება ძალიან გვიან იყოს) დისტანციური სერვერის უყურადღებო მფლობელი შეშინდება იმის გაგებით, თუ რა ხდება სინამდვილეში მის სისტემაში და რა დგას სისხლისმსმელი ხალხის ბრბო მისი ციხესიმაგრის კედლებთან.

ეს იგივეა, რომ გამორთოთ ინფრაწითელი ფილტრი DVR-ზე და მოულოდნელად დაიწყოთ ვიდეო წყაროების ნახვა - საგზაო პოლიციის კამერები ფოტო ჩაწერით და სიგნალები ტელევიზორის დისტანციური მართვის საშუალებით.

იწყებ დანახვას და მერე, ალბათ, გაიგებ.

ერთის მხრივ, პროგრამული უზრუნველყოფის შემქმნელები ამტკიცებენ, რომ ისინი ქმნიან თავიანთ სისტემებს საშუალო ადამიანისთვის, და თქვენ იწყებთ ამის დაჯერებას.

მაგრამ მეორეს მხრივ, იგივე დეველოპერები ვარაუდობენ, რომ მხოლოდ სერტიფიცირებულ სპეციალისტს შეუძლია კლავიატურა. ასე რომ, სერთიფიკატი არის ამ წლიდან.

ასეთია პარადოქსი.

ნება მომეცით გითხრათ, როგორ გამოიყურება სინამდვილეში.

სინამდვილეში, ჰაკერების ლაშქარი, ფორუმებზე ათეული ხაზის წაკითხვის შემდეგ, ჩამოტვირთავს სერვერების მზა სიებს ღია RDP პორტით. და დაიწყებენ შენს მანქანაში შეჭრას. ზოგი ამას აკეთებს ხელით (მაგრამ ეს იშვიათია), მაგრამ ძირითადად სხვადასხვა პროგრამით, უხეში ძალის ლექსიკონებით: შესვლა - პაროლი. და არავინ ზღუდავს მათ არაფერში. იქ ხანდახან ცახცახებიც კი არიან.

უფრო მეტიც, მე ვუყურებ ჟურნალებს და ვხედავ, რომ უმეტესწილად ეს იგივე ლექსიკონებია.

და თქვენი სერვერი იძულებულია უპასუხოს. და არ იცი. და თქვენ არ გესმით, რატომ არის დაბალი თქვენი შესრულება, რატომ სჭირდება მოთხოვნების შესრულებას ამდენი დრო.

დიდ რამეებზე ფიქრობ. სტრატეგიულად, ფუნქციონალურობის შესახებ. და აქ არის რაღაც გაუგებარი მუხრუჭები.

ამიტომ დაიწყებთ მეხსიერების ოპტიმიზაციას, დროებითი ცვლადების წაშლას, დისკების დეფრაგმენტაციას და ა.შ.

და შესაძლოა უფრო ახლოსაც კი გადახედოთ მოვლენების ჩანართს მართვის სნეპში.

მაგრამ გარწმუნებთ, რომ მიზეზს იქ ვერ ნახავთ! რადგან არასწორი შესვლისა და პაროლის შეყვანის მცდელობები იქ არ არის ნაჩვენები. შესაძლოა, სხვა ადამიანებსაც ეკამათოთ, რომ ისინი არ გატეხენ იმიტომ, რომ ეშინიათ ან პატივს სცემენ.

არა. გარწმუნებთ, დეველოპერები სწორედ ასეთი სასაცილო ბიჭები არიან. და თავდაპირველად ისინი სასწორს ოდნავ უხვევენ სიბნელისკენ. ისინი ამბობენ, რომ თუ ეს მოვლენები გამოჩნდება, სერვერზე დატვირთვა უფრო მაღალი იქნებოდა.

მაგრამ, უბრალოდ გაითვალისწინეთ, რომ პირველი, რაც ყველამ უნდა გააკეთოს, არის ამ ჩვენების ჩართვა. თუმცა, რა თქმა უნდა, არსებობს გარკვეული ტექნოლოგიური სისტემები გარე სამყაროსგან სრულიად დახურული, სადაც არავინ არასდროს არაფერს ჰკლავს. მაგრამ სწორედ ასეთი სისტემები ემსახურება პროფესიონალთა მთელ გუნდს.

მაშ ასე, დავიწყოთ ამ სიტუაციის გამოსწორებით და სისტემის ნორმალურ სამუშაო მდგომარეობაში მოყვანა.

რას გავაკეთებთ:

- ჩვენ შევზღუდავთ დაშვებულ ერთდროულად ღია სესიების რაოდენობას.

(თუ თქვენ თავად მართავთ თქვენს დისტანციურ სერვერს, რატომ გჭირდებათ ვინმე სხვას, რომ მართოს სერვერი ერთდროულად თქვენთან ერთად?

თუმცა, შეიძლება დაგჭირდეთ კიდევ ერთი - მაგალითად, ტექნიკური მხარდაჭერისთვის. და რატომ მეტი?) - და აანთეთ შუქი. ანუ, ჩვენ მივცემთ სისტემას უფლებას აჩვენოს შესვლის წარუმატებელი მცდელობები "მოვლენები" სნეპ-ინში.

და აქ გაგიკვირდებათ. - ჩვენ ავკრძალავთ სერვერზე წვდომას 3000-ზე მეტი IP მისამართიდან, რომლებიც, მკაცრად რომ ვთქვათ, სხვა არაფერს აკეთებენ, გარდა იმისა, რომ უქმნიან პრობლემებს ხალხს. შავი სიის იმპორტი.

თუ თქვენ, უსასრულოდ, გააკეთეთ მოთხოვნა ქსელში RDP-ის დაყენების შესახებ, თქვენ წააწყდებით უამრავ რჩევას (და დიდი ხნის განმავლობაში მე თვითონ დარწმუნებული ვიყავი, რომ ისინი ძალიან ეფექტური იყო, სანამ არ გადავწყვიტე ექსპერიმენტის ჩატარება )

- შეზღუდეთ შესვლის წარუმატებელი მცდელობების რაოდენობა.

(თუ არ ხართ მთვრალი, მაშინ 3 ჯერ საკმარისია, რომ გაიგოთ, რომ კლავიატურა არასწორ ენაზეა და არასწორ რეესტრშია.) - შეზღუდეთ დრო ამ 3 მცდელობისთვის.

(შეგიძლიათ გააკეთოთ კვირაში 3-ჯერ, ან შეგიძლიათ გააკეთოთ 3-ჯერ წამში და ასევე მრავალძაფიანი. და ამიტომ, რადგან არცერთი მაგარი ჰაკერი არ ურტყამს კლავიატურას ერთი თითით დიდი ხნის განმავლობაში ასოს არჩევისას, იქ არის ღირსეული ტრაფიკი, რომელიც 10 წუთში, რომელიც დეველოპერებმა დაადგინეს, ექნება დრო, რომ დაალაგოს რამდენიმე ასეული, რამდენიმე ათასი კომბინაცია.) - დანიშნეთ შესვლის დაბლოკვის დრო, თუ ნასვამი ხართ, ან თუ არ ხართ.

(ნაგულისხმევი არის 3 წუთი, რაც არავის გააღიზიანებს. მოდით დავაყენოთ ის ნახევარ საათზე. დაე, დაიღალონ ლოდინით.)

ვაღიარებ, ძალიან გამიხარდა, როცა ასეთი სტატიები ვიპოვე და მაშინვე ყველაფერი სწორად გავაკეთე. დარწმუნებული ვიყავი, რომ ახლა შემეძლო თავად პროექტზე ფოკუსირება და უსაფრთხოებაზე ძალიან არ ვიდარდო.

როგორ იყო ათიათასობით მცდელობა დღის განმავლობაში. (და მთელი დღე მონიტორზე თავით არ ვჯდები, მაგრამ დღეში ერთხელ შევდივარ ჩემი აპლიკაციების ფუნქციონალურობის შესამოწმებლად) ასე რჩება.

და მე მაინც ვერ გავიგე, როგორ შეიძლებოდა ეს მომხდარიყო, ამიტომ ვხედავ, რომ კონფიგურირებული მაქვს 3 მცდელობა და შემდეგ დავბლოკე 30 წუთის განმავლობაში. და ეს ბოტი უკვე ექვსი საათია დაკავებულია, დაუღალავად ახარისხებს შესვლებს „ადმინისტრატორიდან“ „ფერაპონტამდე“.

მაგრამ ყველაფერი არ იყო დასვენება. შემდეგ კი - ყველაფერი დავაყენე, ასე უნდა იმუშაოს!

ერთხელ, RAID მასივის გაუმართაობის გამო მომიწია ჩემი ერთ-ერთი პროექტის გადატანა ერთი სერვერიდან მეორეზე. და ძველი სერვერი გარკვეული პერიოდის განმავლობაში იყო ჩემთვის ხელმისაწვდომი, მაგრამ მასზე შიშის გარეშე შემეძლო საშიში და არც ისე საშიში ექსპერიმენტების ჩატარება. ამიტომ გადავწყვიტე გადამემოწმებინა.

ამისათვის რამდენიმე წუთის განმავლობაში ვცდილობდი შესვლას არასწორი პაროლით, იმის მოლოდინში, რომ ავტორიზაციის სისტემა დამიბლოკავდა. ფიგურები. Არაფერი მომხდარა.

რამდენიმე დღე გავატარე ამ პრობლემის უფრო დეტალურად შესწავლაზე. ჩავუღრმავდი სახელმძღვანელოებს და მწირ კომენტარებს. ფორუმებზე ყველა ირწმუნება, რომ ეს მეთოდი სუპერ ეფექტურია.

და აი რას გეტყვი ახლა:

- ჯერ ერთი, ეს მეთოდი მუშაობს მხოლოდ დომენის კონტროლერის ქვეშ (თქვენ არ იცით რა არის? იფურთხით, არ გჭირდებათ ეს) და დამოუკიდებელი სერვერისთვის საჭიროა ჩაეფლო სპეციალურ ცოდნაში და ისწავლო შელოცვები.

- მეორეც, გამოდის და, როგორც ჩანს, ბევრი შეცდომით და გულუბრყვილოდ სხვაგვარად ვარაუდობს (როგორც მე ვარ), რომ როდესაც ასეთი მექანიზმი ამოქმედდება, ის, ვინც შეეცდება, დაიბლოკება.

არა - უბრალოდ არა ის. და დაბლოკილი იქნები!

დიახ - ეს არის თქვენი ანგარიში, რომელიც დაიბლოკება იმ დროისთვის, როდესაც დარეგისტრირდით. და თქვენ თვითონ ვერასოდეს შეძლებთ საკუთარ სერვერზე შესვლას!

როცა სახლიდან გავდივარ და კარს ვკეტავ, საკეტს ვამტვრევ. ბებოს საზიზღრად ყურებს მოვიყინავ.

მაგრამ ვფიქრობ, რომ ასეთ ილუზიებთან განშორება ღირდა რამდენიმე დღის ტანჯვა.

ჩვენ დავასრულეთ პრეამბულა. მოდი საქმეს მივუდგეთ.

1. ჩვენ შევზღუდავთ დაშვებულ ერთდროულად ღია სესიების რაოდენობას.

იპოვეთ და გახსენით „ტერმინალის სერვისების კონფიგურაცია“ სნეპ-ინ:

ამ სნეპ-ინში აირჩიეთ და გახსენით RDP-Tcp „თვისებები“ ჩანართი, სადაც ჩვენ შევზღუდავთ „Msximum Connections“ 2x-მდე, ყველა ქსელური ადაპტერისთვის.

დააწკაპუნეთ OK. ახლა თქვენთან ერთად შესვლა მხოლოდ ერთ ადამიანს შეუძლია. შენს გარეშე კი ყველას, ვისაც უნდა, მოუწევს ორ რიგში დგომა.

რიგზე დადექით - ძუების შვილებო!

2. ჩართეთ შესვლის წარუმატებელი მცდელობების ჩვენება „მოვლენები“ სნეპ-ინში.

იპოვეთ და გახსენით „ადგილობრივი უსაფრთხოების პარამეტრები“ და მასში – განყოფილება: „აუდიტის პოლიტიკა“:

და შეცვალეთ ყველა "აუდიტის" ჩანაწერის ქონების მნიშვნელობები - როგორც ნაჩვენებია ეკრანის სურათზე. ამის შემდეგ თქვენ დაგჭირდებათ გადატვირთვა, რომ ცვლილებები ძალაში შევიდეს.

შეგიძლიათ დაელოდოთ და რამდენიმე საათის შემდეგ გადახედოთ ახლანდელ რეალურ სურათს, რათა გაიგოთ, როგორი სამყაროში ვცხოვრობთ და ვინ არის რეალურად ჩვენს გარშემო.

3. ჩვენ უარვყოფთ სერვერზე წვდომას 100% მავნე IP მისამართებიდან. შავი სიის იმპორტი.

აქ თქვენ გაქვთ 2 ვარიანტი:

- სწრაფი და ყველაფერი ერთდროულად.

- სახელმძღვანელო, იმის გაგებით, თუ რას აკეთებთ.

სწრაფი გზა.

ამის შემდეგ, თქვენ უნდა მიიღოთ მსგავსი რამ:

სახელმძღვანელო მეთოდი, გაგებით.

- პირველ რიგში, თქვენ უნდა შექმნათ დამატებითი პოლიტიკა. გახსენით "ადგილობრივი უსაფრთხოების პარამეტრები" snap-in.

- აირჩიეთ განყოფილება „IP უსაფრთხოების პოლიტიკა ლოკალურ კომპიუტერზე“ და დააწკაპუნეთ მარჯვენა ღილაკით: „შექმენით IP უსაფრთხოების პოლიტიკა...“ და გაუშვით კონფიგურაციის ოსტატი.

- თქვენ მოიფიქრეთ სახელი ახალი წესისთვის. მაგალითად: "IP-ის დაბლოკვა".

- შემდეგ დააწკაპუნეთ ყველა კითხვაზე და ბოლოს გექნებათ პოლიტიკის თვისებების რედაქტირების ფორმა.

- დაამატეთ ახალი წესი. დააწკაპუნეთ. და თუ მონიშნულია Wizard ველი, მაშინ სხვა ოსტატი ამოქმედდება, რომლის კითხვებზე პასუხის გაცემაა საჭირო.

- გვირაბის ბოლო წერტილი. დააწკაპუნეთ

- ქსელის ტიპი. "ყველა ქსელის კავშირი" უკვე არსებობს. დააწკაპუნეთ

- IP ფილტრების სია.

დაამატეთ ახალი ფილტრი. დააწკაპუნეთ და გამოიტანეთ მნიშვნელოვანი სახელი.

მაგალითად: Block brute forcing IP.

მისი სია ისევ ცარიელია. ჩვენ ვინახავთ როგორც არის.

დისტანციური დესკტოპის სერვისები (RDS) Windows Server 2008 R2-ში არ არის მხოლოდ მისი წინამორბედის, Terminal Services-ის რებრენდინგი. ახალი ფუნქციები, რომელთაგან ზოგიერთი გამოჩნდა Windows Server 2008-ში, როგორიცაა RemoteApp, RD Gateway და RD Virtualization Host, შესაძლებელს ხდის მარტივად და მოხერხებულად განლაგდეს და ფუნქციონირებდეს როგორც ინდივიდუალური მომხმარებლის აპლიკაციების, ისე მთელი სამუშაო კომპიუტერის RDS და VDI გადაწყვეტილებებს, ასევე ფუნქციონალურობას და კომფორტი არ არის უარესი, ვიდრე Citrix გადაწყვეტილებები ან კომპლექსები სხვა მოვაჭრეებისგან.

რაც შეეხება დისტანციური დესკტოპის სერვისების უსაფრთხოებას? Microsoft-მა მნიშვნელოვნად განაახლა და გააძლიერა ამ სერვისის უსაფრთხოება. ამ სტატიაში ვისაუბრებთ RDS უსაფრთხოების მექანიზმებზე, ტერმინალის სერვისების უსაფრთხოების უზრუნველყოფას ჯგუფური პოლიტიკის გამოყენებით და RDS გადაწყვეტილებების უსაფრთხოების უზრუნველყოფის პრაქტიკულ ასპექტებზე.

რა არის ახალი R2-ში

თუ თქვენ მუშაობდით Terminal Services-ის ვერსიებთან Windows Server 2003-სა და Windows Server 2008-ში, მაშინ ალბათ გახსოვთ, რომ Windows 2008-მა შემოიღო რიგი ახალი ფუნქციები, როგორიცაა (დაკავშირება ბრაუზერის საშუალებით), (ტერმინალის სერვისებზე წვდომა ინტერნეტით), (გამოქვეყნება). ინდივიდუალური აპლიკაციები RDP-ის საშუალებით) და სერვისი (ჩატვირთვის დაბალანსების უზრუნველყოფა).

Windows Server 2008 R2-მა შემოიღო შემდეგი ფუნქციები:

- დისტანციური დესკტოპის ვირტუალიზაცია VDI გადაწყვეტილებებისთვის

- RDS პროვაიდერი PowerShell-ისთვის (ადმინისტრატორს ახლა შეუძლია მართოს RDS კონფიგურაცია და მართვა ბრძანების ხაზიდან ან სკრიპტების გამოყენებით)

- დისტანციური დესკტოპის IP ვირტუალიზაცია, რომელიც საშუალებას გაძლევთ მინიჭოთ IP მისამართები კავშირებს სესიის ან აპლიკაციის პარამეტრებზე დაყრდნობით

- RDP პროტოკოლისა და Remote Desktop Connection (RDC) კლიენტის ახალი ვერსია - v. 7.0

- CPU რესურსების მართვა CPU რესურსების დინამიურად განაწილებისთვის აქტიური სესიების რაოდენობის მიხედვით

- თავსებადობა Windows Installer-თან, რომელიც საშუალებას გაძლევთ დააინსტალიროთ პროგრამები მომხმარებლის მხრიდან აპლიკაციის პარამეტრების შემდგომი კონფიგურაციის შესაძლებლობით.

- კლიენტის მხრიდან მხარდაჭერა 16-მდე მონიტორისთვის.

გარდა ამისა, გაუმჯობესდა ვიდეო და აუდიო მუშაობის ფუნქციები და Windows Aero ტექნოლოგიის სრული მხარდაჭერა (გაითვალისწინეთ, რომ Aero არ არის მხარდაჭერილი მრავალ მონიტორის რეჟიმში).

ბუნებრივია, RDS უსაფრთხოების საკითხები განსხვავდება გადაწყვეტის მიხედვით. მაგალითად, თუ თქვენ აქვეყნებთ დესკტოპს მომხმარებლებს, რომლებიც უკავშირდებიან ინტერნეტით ან იყენებენ ბრაუზერს, მაშინ უსაფრთხოების საკითხი წარმოიქმნება ბევრად უფრო მწვავედ, ვიდრე სტანდარტული გადაწყვეტის შემთხვევაში, სადაც კლიენტები უკავშირდებიან RDC კლიენტის გამოყენებით ადგილობრივ LAN-ზე.

ქსელის დონის ავტორიზაცია

მეტი უსაფრთხოების უზრუნველსაყოფად, ქსელის დონის ავთენტიფიკაცია (NLA) უნდა იყოს ჩართული ყველა კავშირისთვის. NLA მოითხოვს მომხმარებლის შესვლას RD Session Host სერვერზე სესიის შექმნამდეც კი. ეს მექანიზმი საშუალებას გაძლევთ დაიცვათ სერვერი არასაჭირო სესიების დამუშავებისგან, რომლებიც შეიძლება გენერირებული იყოს თავდამსხმელების ან ბოტის პროგრამების მიერ. იმისათვის, რომ ისარგებლოს NLA-ით, კლიენტის ოპერაციულმა სისტემამ უნდა უზრუნველყოს Credential Security Support Provider (CredSSP) პროტოკოლი, რაც ნიშნავს Windows XP SP3 () და უფრო მაღალი, ასევე RDP კლიენტი 6.0 ან უფრო მაღალი.

თქვენ შეგიძლიათ დააკონფიგურიროთ NLA RD Session სერვერზე ადმინისტრაციული ხელსაწყოების გახსნით -> დისტანციური დესკტოპის სერვისები -> დესკტოპის სესიის მასპინძლის კონფიგურაციის კონსოლის გახსნით.

- დააწკაპუნეთ მარჯვენა ღილაკით კავშირზე

- აირჩიეთ თვისებები

- გადადით ზოგადი ჩანართზე

- შეამოწმეთ ოფცია „დაუშვათ კავშირები მხოლოდ კომპიუტერებიდან, რომლებიც მუშაობენ დისტანციური სამუშაო მაგიდაზე, ქსელის დონის ავთენტიფიკაციით“

- დააწკაპუნეთ OK.

სატრანსპორტო ფენის უსაფრთხოება (TLS)

RDS სესიას შეუძლია გამოიყენოს უსაფრთხოების სამი მექანიზმიდან ერთ-ერთი კლიენტებსა და RDS Session Host სერვერს შორის კავშირის დასაცავად:

- RDP უსაფრთხოების ფენა– გამოიყენება RDP პროტოკოლის ჩაშენებული დაშიფვრა, რაც ნაკლებად უსაფრთხოა.

- მოლაპარაკება– TLS 1.0 (SSL) დაშიფვრა გამოყენებული იქნება კლიენტის მიერ მხარდაჭერის შემთხვევაში, თუ კლიენტი მხარს არ უჭერს მას, გამოყენებული იქნება RDP უსაფრთხოების ნორმალური დონე.

- SSL– TLS 1. დაშიფვრა გამოყენებული იქნება სერვერის ავთენტიფიკაციისა და კლიენტსა და სერვერს შორის გადაცემული მონაცემების დაშიფვრისთვის. ეს არის ყველაზე უსაფრთხო რეჟიმი.

უსაფრთხოების მაღალი დონის უზრუნველსაყოფად, თქვენ უნდა გამოიყენოთ SSL/TLS დაშიფვრა. ამ მიზნებისათვის, თქვენ უნდა გქონდეთ ციფრული სერთიფიკატი, რომელიც შეიძლება იყოს ხელმოწერილი ან გაცემული CA-ს მიერ (რაც სასურველია).

უსაფრთხოების დონის გარდა, შეგიძლიათ აირჩიოთ კავშირის დაშიფვრის დონე. დაშიფვრის შემდეგი ტიპები ხელმისაწვდომია:

- დაბალი– კლიენტიდან სერვერზე გაგზავნილი მონაცემებისთვის გამოიყენება 56-ბიტიანი დაშიფვრა. სერვერიდან კლიენტზე გადაცემული მონაცემები არ არის დაშიფრული.

- კლიენტთან თავსებადი– ამ ტიპის დაშიფვრა გამოიყენება ნაგულისხმევად. ამ შემთხვევაში, კლიენტსა და სერვერს შორის მთელი ტრაფიკი დაშიფრულია გასაღების მაქსიმალური სიგრძით, რომელსაც კლიენტი უჭერს მხარს.

- მაღალი- კლიენტსა და სერვერს შორის ორივე მიმართულებით გადაცემული ყველა მონაცემი დაშიფრულია 128-ბიტიანი გასაღებით

- FIPS თავსებადი– კლიენტსა და სერვერს შორის ორივე მიმართულებით გადაცემული ყველა მონაცემი დაშიფრულია FIPS 140-1 მეთოდით.

აღსანიშნავია, რომ თუ გამოიყენება დაშიფვრის მაღალი ან FIPS შესაბამისი დონეები, მაშინ ყველა კლიენტი, რომელიც არ უჭერს მხარს ამ ტიპის დაშიფვრას, ვერ შეძლებს სერვერთან დაკავშირებას.

თქვენ შეგიძლიათ დააკონფიგურიროთ სერვერის ავთენტიფიკაციის ტიპი და დაშიფვრის დონე შემდეგნაირად:

- RD Session Host სერვერზე გახსენით Remote Desktop Session Host-ის კონფიგურაციის ფანჯარა და გადადით თვისებების ფანჯარაში.

- ზოგადი ჩანართზე აირჩიეთ უსაფრთხოების საჭირო დონე და დაშიფვრის ტიპი ჩამოსაშლელი მენიუდან.

- დააწკაპუნეთ OK.

ჯგუფის პოლიტიკა

არსებობს ჯგუფური პოლიტიკის რამდენიმე ვარიანტი Windows Server 2008 R2-ში RDS პარამეტრების კონფიგურაციისთვის. ყველა მათგანი განთავსებულია განყოფილებაში Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services (სურათზე ნაჩვენებია Group Policy Management Console-ის ეკრანის სურათი).

როგორც ხედავთ, არსებობს ლიცენზირების მართვის პოლიტიკა, RDC კლიენტის კონფიგურაციის პოლიტიკა და თავად RD Session Host სერვერი. RD Session Host უსაფრთხოების პოლიტიკა მოიცავს:

- დააყენეთ კლიენტთან კავშირის დაშიფვრის დონე:პოლიტიკა გამოიყენება დაშიფვრის დონის გასაკონტროლებლად. თუ ჩართულია, ყველა კავშირმა უნდა გამოიყენოს მითითებული დაშიფვრის დონე (ნაგულისხმევი არის მაღალი).

- ყოველთვისᲡწრაფიამისთვისპაროლისაფუძველზეკავშირი: ეს პოლიტიკა გამოიყენება იმ შემთხვევაში, თუ საჭიროა ყოველთვის მოითხოვოთ მომხმარებლის პაროლი RD სესიასთან დაკავშირებისას, მაშინაც კი, თუ პაროლი შეყვანილია RDC კლიენტში. ნაგულისხმევად, მომხმარებლებს შეუძლიათ ავტომატურად შევიდნენ სესიაში, თუ მათ აქვთ პაროლი RDC კლიენტში.

- მოითხოვსუსაფრთხოRPCᲙომუნიკაცია: — როდესაც პოლიტიკა ჩართულია, კლიენტებისგან მხოლოდ ავტორიზებული და დაშიფრული მოთხოვნებია დაშვებული.

- მოითხოვსგამოყენებადანᲙონკრეტულიუსაფრთხოებაᲤენაამისთვისდისტანციური (RDP) კავშირები: როდესაც პოლიტიკა ჩართულია, კლიენტსა და ტერმინალის სერვერს შორის ყველა კავშირი უნდა გამოიყენოს აქ მითითებული უსაფრთხოების დონე (RDP, Negotiate ან SSL/TLS)

- Კეთებაარადაშვებაადგილობრივიადმინისტრატორებირომმორგებანებართვები: პოლიტიკა გათიშავს ადმინისტრატორებს RD Session Host-ის უსაფრთხოების პარამეტრების კონფიგურაციის შესაძლებლობას.

- მოითხოვეთ მომხმარებლის ავტორიზაცია დისტანციური კავშირებისთვის ქსელის დონის ავთენტიფიკაციის გამოყენებით:პოლიტიკა მოიცავს NLA მოთხოვნას ტერმინალის სერვერთან ყველა კავშირისთვის (კლიენტები NLA მხარდაჭერის გარეშე ვერ შეძლებენ დაკავშირებას).

RDC კლიენტის პარამეტრები განთავსებულია ქვეგანყოფილებაში დისტანციურისამუშაო მაგიდაკავშირიკლიენტი:

- Კეთებაარადაუშვასპაროლებირომიყოსგადაარჩინა: პოლიტიკა კრძალავს პაროლების შენახვას RDC კლიენტში, ოფცია „პაროლის შენახვა“ მიუწვდომელია, ყველა ადრე შენახული პაროლი წაიშლება.

- დააკონკრეტეთSHA1 ცერა ანაბეჭდებიდანსერთიფიკატებიწარმოადგენსსანდო.rdpგამომცემლები: ეს პოლიტიკა საშუალებას გაძლევთ შექმნათ SHA1 სერთიფიკატის თითის ანაბეჭდების სია და თუ სერთიფიკატი ემთხვევა ამ სიაში ცერის ანაბეჭდს, ის ითვლება სანდო.

- Სწრაფიამისთვისრწმუნებათა სიგელებიonTheკლიენტიკომპიუტერი: პოლიტიკა საშუალებას გაძლევთ მოითხოვოთ მომხმარებლის სერთიფიკატები კლიენტის კომპიუტერზე და არა RD Session სერვერზე.

RD ვებ წვდომა

მომხმარებლებს კომპიუტერებზე, რომლებსაც არ აქვთ დაინსტალირებული RDC კლიენტი, შეუძლიათ გამოქვეყნებულ აპლიკაციებზე წვდომა ვებ ბრაუზერის გამოყენებით. ამისათვის მომხმარებელმა უნდა გახსნას URL ბრაუზერში, სადაც გამოქვეყნებულია RDS რესურსები. RD ვებ წვდომის სერვერი არის RD სერვერის ცალკეული როლი და ჩვეულებრივ განთავსებულია სპეციალურ სერვერზე.

RD Web Access სერვერის ვებ ინტერფეისი დაფუძნებულია SSL-ის გამოყენებაზე და მომხმარებლებს შეუძლიათ მასში შესვლა თავიანთი სერთიფიკატების გამოყენებით. ავტორიზებული მომხმარებლები ხედავენ მხოლოდ გამოქვეყნებული პროგრამების სიას (RemoteApp), რომლებზეც მათ აქვთ წვდომა.

ვებ წვდომის სერვერი იყენებს X.509 სერთიფიკატს დაშიფვრისთვის. ნაგულისხმევი არის თვით ხელმოწერილი სერტიფიკატი.

RDP ქსელის ფენის უსაფრთხოებით (SSL), სამწუხაროდ, ფართოდ არ გამოიყენება სისტემის ადმინისტრატორებს შორის, რომლებიც ამჯობინებენ ტერმინალის კავშირების დაცვას სხვა გზით. ეს შეიძლება იყოს მეთოდის აშკარა სირთულის გამო, მაგრამ ეს ასე არ არის, ამ მასალაში განვიხილავთ, თუ როგორ უნდა მოაწყოთ ასეთი დაცვა მარტივად და უპრობლემოდ.

რა სარგებელს გვაძლევს RDP-ის დაცვა SSL-ით? პირველ რიგში, ძლიერი არხის დაშიფვრა, სერვერის ავთენტიფიკაცია სერთიფიკატზე დაფუძნებული და მომხმარებლის ავტორიზაცია ქსელის დონეზე. ეს უკანასკნელი ფუნქცია ხელმისაწვდომია Windows Server 2008-დან დაწყებული. ქსელის დონის ავტორიზაცია აუმჯობესებს ტერმინალის სერვერის უსაფრთხოებას სესიის დაწყებამდე ავტორიზაციის დაშვებით.

ქსელის დონის ავთენტიფიკაცია ხორციელდება დისტანციურ სამუშაო მაგიდასთან დაკავშირებამდე და შესვლის ეკრანის ჩვენებამდე, ეს ამცირებს დატვირთვას სერვერზე და მნიშვნელოვნად ზრდის მის დაცვას თავდამსხმელებისგან და მავნე პროგრამებისგან, ასევე ამცირებს სერვისის შეტევების უარყოფის ალბათობას.

იმისათვის, რომ სრულად ისარგებლოთ RDP-ით SSL-თან შედარებით, კლიენტის კომპიუტერებზე უნდა იყოს გაშვებული Windows XP SP3, Windows Vista ან Windows 7 და გამოიყენონ RDP კლიენტის ვერსია 6.0 ან უფრო ახალი.

Windows Server 2003 SP1 და უფრო ახალი ვერსიის გამოყენებისას ხელმისაწვდომი იქნება არხის დაშიფვრა SSL (TLS 1.0) და სერვერის ავთენტიფიკაცია კლიენტის კომპიუტერებს უნდა ჰქონდეთ RDP კლიენტის ვერსია 5.2 ან უფრო ახალი.

ჩვენს სტატიაში განვიხილავთ Windows Server 2008 R2-ზე დაფუძნებული ტერმინალის სერვერის დაყენებას, თუმცა ყველაფერი ნათქვამი იქნება Windows Server 2003-ისთვისაც (გამოკლებული ფუნქციების გამოკლებით).

ამ გადაწყვეტის წარმატებით განსახორციელებლად, თქვენს ქსელს უნდა ჰქონდეს მოქმედი სერტიფიცირების ორგანო, რომლის კონფიგურაციაც განვიხილეთ. იმისათვის, რომ ენდოთ ამ CA-ს მიერ ტერმინალის სერვერზე გაცემულ სერთიფიკატებს, თქვენ უნდა დააინსტალიროთ CA სერთიფიკატი (ან სერტიფიკატების ქსელი) მაღაზიაში.

შემდეგ თქვენ უნდა მოითხოვოთ სერვერის ავთენტურობის სერტიფიკატი შემდეგი პარამეტრებით:

სახელი - ტერმინალის სერვერის სრული სახელი (მაგ. server.domain.com თუ სერვერი domain.com დომენის ნაწილია)

- Სერტიფიკატის ტიპი - სერვერის ავთენტიფიკაციის სერთიფიკატი

- დააყენეთ ვარიანტი შექმენით ახალი გასაღებების ნაკრები

- CSP- Microsoft RSA SChannel კრიპტოგრაფიული პროვაიდერი.

- შეამოწმეთ ყუთი მონიშნეთ გასაღები, როგორც ექსპორტირებადი.

- საწარმოს CA-სთვის აირჩიეთ მოსანიშნი ველი გამოიყენეთ კომპიუტერის ადგილობრივი მეხსიერება სერტიფიკატის მისაღებად. (ეს ვარიანტი არ არის ხელმისაწვდომი დამოუკიდებელ CA-ში.)

გაუგზავნეთ მოთხოვნა სერტიფიკატის ორგანოს და დააინსტალირეთ გაცემული სერტიფიკატი. ეს სერტიფიკატი უნდა იყოს დაინსტალირებული კომპიუტერის ლოკალურ საცავში, წინააღმდეგ შემთხვევაში ის ვერ გამოიყენებს Terminal Services-ს. ამის შესამოწმებლად, მოდით გავუშვათ კონსოლი MMC (დაწყება - გაშვება - mmc) და დაამატეთ აღჭურვილობა სერთიფიკატები(ფაილი - დაამატეთ ან წაშალეთ snap-in) კომპიუტერის ანგარიშისთვის.

კონსოლის root-ზე აირჩიეთ დაწკაპუნებით ნახვა - ოფციებიდა დააყენეთ ნახვის რეჟიმი სერთიფიკატების ორგანიზება მიზნის მიხედვით. გაცემული სერტიფიკატი უნდა იყოს ჯგუფში სერვერის ავთენტიფიკაცია.

თუ თქვენ მიიღეთ სერთიფიკატი იზოლირებული (დამოუკიდებელი) CA-ს გამოყენებით (ქსელს არ აქვს დომენის სტრუქტურა), მაშინ ის ნაგულისხმევად დაინსტალირდება მომხმარებლის ანგარიშის მაღაზიაში და მოგიწევთ რამდენიმე დამატებითი ნაბიჯის შესრულება.

გახსენით Internet Explorer - ინტერნეტის ოფციები - შინაარსი - სერთიფიკატები, გაცემული სერტიფიკატი უნდა დამონტაჟდეს მაღაზიაში პირადი.

ექსპორტი. ექსპორტის დროს მიუთითეთ შემდეგი პარამეტრები:

- დიახ, პირადი გასაღების ექსპორტი

- ამოიღეთ პირადი გასაღები წარმატებული ექსპორტის შემდეგ

შემდეგ წაშალეთ სერთიფიკატი ამ მაღაზიიდან. სნეპში სერთიფიკატები (ადგილობრივი კომპიუტერი)აირჩიეთ განყოფილება სერვერის ავთენტიფიკაცია, დააწკაპუნეთ მასზე მარჯვენა ღილაკით ყველა დავალება - იმპორტიდა შემოიტანეთ სერთიფიკატი.

ახლა შიგნით ადმინისტრაცია - დისტანციური დესკტოპის სერვისებიგახსნა დისტანციური დესკტოპის სესიის ჰოსტის კონფიგურაცია(Windows Server 2003 ადმინისტრაციულ ინსტრუმენტებში - ტერმინალის სერვისების კონფიგურაცია).

აირჩიეთ საჭირო კავშირი და გახსენით მისი თვისებები. ბოლოში დააჭირეთ ღილაკს აირჩიეთდა აირჩიეთ წინა ეტაპზე მიღებული სერთიფიკატი (Windows Server 2003-ში ეს ფანჯარა ოდნავ განსხვავებულად გამოიყურება).

სერთიფიკატის არჩევის შემდეგ, მიუთითეთ დარჩენილი თვისებები:

სერთიფიკატის არჩევის შემდეგ, მიუთითეთ დარჩენილი თვისებები:

- უსაფრთხოების დონე SSL

- დაშიფვრის დონე მაღალიან FIPS-თავსებადი

- შეამოწმეთ ყუთი დაუშვით კავშირები მხოლოდ კომპიუტერიდან...(არ არის ხელმისაწვდომი Windows Server 2003-ზე)

შეინახეთ შეყვანილი პარამეტრები, ეს დაასრულებს სერვერის დაყენებას.

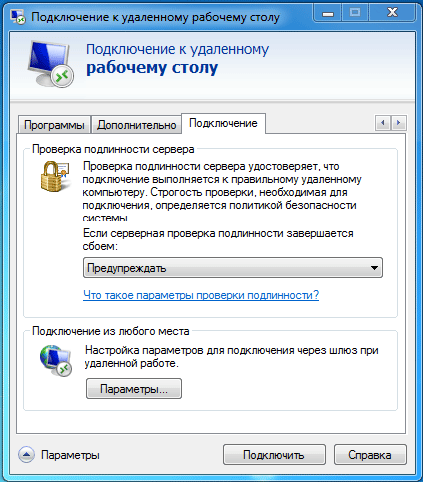

კლიენტის კომპიუტერზე შექმენით დისტანციური დესკტოპის კავშირი, გამოიყენეთ სერთიფიკატში მითითებული სრული სერვერის სახელი, როგორც მისამართი. გახსენით კავშირის თვისებები და გადადით ჩანართზე კავშირი - სერვერის ავთენტიფიკაციადაყენების ვარიანტი გააფრთხილე.

იმისათვის, რომ ამ კომპიუტერმა ენდოს ჩვენი სერტიფიცირების ორგანოს მიერ გაცემულ სერთიფიკატებს, არ დაგავიწყდეთ მასზე დააინსტალიროთ CA სერთიფიკატი საცავში. სანდო Root სერტიფიცირების ორგანოები.

იმისათვის, რომ ამ კომპიუტერმა ენდოს ჩვენი სერტიფიცირების ორგანოს მიერ გაცემულ სერთიფიკატებს, არ დაგავიწყდეთ მასზე დააინსტალიროთ CA სერთიფიკატი საცავში. სანდო Root სერტიფიცირების ორგანოები.

Windows 7-ში (RDP კლიენტის ვერსიის 7-ის გამოყენებისას), ეს სერტიფიკატი უნდა იყოს დაინსტალირებული საცავში კომპიუტერის ანგარიში, ამისათვის, შემოიტანეთ ის snap-in-ის მეშვეობით სერთიფიკატები (ადგილობრივი კომპიუტერი) MCC კონსოლში, ისევე, როგორც ეს გაკეთდა ზემოთ. წინააღმდეგ შემთხვევაში, კავშირი შეუძლებელი იქნება და მიიღებთ შემდეგ შეცდომას:

CA სერთიფიკატის დაინსტალირების შემდეგ, შეგიძლიათ სცადოთ დაკავშირება, გთხოვთ გაითვალისწინოთ, რომ RDP სესიის შექმნამდე მოგეთხოვებათ შეიყვანოთ მომხმარებლის სახელი და პაროლი. თუ კავშირი წარმატებულია, ყურადღება მიაქციეთ ფანჯრის სათაურში არსებულ ბოქლომს, რომელიც მიუთითებს SSL-ის მეშვეობით მუშაობაზე. მასზე დაწკაპუნებით შეგიძლიათ ნახოთ ინფორმაცია სერტიფიკატის შესახებ.

CA სერთიფიკატის დაინსტალირების შემდეგ, შეგიძლიათ სცადოთ დაკავშირება, გთხოვთ გაითვალისწინოთ, რომ RDP სესიის შექმნამდე მოგეთხოვებათ შეიყვანოთ მომხმარებლის სახელი და პაროლი. თუ კავშირი წარმატებულია, ყურადღება მიაქციეთ ფანჯრის სათაურში არსებულ ბოქლომს, რომელიც მიუთითებს SSL-ის მეშვეობით მუშაობაზე. მასზე დაწკაპუნებით შეგიძლიათ ნახოთ ინფორმაცია სერტიფიკატის შესახებ.

და ბოლოს, მალამოში წვეთი მალამო. Windows Terminal Services ვერ ამოწმებს კლიენტების დაკავშირების ავთენტურობას, ასე რომ, საჭიროების შემთხვევაში, უნდა გამოიყენოთ უსაფრთხოების დამატებითი მეთოდები, როგორიცაა SSH გვირაბი ან IPSec VPN.