Sigurno su mnogi od vas već čuli i vidjeli ovu kraticu - doslovno se prevodi kao Protokol udaljene radne površine (DaljinskiRadna površinaprotokol). Ako nekoga zanimaju tehničke zamršenosti rada ovog protokola na razini aplikacije, mogu pročitati literaturu, počevši od iste Wikipedije. Razmotrit ćemo čisto praktične aspekte. Naime, činjenica da ovaj protokol omogućuje daljinsko povezivanje s računalima s operativnim sustavima Windows različitih verzija pomoću alata “Remote Desktop Connection” ugrađenog u Windows.

Koje su prednosti i mane korištenja RDP protokola?

Počnimo s ugodnim - s profesionalcima. Prednost je što ovaj alat, koji se ispravnije naziva KlijentRDP, dostupan je svakom korisniku Windowsa, kako na računalu s kojeg se želi upravljati daljinskim upravljačem, tako i onima koji žele otvoriti udaljeni pristup svom računalu.

Kroz vezu s udaljenom radnom površinom moguće je ne samo vidjeti udaljenu radnu površinu i koristiti resurse udaljenog računala, već i na nju povezati lokalne diskove, pisače, pametne kartice itd. Naravno, ako želite gledati video ili slušati glazbu putem RDP-a, malo je vjerojatno da će vam ovaj proces pružiti zadovoljstvo, jer... u većini slučajeva vidjet ćete dijaprojekciju i zvuk će vjerojatno biti prekinut. No usluga RDP nije razvijena za te zadatke.

Još jedna nedvojbena prednost je što se veza s računalom provodi bez dodatnih programa, koji se uglavnom plaćaju, iako imaju svoje prednosti. Vrijeme pristupa RDP poslužitelju (koji je vaše udaljeno računalo) ograničeno je samo vašom željom.

Postoje samo dva minusa. Jedno je značajno, drugo ne toliko. Prvi i bitni je da za rad s RDP-om računalo na koje se spaja mora imati bijeli (vanjski) IP, odnosno mora biti moguće “proslijediti” port s routera na ovo računalo, koji opet mora imati vanjski IP. Je li statična ili dinamična nije važno, ali mora biti.

Drugi nedostatak nije toliko značajan - najnovije verzije klijenta više ne podržavaju shemu boja u 16 boja. Minimalno - 15 bita. Ovo uvelike usporava RDP kada se povezujete preko zakržljalog, mrtvog Interneta brzinom koja ne prelazi 64 kilobita u sekundi.

Za što možete koristiti daljinski pristup putem RDP-a?

Organizacije u pravilu koriste RDP poslužitelje za suradnju u programu 1C. A neki čak postavljaju korisničke radne stanice na njih. Tako se korisnik, pogotovo ako ima putujući posao, može, ako ima 3G Internet ili hotelski/kafinski Wi-Fi, spojiti na svoje radno mjesto na daljinu i riješiti sve probleme.

U nekim slučajevima kućni korisnici mogu koristiti daljinski pristup svom kućnom računalu kako bi dobili neke podatke iz kućnih resursa. U principu, usluga udaljene radne površine omogućuje vam potpuni rad s tekstualnim, inženjerskim i grafičkim aplikacijama. Iz gore navedenih razloga, neće raditi s video i audio obradom, ali je to još uvijek vrlo značajan plus. Također možete vidjeti resurse koji su zatvoreni prema politici tvrtke na poslu povezivanjem na kućno računalo bez ikakvih anonimizatora, VPN-a ili drugih zlih duhova.

Priprema Interneta

U prethodnom smo odjeljku govorili o tome da nam je za omogućavanje daljinskog pristupa putem RDP-a potrebna vanjska IP adresa. Ovu uslugu može pružiti pružatelj, pa mi zovemo ili pišemo, ili idemo na vaš osobni račun i dogovorimo davanje ove adrese. Idealno bi trebalo biti statično, ali u principu možete živjeti s dinamičnim.

Ako netko ne razumije terminologiju, onda je statička adresa konstantna, a dinamička se mijenja s vremena na vrijeme. Kako bi u potpunosti radili s dinamičkim IP adresama, izumljene su razne usluge koje pružaju dinamičko vezanje domene. Što i kako, uskoro će biti članak na tu temu.

Priprema rutera

Ako vaše računalo nije spojeno izravno na ISP kabel na Internet, već putem usmjerivača, također ćemo morati izvršiti neke manipulacije s ovim uređajem. Naime - prednja servisna luka - 3389. U suprotnom, NAT vašeg usmjerivača jednostavno vam neće dopustiti pristup vašoj kućnoj mreži. Isto vrijedi i za postavljanje RDP poslužitelja u organizaciji. Ako ne znate kako proslijediti port, pročitajte članak Kako proslijediti portove na usmjerivaču (otvara se u novoj kartici), a zatim se vratite ovdje.

Priprema računala

Kako biste stvorili mogućnost daljinskog povezivanja s računalom, trebate učiniti točno dvije stvari:

Dopustite vezu u Svojstvima sustava;

- postavite lozinku za trenutnog korisnika (ako nema lozinku) ili stvorite novog korisnika s lozinkom posebno za povezivanje putem RDP-a.

Sami odlučite što ćete učiniti s korisnikom. Međutim, imajte na umu da operativni sustavi koji nisu poslužitelji izvorno ne podržavaju višestruke prijave. Oni. ako se prijavite kao sami lokalno (konzola), a zatim se prijavite kao isti korisnik na daljinu, lokalni zaslon će biti zaključan i sesija na istom mjestu otvorit će se u prozoru veze s udaljenom radnom površinom. Ako unesete lozinku lokalno bez izlaska iz RDP-a, bit ćete izbačeni iz udaljenog pristupa i vidjet ćete trenutni zaslon na vašem lokalnom monitoru. Isto vas čeka ako se na konzoli prijavite kao jedan korisnik, a daljinski se pokušate prijaviti kao drugi. U tom slučaju sustav će od vas tražiti da prekinete sesiju lokalnog korisnika, što možda nije uvijek zgodno.

Pa idemo na Početak, desnom tipkom miša kliknite izbornik Računalo i pritisnite Svojstva.

U svojstvima Sustavi izabrati Napredne postavke sistema

U prozoru koji se otvori idite na karticu Udaljeni pristup…

...klik Dodatno…

I označite jedini okvir na ovoj stranici.

Ovo je "kućna" verzija Windowsa 7 - oni koji imaju Pro i novije imat će više potvrdnih okvira i moguće je razlikovati pristup.

Klik u redu svugdje, posvuda.

Sada možete otići na Remote Desktop Connection (Start>All Programs>Accessories), tamo unijeti IP adresu ili naziv računala ako se na njega želite spojiti iz kućne mreže i koristiti sve resurse.

Kao ovo. U principu, sve je jednostavno. Ako iznenada imate bilo kakvih pitanja ili nešto ostaje nejasno, dobrodošli u komentare.

Vrlo često mnogi korisnici koji koriste sesije daljinskog pristupa imaju pitanje kako promijeniti RDP priključak. Sada pogledajmo najjednostavnija rješenja, a također naznačimo nekoliko glavnih faza u procesu postavljanja.

Čemu služi RDP protokol?

Prvo, nekoliko riječi o RDP-u. Ako pogledate dekodiranje kratice, možete razumjeti taj daljinski pristup

Jednostavno rečeno, ovo je alat za terminalski poslužitelj ili radnu stanicu. Postavke sustava Windows (i bilo koje verzije sustava) koriste zadane postavke koje odgovaraju većini korisnika. Međutim, ponekad ih je potrebno promijeniti.

Standardni RDP port: treba li ga promijeniti?

Dakle, bez obzira na modifikaciju Windowsa, svi protokoli imaju unaprijed postavljeno značenje. Ovo je RDP port 3389, koji se koristi za izvođenje komunikacijske sesije (spajanje jednog terminala na udaljene).

Koji je razlog za situaciju kada treba promijeniti standardnu vrijednost? Prije svega, samo uz osiguranje sigurnosti lokalnog računala. Uostalom, ako pogledate, s instaliranim standardnim priključkom, u načelu, svaki napadač može lako prodrijeti u sustav. Pogledajmo sada kako promijeniti zadani RDP port.

Promjena postavki u registru sustava

Odmah napomenimo da se postupak promjene provodi isključivo u ručnom načinu rada, a sam klijent za daljinski pristup ne predviđa nikakvo resetiranje ili instalaciju novih parametara.

Prvo pozovite standardni uređivač registra naredbom regedit u izborniku Pokreni (Win + R). Ovdje nas zanima grana HKLM, u kojoj se trebamo spustiti particijskim stablom kroz imenik terminal poslužitelja do direktorija RDP-Tcp. U prozoru s desne strane nalazimo ključ PortNumber. Njegovo značenje trebamo promijeniti.

Idemo u uređivanje i tamo vidimo 00000D3D. Mnogi su ljudi odmah zbunjeni o čemu se radi. A ovo je samo heksadecimalni prikaz decimalnog broja 3389. Za označavanje porta u decimalnom obliku koristimo odgovarajuću liniju za prikaz prikaza vrijednosti, a zatim specificiramo parametar koji nam je potreban.

Nakon toga ponovno pokrećemo sustav, a kada se pokušavamo povezati, odredimo novi RDP port. Drugi način povezivanja je korištenje posebne naredbe mstsc /v:ip_address:XXXXX, gdje je XXXXX novi broj porta. Ali to nije sve.

Pravila vatrozida za Windows

Nažalost, ugrađeni Windows vatrozid može blokirati novi priključak. To znači da trebate promijeniti postavke samog vatrozida.

Pozovite postavke vatrozida s naprednim sigurnosnim postavkama. Ovdje prvo trebate odabrati dolazne veze i kliknuti na liniju za stvaranje novog pravila. Sada odabiremo stavku za kreiranje pravila za port, zatim upisujemo njegovu vrijednost za TCP, zatim dopuštamo vezu, ostavljamo dio profila nepromijenjen i na kraju dodjeljujemo ime novom pravilu, nakon čega kliknemo gumb za kompletnu konfiguraciju. Sve što ostaje je ponovno pokrenuti poslužitelj i, prilikom povezivanja, navesti novi RDP port kroz dvotočku u odgovarajućem retku. U teoriji ne bi trebalo biti problema.

Prosljeđivanje RDP porta na ruteru

U nekim slučajevima, kada koristite bežičnu vezu umjesto kabelske veze, možda ćete morati proslijediti priključak na vašem usmjerivaču. U tome nema ništa komplicirano.

Prvo, u svojstvima sustava dopuštamo i označavamo korisnike koji na to imaju pravo. Zatim idemo na izbornik postavki usmjerivača kroz preglednik (192.168.1.1 ili na kraju 0.1 - sve ovisi o modelu usmjerivača). U polju (ako je naša glavna adresa 1.1) preporučljivo je naznačiti adresu, počevši od treće (1.3), te napisati pravilo za izdavanje adrese za drugu (1.2).

Zatim u mrežnim vezama koristimo prikaz detalja, gdje biste trebali vidjeti detalje, kopirati fizičku MAC adresu odatle i zalijepiti je u parametre usmjerivača.

Sada u odjeljku postavki NAT-a na modemu omogućite vezu s poslužiteljem, dodajte pravilo i navedite port XXXXX koji treba proslijediti na standardni RDP port 3389. Spremite promjene i ponovno pokrenite usmjerivač (novi port će neće biti prihvaćen bez ponovnog pokretanja). Možete provjeriti vezu na nekoj specijaliziranoj web stranici poput ping.eu u odjeljku za testiranje porta. Kao što vidite, sve je jednostavno.

Na kraju, imajte na umu da su vrijednosti priključaka raspoređene na sljedeći način:

- 0 - 1023 - portovi za sistemske programe niske razine;

- 1024 - 49151 - luke dodijeljene u privatne svrhe;

- 49152 - 65535 - dinamički privatni portovi.

Općenito, mnogi korisnici obično odabiru RDP priključke iz trećeg raspona popisa kako bi izbjegli probleme. Međutim, i stručnjaci i stručnjaci preporučuju korištenje ovih vrijednosti u postavkama, jer su prikladne za većinu zadataka.

Što se tiče ovog postupka, on se koristi uglavnom samo u slučajevima Wi-Fi veze. Kao što već vidite, s normalnom žičnom vezom to nije potrebno: samo promijenite vrijednosti ključeva registra i dodajte pravila za priključak u vatrozidu.

RDP - Remote Desktop Protocol

Prije svega, ovdje ćemo govoriti o Samostalnom poslužitelju. Odnosno, o zasebnom poslužitelju. A ne o kontrolerima domena i korporativnim mrežama. (tamo su potrebni visokokvalificirani stručnjaci)

Situacija kada vam je ideja pala na pamet i odlučili ste je oživjeti. A da biste to implementirali, morate imati Server, koji iznajmljujete u određenom podatkovnom centru.

Odabrali ste odgovarajuću tarifu, uplatili novac i sada već imate Server na kojem je instaliran potreban softver. U većini slučajeva, Windows 2003 Server je dovoljan za takve pilot projekte. Prilično jeftino i učinkovito.

Tehnička podrška će vam dati IP adresu, Login i Password za RDP pristup i krećete na svoje putovanje, puno... pa, općenito - ne čini se puno.

Prema zadanim postavkama, možemo reći da je ova usluga u sustavu Windows konfigurirana tako da korisniku uzrokuje mnogo nevolja i problema.

Iako, naravno, radi samostalno i savršeno obavlja svoju funkciju. Ali s vremenom (ponekad može biti prekasno) neoprezni vlasnik udaljenog servera će s užasom shvatiti što se zapravo događa s njegovim sustavom i kakva gomila krvoločnih ljudi stoji oko zidina njegove tvrđave.

To je kao da isključite infracrveni filter na DVR-u i odjednom počnete vidjeti video izvore - kamere prometne policije sa snimanjem fotografija i signale s daljinskih upravljača televizora.

Počinješ vidjeti i onda, možda, razumiješ.

S jedne strane, programeri se pretvaraju da svoje sustave prave za prosječnu osobu, a vi počinjete vjerovati u to.

Ali s druge strane, ti isti programeri pretpostavljaju da samo certificirani stručnjak može uzeti tipkovnicu. I tako da je potvrda od ove godine.

Takav je paradoks.

Reći ću vam kako to stvarno izgleda.

Ali zapravo, horde hakera, nakon što pročitaju desetak redaka na forumima, preuzimaju gotove popise poslužitelja s otvorenim RDP portom. I počnu vam provaljivati u auto. Neki to rade ručno (ali to je rijetko), ali uglavnom s različitim programima, pokrećući brute-force rječnike: prijava - lozinka. I nitko ih ni u čemu ne ograničava. Tamo im je ponekad čak i skučeno.

Štoviše, gledam zapisnike i vidim da su to većinom isti rječnici.

I vaš poslužitelj je prisiljen uzvratiti udarac. A ti ne znaš. I ne razumijete zašto je vaša izvedba niska, zašto se zahtjevima toliko dugo ispunjava.

Razmišljate o velikim stvarima. Strateški, o funkcionalnosti. I ovdje postoje neke neshvatljive kočnice.

Stoga ćete početi optimizirati memoriju, brisati privremene varijable, defragmentirati diskove itd.

A možda čak i bolje pogledati karticu Događaji u dodatku za upravljanje.

Ali uvjeravam vas da tu nećete vidjeti razlog! Budući da se pokušaji unosa netočne prijave i lozinke tamo ne prikazuju. Možda ćete čak raspravljati s drugim ljudima da vas ne slome zato što se boje ili poštuju.

Ne. Uvjeravam vas, programeri su baš smiješni tipovi. I u početku lagano naginju vagu prema mraku. Kažu da kada bi se ti događaji prikazivali, opterećenje poslužitelja bi bilo veće.

No, imajte na umu da prva stvar koju bi svatko trebao učiniti jest uključiti ovaj zaslon. Iako, naravno, postoje određeni tehnološki sustavi potpuno zatvoreni od vanjskog svijeta, gdje nitko nikada ništa ne hakira. Ali tamo upravo takvi sustavi služe cijelim timovima profesionalaca.

Dakle, počnimo s ispravljanjem ove situacije i dovođenjem sustava u normalno radno stanje.

Što ćemo napraviti:

- Ograničit ćemo broj dopuštenih istovremeno otvorenih sesija.

(Ako sami administrirate svoj udaljeni poslužitelj, zašto vam treba netko drugi osim vas da upravlja poslužiteljem u isto vrijeme kad i vi?

Iako, može biti potreban još jedan - na primjer, za tehničku podršku. A zašto više?) - I upali svjetlo. To jest, omogućit ćemo sustavu da prikaže neuspješne pokušaje prijave u dodatku "Događaji".

I ovdje ćete se iznenaditi. - Zabranit ćemo pristup poslužitelju s više od 3000 IP adresa koje, strogo govoreći, ne rade ništa drugo nego stvaraju probleme ljudima. Uvoz crne liste.

Ako, bez ičega, postavljate zahtjeve na mreži o postavljanju RDP-a, naići ćete na mnogo savjeta (i dugo sam vremena bio siguran da su vrlo učinkoviti, dok nisam odlučio provesti eksperiment )

- Ograničite dopušteni broj neuspjelih pokušaja prijave.

(Ako niste pijani, dovoljno je 3 puta da shvatite da je tipkovnica na krivom jeziku i u krivom registru.) - Ograničite vrijeme za ova 3 pokušaja.

(Možete to raditi 3 puta tjedno, ili možete to činiti 3 puta u sekundi, i višenitno također. I stoga, budući da nitko od cool hakera ne bocka po tipkovnici jednim prstom dugo vremena birajući slovo, tamo ima pristojan promet, koji će za 10 minuta, za koje su programeri utvrdili, imati vremena razvrstati nekoliko stotina, nekoliko tisuća kombinacija.) - Postavite vrijeme blokiranja za ulazak ako ste pijani ili ako niste vi.

(Zadano je 3 minute, što nikoga neće uzrujati. Postavimo na pola sata. Neka se umore od čekanja.)

Priznajem, bio sam jako sretan kada sam pronašao takve članke i odmah sam sve učinio kako treba. Bio sam siguran da se sada mogu usredotočiti na sam projekt i ne brinuti previše o sigurnosti.

Kako je tijekom dana bilo na desetke tisuća pokušaja. (i ne sjedim glave zalijepljene za monitor cijeli dan, nego jednom dnevno uđem provjeriti funkcionalnost svojih aplikacija) Tako je i ostalo.

I dalje nisam mogao shvatiti kako se to moglo dogoditi, pa vidim da imam 3 konfigurirana pokušaja i zatim blokiran na 30 minuta. I ovaj bot je zauzet već šest sati, neumorno sortirajući prijave od “Administrator” do “ferapont”.

Ali sve nije bila dokolica. I onda - sve sam namjestio, pa treba raditi!

Jednom sam morao prenijeti jedan svoj projekt s jednog poslužitelja na drugi zbog kvara RAID polja. I stari server mi je bio dostupan neko vrijeme, ali sam na njemu mogao bez straha pokušati provoditi opasne i manje opasne eksperimente. Stoga sam odlučio to provjeriti.

Kako bih to učinio, pokušavao sam se prijaviti s pogrešnom lozinkom nekoliko minuta, očekujući da će me sustav provjere autentičnosti sada blokirati. Figurice. Ništa se nije dogodilo.

Proveo sam nekoliko dana proučavajući ovaj problem detaljnije. Zaronio sam u priručnike i šture komentare. Svi uvjeravaju na forumima da je ova metoda super učinkovita.

I evo što ću vam sada reći:

- prvo, ova metoda radi samo pod kontrolerom domene (ne znate što je to? Pljunite, ne treba vam), a za samostalni poslužitelj morate uroniti u posebno znanje i naučiti čarolije.

- drugo, ispada, a očito mnogi pogrešno i naivno pretpostavljaju suprotno (kao i ja), da kada se takav mehanizam implementira, onaj tko pokuša ući biti će blokiran.

Ne - točno, ne on. I bit ćete blokirani!

Da - to je vaš račun koji će biti blokiran za vrijeme koje ste se tamo registrirali. I sami se nikada nećete moći prijaviti na vlastiti poslužitelj!

Kad izađem iz kuće i zaključam vrata, razbijem bravu. Odmrznut ću uši za inat baki.

Ali mislim da je rastanak s takvim iluzijama bio vrijedan par dana muke.

Završili smo s preambulom. Primimo se posla.

1. Ograničit ćemo broj dopuštenih istovremeno otvorenih sesija.

Pronađite i otvorite dodatak "Konfiguracija terminalskih usluga":

U ovom snap-inu odaberite i otvorite karticu "svojstva" RDP-Tcp, gdje ograničavamo "Msximum Connections" na 2x, za sve mrežne adaptere.

Pritisnite OK. Sada samo još jedna osoba može ući s vama u isto vrijeme. A bez vas, svi koji žele morat će stajati u redovima po dvoje.

Stanite u red - kurvini sinovi!

2. Omogućite prikaz neuspješnih pokušaja prijave u dodatku „Događaji“.

Pronađite i otvorite dodatak "Lokalne sigurnosne postavke" iu njemu - odjeljak: "Politika revizije":

I promijenite vrijednosti svojstava svih unosa "Revizija" - kao što je prikazano na snimci zaslona. Zatim ćete morati ponovno pokrenuti sustav kako bi promjene stupile na snagu.

Možete pričekati i nakon nekoliko sati pogledati sada već stvarnu sliku kako biste shvatili u kakvom svijetu živimo i tko nas zapravo okružuje.

3. Zabranjujemo pristup poslužitelju sa 100% zlonamjernih IP adresa. Uvoz crne liste.

Ovdje imate 2 mogućnosti:

- Brzo i sve odjednom.

- Ručno, s razumijevanjem što točno radite.

Brzi način.

Nakon toga, trebali biste dobiti nešto poput ovoga:

Ručna metoda, s razumijevanjem.

- Prvo morate izraditi dodatnu politiku. Otvorite dodatak "Lokalne sigurnosne postavke".

- Odaberite odjeljak "Pravila sigurnosti IP-a na lokalnom računalu" i desnom tipkom miša kliknite: "Stvori politiku sigurnosti IP-a..." i pokrenite čarobnjaka za konfiguraciju.

- Smislite naziv za novo pravilo. Na primjer: "Blokiraj IP".

- Zatim kliknite na sva pitanja i na kraju ćete dobiti obrazac za uređivanje svojstava Politike.

- Dodajte novo pravilo. Klik. a ako je potvrdni okvir Čarobnjak označen, pokrenut će se drugi Čarobnjak na čija pitanja treba odgovoriti.

- Krajnja točka tunela. klik

- Vrsta mreže. “Sve mrežne veze” već su tu. klik

- Popis IP filtera.

Dodajte novi filtar. Kliknite i osmislite smisleno ime.

Na primjer: Blokiraj brute forcing IP.

Njegov popis je još uvijek prazan. Spremamo ga onakvog kakav jest.

Usluge udaljene radne površine (RDS) u sustavu Windows Server 2008 R2 nisu samo rebranding svog prethodnika, Terminal Services. Nove značajke, od kojih su se neke pojavile u sustavu Windows Server 2008, kao što su RemoteApp, RD Gateway i RD Virtualization Host, omogućuju jednostavnu i prikladnu implementaciju i rad s pojedinačnim korisničkim aplikacijama i cijelim stolnim računalima u RDS i VDI rješenjima, a funkcionalnost i praktičnost nije gora od Citrix rješenja ili kompleksa drugih dobavljača.

Što je sa sigurnošću usluga udaljene radne površine? Microsoft je značajno osvježio i pojačao sigurnost ove usluge. U ovom ćemo članku govoriti o sigurnosnim mehanizmima RDS-a, osiguravanju sigurnosti terminalskih usluga korištenjem grupnih politika te praktičnim aspektima osiguravanja sigurnosti RDS rješenja.

Što je novo u R2

Ako ste radili s verzijama terminalskih usluga u sustavima Windows Server 2003 i Windows Server 2008, tada se vjerojatno sjećate da je Windows 2008 uveo niz novih značajki kao što su (povezivanje putem preglednika), (pristup terminalskim uslugama putem interneta), (objavljivanje pojedine aplikacije putem RDP-a) i usluge (pružanje uravnoteženja opterećenja).

Windows Server 2008 R2 predstavio je sljedeće značajke:

- Virtualizacija udaljene radne površine za VDI rješenja

- RDS Provider za PowerShell (Administrator sada može upravljati RDS konfiguracijom i upravljanjem iz naredbenog retka ili pomoću skripti)

- IP virtualizacija udaljene radne površine, koja vam omogućuje dodjeljivanje IP adresa vezama na temelju parametara sesije ili aplikacije koja se pokreće

- Nova verzija RDP protokola i Remote Desktop Connection (RDC) klijenta - v. 7.0

- Upravljanje CPU resursima za dinamičku dodjelu CPU resursa na temelju broja aktivnih sesija

- Kompatibilnost s Windows Installerom, što vam omogućuje instaliranje programa uz mogućnost daljnjeg konfiguriranja postavki aplikacije na strani korisnika.

- Podrška na strani klijenta za do 16 monitora.

Osim toga, poboljšane su funkcije za rad s videom i zvukom te puna podrška za tehnologiju Windows Aero (imajte na umu da Aero nije podržan u načinu rada s više monitora).

Naravno, RDS sigurnosni problemi razlikuju se ovisno o rješenju. Na primjer, ako objavite radnu površinu za korisnike koji se povezuju putem interneta ili preglednika, tada se sigurnosni problem javlja puno akutnije nego kod standardnog rješenja, gdje se klijenti povezuju pomoću RDC klijenta preko lokalnog LAN-a.

Autentifikacija na mrežnoj razini

Kako bi se osigurala veća sigurnost, mrežna provjera autentičnosti (NLA) mora biti omogućena za sve veze. NLA zahtijeva od korisnika da se prijavi na poslužitelj RD Session Host čak i prije stvaranja sesije. Ovaj mehanizam vam omogućuje da zaštitite poslužitelj od obrade nepotrebnih sesija koje mogu generirati napadači ili bot programi. Kako bi se iskoristio NLA, operativni sustav klijenta mora podržavati protokol Credential Security Support Provider (CredSSP), što znači Windows XP SP3 () i noviji, kao i RDP klijent 6.0 ili noviji.

NLA možete konfigurirati na poslužitelju RD Session otvaranjem Administrative Tools -> Remote Desktop Services -> Desktop Session Host Configuration console.

- Desni klik na vezu

- Odaberite Svojstva

- Idite na karticu Općenito

- Označite opciju "Dopusti veze samo s računala koja pokreću udaljenu radnu površinu s provjerom autentičnosti na mrežnoj razini"

- Pritisnite OK.

Sigurnost transportnog sloja (TLS)

RDS sesija može koristiti jedan od tri sigurnosna mehanizma za zaštitu veze između klijenata i poslužitelja RDS sesije Host:

- RDP sigurnosni sloj– koristi se ugrađena enkripcija RDP protokola koja je manje sigurna.

- Pregovarati– Koristit će se TLS 1.0 (SSL) enkripcija ako je podržava klijent, ako je klijent ne podržava, koristit će se normalna RDP razina sigurnosti.

- SSL– TLS 1. enkripcija koristit će se za autentifikaciju poslužitelja i šifriranje podataka koji se prenose između klijenta i poslužitelja. Ovo je najsigurniji način rada.

Kako biste osigurali visoku razinu sigurnosti, morate koristiti SSL/TLS enkripciju. U te svrhe morate imati digitalni certifikat; on može biti samopotpisan ili izdat od CA (što je poželjno).

Osim razine sigurnosti, možete odabrati razinu enkripcije veze. Dostupne su sljedeće vrste enkripcije:

- Niska– 56-bitna enkripcija koristi se za podatke poslane od klijenta do poslužitelja. Podaci koji se prenose s poslužitelja na klijenta nisu šifrirani.

- Kompatibilan s klijentom– ova vrsta enkripcije se koristi prema zadanim postavkama. U ovom slučaju, sav promet između klijenta i poslužitelja šifriran je maksimalnom duljinom ključa koju klijent podržava.

- visoko– svi podaci koji se prenose između klijenta i poslužitelja u oba smjera šifrirani su 128-bitnim ključem

- Sukladan sa FIPS– svi podaci koji se prenose između klijenta i poslužitelja u oba smjera šifrirani su metodom FIPS 140-1.

Važno je napomenuti da ako se koriste visoke ili FIPS kompatibilne razine enkripcije, svi klijenti koji ne podržavaju ovu vrstu enkripcije neće se moći spojiti na poslužitelj.

Možete konfigurirati vrstu provjere autentičnosti poslužitelja i razinu enkripcije na sljedeći način:

- Na poslužitelju RD Session Host otvorite konfiguracijski prozor Remote Desktop Session Host i idite na prozor svojstava.

- Na kartici Općenito odaberite potrebnu razinu sigurnosti i vrstu enkripcije s padajućih izbornika.

- Pritisnite OK.

Pravila grupe

Postoji niz opcija grupnih pravila za konfiguriranje RDS postavki u sustavu Windows Server 2008 R2. Svi se oni nalaze u odjeljku Konfiguracija računala\Pravila\Administrativni predlošci\Komponente Windows\Usluge udaljene radne površine (na slici je prikazana snimka zaslona Konzole za upravljanje pravilima grupe).

Kao što vidite, postoje pravila upravljanja licenciranjem, pravila konfiguracije RDC klijenta i sam poslužitelj RD Session Host. Sigurnosna pravila hosta RD sesije uključuju:

- Postavite razinu šifriranja klijentske veze: Politika se koristi za kontrolu razine enkripcije. Ako je omogućeno, sve veze moraju koristiti navedenu razinu enkripcije (zadana je visoka).

- StalnoPotaknutizaLozinkanaVeza: Ovo se pravilo koristi ako je potrebno uvijek tražiti korisničku lozinku prilikom povezivanja na RD sesiju, čak i ako je lozinka unesena u RDC klijentu. Prema zadanim postavkama, korisnici se mogu automatski prijaviti u sesiju ako su dali lozinku u RDC klijentu.

- ZahtijevatiSiguranRPCKomunikacija: — kada je pravilo uključeno, dopušteni su samo provjereni i šifrirani zahtjevi klijenata.

- ZahtijevatiKoristitiodSpecifičnoSigurnostSlojzaDaljinski (RDP) Veze: Kada je pravilo omogućeno, sve veze između klijenta i terminalskog poslužitelja moraju koristiti ovdje navedenu razinu sigurnosti (RDP, Pregovaranje ili SSL/TLS)

- ČiniNeDopustiLokalniAdministratoridoPrilagoditeDozvole: Pravilo onemogućuje administratorima mogućnost konfiguriranja sigurnosnih postavki hosta RD sesije.

- Zahtijevaj autentifikaciju korisnika za udaljene veze pomoću provjere autentičnosti na mrežnoj razini: Politika uključuje NLA zahtjev za sve veze s terminalskim poslužiteljem (klijenti bez NLA podrške neće se moći povezati).

Postavke RDC klijenta nalaze se u pododjeljku DaljinskiRadna površinaVezaKlijent:

- Čininedopustitilozinkedobitispremljeno: pravilo zabranjuje spremanje lozinki u RDC klijentu, opcija "Spremi lozinku" postaje nedostupna, sve prethodno spremljene lozinke bit će izbrisane.

- NavediteSHA1 otisci palcaodpotvrdepredstavljanjevjerovao.rdpizdavači: Ovo vam pravilo omogućuje stvaranje popisa otisaka SHA1 certifikata, a ako certifikat odgovara otisku prsta na ovom popisu, smatra se pouzdanim.

- PotaknutizavjerodajnicenatheklijentRačunalo: Pravilo omogućuje traženje korisničkih vjerodajnica na klijentskom računalu umjesto na poslužitelju RD sesije.

RD pristup webu

Korisnici na računalima koja nemaju instaliran RDC klijent mogu pristupiti objavljenim aplikacijama putem web preglednika. Da bi to učinio, korisnik mora otvoriti URL u pregledniku na kojem su objavljeni RDS resursi. RD Web Access poslužitelj zasebna je uloga RD poslužitelja i obično se nalazi na namjenskom poslužitelju.

Web sučelje poslužitelja RD Web Access temelji se na korištenju SSL-a i korisnici se na njega mogu prijaviti pomoću svojih vjerodajnica. Autentificirani korisnici vide samo popis objavljenih programa (RemoteApp) kojima imaju pristup.

Web Access poslužitelj koristi X.509 certifikat za enkripciju. Zadana postavka je samopotpisani certifikat.

RDP sa sigurnošću mrežnog sloja (SSL), nažalost, nije široko korišten među administratorima sustava koji radije osiguravaju veze terminala na drugi način. To može biti zbog prividne složenosti metode, ali to nije slučaj; u ovom ćemo materijalu pogledati kako jednostavno i bez poteškoća organizirati takvu zaštitu.

Koje nam prednosti pruža osiguravanje RDP-a sa SSL-om? Prvo, snažna enkripcija kanala, autentifikacija poslužitelja na temelju certifikata i autentifikacija korisnika na mrežnoj razini. Ova potonja značajka dostupna je počevši od Windows Servera 2008. Provjera autentičnosti na mrežnoj razini poboljšava sigurnost terminalskog poslužitelja dopuštajući provjeru autentičnosti prije početka sesije.

Provjera autentičnosti na mrežnoj razini provodi se prije spajanja na udaljenu radnu površinu i prikazivanja ekrana za prijavu, čime se smanjuje opterećenje poslužitelja i značajno povećava njegova zaštita od uljeza i zlonamjernog softvera, a također se smanjuje vjerojatnost napada uskraćivanjem usluge.

Kako biste u potpunosti iskoristili RDP preko SSL-a, klijentska računala moraju imati Windows XP SP3, Windows Vista ili Windows 7 i koristiti RDP klijentsku verziju 6.0 ili noviju.

Kada koristite Windows Server 2003 SP1 i novije, bit će dostupna enkripcija kanala pomoću SSL-a (TLS 1.0) i provjera autentičnosti poslužitelja; klijentska računala moraju imati RDP klijentsku verziju 5.2 ili noviju.

U našem ćemo se članku osvrnuti na postavljanje terminalskog poslužitelja temeljenog na sustavu Windows Server 2008 R2, međutim, sve rečeno vrijedit će i za Windows Server 2003 (s iznimkom značajki koje nedostaju).

Da biste uspješno implementirali ovo rješenje, vaša mreža mora imati funkcionalno tijelo za izdavanje certifikata, o čijoj smo konfiguraciji raspravljali u. Da biste vjerovali certifikatima koje izdaje ovaj CA na terminalskom poslužitelju, morate instalirati CA certifikat (ili lanac certifikata) u pohranu.

Zatim biste trebali zatražiti potvrdu autentičnosti poslužitelja sa sljedećim parametrima:

Naziv - puno ime terminalskog poslužitelja (tj. server.domain.com ako je poslužitelj dio domene domain.com)

- Tip certifikata - Certifikat provjere autentičnosti poslužitelja

- Postavi opciju Stvorite novi set ključeva

- CSP- Microsoft RSA SChannel kriptografski pružatelj usluga.

- Označite kućicu Označite ključ kao izvozni.

- Za poslovni CA odaberite potvrdni okvir Koristite lokalnu pohranu računala za certifikat. (Ova opcija nije dostupna u samostalnom CA-u.)

Pošaljite zahtjev certifikacijskom tijelu i instalirajte izdani certifikat. Ovaj certifikat mora biti instaliran u lokalnoj pohrani računala, inače ga ne mogu koristiti terminalske usluge. Da bismo to provjerili, pokrenimo konzolu MMC (Start - Pokreni - mmc) i dodajte opremu Certifikati(Datoteka - dodajte ili uklonite dodatak) za račun računala.

U korijenu konzole odaberite klik Pogled - Opcije i postavite način gledanja Organizirajte certifikate prema namjeni. Izdani certifikat mora biti u grupi Autentikacija poslužitelja.

Ako ste certifikat primili pomoću izoliranog (samostalnog) CA (mreža nema strukturu domene), on će prema zadanim postavkama biti instaliran u pohranu korisničkog računa i morat ćete izvršiti niz dodatnih koraka.

Otvoren Internet Explorer - Internetske mogućnosti - Sadržaj - Certifikati, izdani certifikat mora biti instaliran u trgovini Osobno.

Izvezi ga. Prilikom izvoza navedite sljedeće opcije:

- Da, izvezi privatni ključ

- Uklonite privatni ključ nakon uspješnog izvoza

Zatim izbrišite certifikat iz ove trgovine. U trenutku Certifikati (lokalno računalo) Odaberite odjeljak Autentikacija poslužitelja, desnom tipkom miša kliknite na njega Svi zadaci - Uvoz i uvezite certifikat.

Sada unutra Administracija - usluge udaljene radne površine otvoren Konfiguracija domaćina sesije udaljene radne površine(u Windows Server 2003 Administrativni alati - Konfiguriranje terminalskih usluga).

Odaberite željenu vezu i otvorite njezina svojstva. Na samom dnu kliknite gumb Odaberite i odaberite certifikat dobiven u prethodnom koraku (u Windows Serveru 2003 ovaj prozor izgleda nešto drugačije).

Nakon odabira certifikata odredite preostala svojstva:

Nakon odabira certifikata odredite preostala svojstva:

- Razina sigurnosti SSL

- Razina šifriranja visoko ili FIPS-kompatibilan

- Označite kućicu Dopusti veze samo s računala...(nije dostupno na Windows Server 2003)

Spremite unesene parametre, time se dovršava postavljanje poslužitelja.

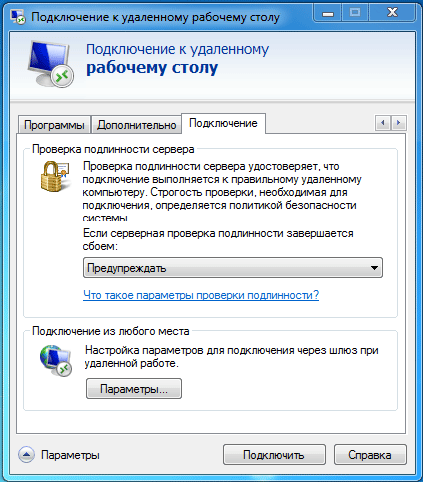

Na klijentskom računalu stvorite vezu udaljene radne površine koristeći puni naziv poslužitelja naveden u certifikatu kao adresu. Otvorite svojstva veze i na kartici Veza - autentifikacija poslužitelja set opcija Upozoriti.

Kako bi ovo računalo vjerovalo certifikatima koje je izdalo naše tijelo za izdavanje certifikata, ne zaboravite instalirati CA certifikat na njemu u pohrani Pouzdana certifikacijska tijela.

Kako bi ovo računalo vjerovalo certifikatima koje je izdalo naše tijelo za izdavanje certifikata, ne zaboravite instalirati CA certifikat na njemu u pohrani Pouzdana certifikacijska tijela.

U sustavu Windows 7 (kada koristite RDP klijent verzije 7), ovaj certifikat mora biti instaliran u pohranu račun računala, da biste to učinili, uvezite ga putem snap-ina Certifikati (lokalno računalo) u MCC konzoli, slično kao što je to učinjeno gore. U suprotnom, veza neće biti moguća i dobit ćete sljedeću pogrešku:

Nakon što ste instalirali CA certifikat, možete se pokušati povezati, imajte na umu da će se od vas tražiti da unesete korisničko ime i lozinku prije stvaranja RDP sesije. Ako je veza uspješna, obratite pozornost na lokot u naslovu prozora koji označava rad putem SSL-a. Klikom na njega možete vidjeti informacije o certifikatu.

Nakon što ste instalirali CA certifikat, možete se pokušati povezati, imajte na umu da će se od vas tražiti da unesete korisničko ime i lozinku prije stvaranja RDP sesije. Ako je veza uspješna, obratite pozornost na lokot u naslovu prozora koji označava rad putem SSL-a. Klikom na njega možete vidjeti informacije o certifikatu.

I na kraju, kap masti u masti. Windows Terminal Services ne može provjeriti autentičnost povezanih klijenata, pa ako je potrebno, trebali biste koristiti dodatne sigurnosne metode, kao što je SSH tunel ili IPSec VPN.