Varmasti monet teistä ovat jo kuulleet ja nähneet tämän lyhenteen - se tarkoittaa kirjaimellisesti Etätyöpöytäprotokolla (EtäTyöpöytäprotokolla). Jos joku on kiinnostunut tämän sovelluskerroksen protokollan teknisistä hienouksista, hän voi lukea kirjallisuutta, alkaen samasta Wikipediasta. Harkitsemme puhtaasti käytännön näkökohtia. Nimittäin se tosiasia, että tämän protokollan avulla voit muodostaa etäyhteyden eri Windows-versioita käyttäviin tietokoneisiin käyttämällä Windowsin sisäänrakennettua "Remote Desktop Connection" -työkalua.

Mitkä ovat RDP-protokollan käytön edut ja haitat?

Aloitetaan miellyttävistä – ammattilaisista. Etuna on, että tämä työkalu, jota kutsutaan oikein AsiakasRDP, on kaikkien Windows-käyttäjien saatavilla sekä tietokoneella, josta kaukosäädintä ohjataan, että niille, jotka haluavat avata etäkäytön tietokoneeseensa.

Etätyöpöytäyhteyden kautta on mahdollista paitsi nähdä etätyöpöytä ja käyttää etätietokoneen resursseja, myös liittää siihen paikallisia asemia, tulostimia, älykortteja jne. Tietenkin, jos haluat katsoa videota tai kuunnella musiikkia RDP:n kautta, tämä prosessi ei todennäköisesti tarjoa sinulle iloa, koska. useimmissa tapauksissa näet diaesityksen ja ääni todennäköisesti keskeytyy. Mutta RDP-palvelua ei kehitetty näihin tehtäviin.

Toinen kiistaton etu on, että yhteys tietokoneeseen tapahtuu ilman lisäohjelmia, jotka ovat enimmäkseen maksullisia, vaikka niillä on omat etunsa. RDP-palvelimen (joka on etätietokoneesi) käyttöaika on rajoitettu vain sinun toiveesi mukaan.

Miinuksia on vain kaksi. Toinen merkittävä, toinen ei niin paljon. Ensimmäinen ja olennainen on se, että toimiakseen RDP:n kanssa tietokoneella, johon yhteys muodostetaan, on oltava valkoinen (ulkoinen) IP tai portti on voitava "välittää" reitittimestä tälle tietokoneelle, joka täytyy jälleen olla ulkoinen IP. Se on staattinen tai dynaaminen - sillä ei ole väliä, mutta sen pitäisi olla.

Toinen miinus - ei niin merkittävä - asiakkaan uusimmat versiot eivät enää tue 16 värin värimaailmaa. Minimi on 15 bittiä. Tämä hidastaa huomattavasti RDP-työtä, kun muodostat yhteyden stunted-dead Internetin yli nopeudella, joka ei ylitä 64 kilobittiä sekunnissa.

Mihin voit käyttää etäkäyttöä RDP:n kautta?

Organisaatiot käyttävät pääsääntöisesti RDP-palvelimia yhteistyöhön 1C-ohjelmassa. Ja jotkut jopa käyttävät käyttäjätöitä niihin. Siten käyttäjä, varsinkin jos hänellä on matkustustyötä, voi 3G-internet- tai hotelli-/kahvila-Wi-Fi:n läsnä ollessa muodostaa etäyhteyden työpaikalleen ja ratkaista kaikki ongelmat.

Joissakin tapauksissa kotikäyttäjät voivat käyttää etäkäyttöä kotitietokoneeseensa saadakseen tietoja kotiresursseista. Periaatteessa etätyöpöytäpalvelu mahdollistaa täydellisen työskentelyn teksti-, suunnittelu- ja graafisten sovellusten kanssa. Videon ja äänen käsittely edellä mainituista syistä - se ei toimi, mutta silti - tämä on erittäin merkittävä plus. Ja voit myös tarkastella yrityksen käytäntöjen sulkemia resursseja työpaikalla muodostamalla yhteyden kotitietokoneeseesi ilman anonymisoijia, vpn:ää ja muita pahoja henkiä.

Valmistamme Internetin

Edellisessä osiossa puhuimme siitä, että jotta voimme tarjota etäkäytön RDP-protokollan kautta, tarvitsemme ulkoisen IP-osoitteen. Palveluntarjoaja voi tarjota tämän palvelun, joten soitamme tai kirjoitamme tai menemme henkilökohtaiselle tilillesi ja järjestämme tämän osoitteen toimittamisen. Ihannetapauksessa sen pitäisi olla staattinen, mutta periaatteessa voit elää dynaamisen kanssa.

Jos joku ei ymmärrä terminologiaa, staattinen osoite on pysyvä ja dynaaminen muuttuu aika ajoin. Jotta dynaamisten IP-osoitteiden kanssa voidaan toimia täysin, on keksitty erilaisia palveluita, jotka tarjoavat dynaamisen verkkotunnuksen sidonnan. Mitä ja miten, tästä aiheesta tulee pian artikkeli.

Valmistelemme reitittimen

Jos tietokoneesi ei ole kytketty suoraan palveluntarjoajan Internetiin, vaan reitittimen kautta, meidän on myös suoritettava joitain manipulaatioita tällä laitteella. Nimittäin - edelleenpalveluportti - 3389. Muuten reitittimesi NAT ei yksinkertaisesti päästä sinua kotiverkkoosi. Sama koskee RDP-palvelimen määrittämistä organisaatiossa. Jos et tiedä kuinka porttia edelleenlähetetään - lue artikkeli Porttien välittäminen reitittimessä (avautuu uuteen välilehteen), palaa sitten tänne.

Valmistelemme tietokoneen

Jotta voit luoda etäyhteyden tietokoneeseen, sinun on tehtävä täsmälleen kaksi asiaa:

Salli yhteys Järjestelmän ominaisuuksissa;

- aseta salasana nykyiselle käyttäjälle (jos hänellä ei ole salasanaa) tai luo uusi käyttäjä, jolla on salasana erityisesti RDP:n kautta yhdistämistä varten.

Kuinka käsitellä käyttäjää - päätä itse. Muista kuitenkin, että muut kuin palvelinkäyttöjärjestelmät eivät tue natiivisti useita kirjautumisia. Nuo. jos olet kirjautuneena sisään paikallisesti (konsoli) ja kirjaudut sitten sisään saman käyttäjän alaisuudessa etänä - paikallinen näyttö estetään ja istunto samassa paikassa avautuu Etätyöpöytäyhteys -ikkunaan. Anna salasana paikallisesti poistumatta RDP:stä - sinut poistetaan etäkäytöstä ja näet nykyisen näytön paikallisella näytölläsi. Sama odottaa sinua, jos kirjaudut sisään yhtenä käyttäjänä konsoliin ja yrität kirjautua sisään etänä toisella. Tässä tapauksessa järjestelmä kehottaa sinua lopettamaan paikallisen käyttäjän istunnon, mikä ei välttämättä aina ole kätevää.

Joten mennään alkaa, napsauta valikkoa hiiren kakkospainikkeella Tietokone ja paina Ominaisuudet.

Kiinteistöissä Järjestelmät valita Järjestelmän lisäasetukset

Siirry avautuvassa ikkunassa välilehdelle Etäyhteys…

... Lehdistö Lisäksi…

Ja laita tämän sivun ainoa valintaruutu.

Tämä on Windows 7:n "kotiversio" - niillä, joilla on Pro tai uudempi, on enemmän valintaruutuja ja pääsyn valvonta on mahdollista.

Klikkaus OK joka paikassa.

Nyt voit siirtyä kohtaan Remote Desktop Connection (Käynnistä> Kaikki ohjelmat> Apuohjelmat), syöttää sinne tietokoneen IP-osoitteen tai nimen, jos haluat muodostaa yhteyden siihen kotiverkostasi ja käyttää kaikkia resursseja.

Kuten tämä. Periaatteessa kaikki on yksinkertaista. Jos yhtäkkiä herää kysymyksiä tai jokin jää epäselväksi - tervetuloa kommentteihin.

Melko usein monilla etäkäyttöistuntoja käyttävillä käyttäjillä on kysymys RDP-portin vaihtamisesta. Katsotaan nyt yksinkertaisimpia ratkaisuja ja osoitetaan myös useita konfigurointiprosessin päävaiheita.

Mihin RDP-protokolla on tarkoitettu?

Ensin muutama sana maaseudun kehittämisohjelmasta. Jos katsot lyhenteen dekoodausta, voit ymmärtää etäkäytön

Yksinkertaisesti sanottuna tämä on päätepalvelin tai työasematyökalu. Windowsin asetukset (ja kaikki järjestelmän versiot) käyttävät oletusasetuksia, jotka sopivat useimmille käyttäjille. Joskus niitä on kuitenkin tarpeen muuttaa.

Normaali RDP-portti: pitäisikö se vaihtaa?

Joten, riippumatta Windows-muutoksesta, kaikilla protokollilla on esiasetettu arvo. Tämä on RDP-portti 3389, jota käytetään viestintäistunnon suorittamiseen (yhden päätelaitteen yhdistäminen etäyhteyksiin).

Mikä on syynä tilanteeseen, jossa standardiarvoa on muutettava? Ensinnäkin vain paikallisen tietokoneen suojauksella. Loppujen lopuksi, jos ymmärrät sen, tavallisen portin ollessa asennettuna, periaatteessa jokainen hyökkääjä voi helposti tunkeutua järjestelmään. Joten nyt katsotaan kuinka muuttaa oletus RDP-portti.

Asetusten muuttaminen järjestelmärekisterissä

Huomaamme heti, että muutosprosessi suoritetaan yksinomaan manuaalisessa tilassa, eikä itse etäkäyttöasiakkaassa ole mahdollisuutta nollata tai asettaa uusia parametreja.

Ensin kutsumme tavallisen rekisterieditorin Suorita-valikon regedit-komennolla (Win + R). Täällä meitä kiinnostaa HKLM-haara, jossa meidän täytyy mennä alas osiopuusta päätepalvelinhakemiston kautta RDP-Tcp-hakemistoon. Oikealla olevasta ikkunasta löydät avaimen PortNumber. Meidän on muutettava sen merkitystä.

Siirrymme editointiin ja näemme siellä 00000D3D. Monet ovat heti ymmällään siitä, mitä se on. Ja tämä on vain desimaaliluvun 3389 heksadesimaaliesitys. Portin määrittämiseksi desimaalimuodossa käytämme arvon esittämiseen sopivaa näyttömerkkijonoa ja määritämme sitten tarvitsemamme parametrin.

Tämän jälkeen käynnistämme järjestelmän uudelleen ja kun yritämme muodostaa yhteyden, määritämme uuden RDP-portin. Toinen tapa muodostaa yhteys on käyttää erityistä komentoa mstsc /v:ip_address:XXXX, jossa XXXXX on uusi portin numero. Mutta siinä ei vielä kaikki.

Windowsin palomuurisäännöt

Valitettavasti sisäänrakennettu Windowsin palomuuri voi estää uuden portin. Joten sinun on tehtävä muutoksia itse palomuurin asetuksiin.

Kutsumme palomuurin asetuksia lisäsuojausvaihtoehdoilla. Tässä sinun tulee ensin valita saapuvat yhteydet ja klikata riviä uuden säännön luomiseksi. Nyt valitsemme kohteen portin säännön luomiseksi, annamme sen arvon TCP:lle, sallimme yhteyden, jätämme profiiliosion ennalleen ja annamme lopuksi uudelle säännölle nimen, jonka jälkeen painamme painiketta asetukset. Palvelin on käynnistettävä uudelleen ja yhteyden muodostamisen yhteydessä määritettävä uusi RDP-portti kaksoispisteellä erotettuna vastaavalla rivillä. Teoriassa ei pitäisi olla ongelmia.

RDP-portin edelleenlähetys reitittimessä

Joissakin tapauksissa, kun käytetään langatonta yhteyttä kaapeliyhteyden sijaan, voi olla tarpeen suorittaa portin edelleenohjaus reitittimessä (reitittimessä). Tässä ei ole mitään vaikeaa.

Ensin järjestelmän ominaisuuksissa sallimme ja määritämme käyttäjät, joilla on siihen oikeus. Sitten siirrymme selaimen kautta reitittimen asetusvalikkoon (192.168.1.1 tai lopussa 0.1 - kaikki riippuu reitittimen mallista). Kenttään (jos pääosoite on 1.1) on toivottavaa ilmoittaa osoite alkaen kolmannesta (1.3) ja kirjoittaa osoitteen antamisen sääntö toiselle (1.2).

Sitten verkkoyhteyksissä käytämme tietonäkymää, jossa sinun tulee tarkastella tietoja, kopioida sieltä fyysinen MAC-osoite ja liittää se reitittimen parametreihin.

Ota nyt käyttöön modeemin NAT-asetukset-osiossa yhteys palvelimeen, lisää sääntö ja määritä XXXXX-portti, joka on välitettävä vakiomuotoiseen RDP-porttiin 3389. Tallenna muutokset ja käynnistä reititin uudelleen (uusi portti ei hyväksytä ilman uudelleenkäynnistystä). Voit tarkistaa yhteyden jollain erikoissivustolla, kuten ping.eu, portin testausosiossa. Kuten näet, kaikki on yksinkertaista.

Lopuksi huomaa, että porttiarvot jakautuvat seuraavasti:

- 0 - 1023 - portit matalan tason järjestelmäohjelmille;

- 1024 - 49151 - yksityisiin tarkoituksiin varatut satamat;

- 49152 - 65535 - dynaamiset yksityiset portit.

Yleensä monet käyttäjät valitsevat yleensä RDP-portit luettelon kolmannelta alueelta ongelmien välttämiseksi. Sekä asiantuntijat että asiantuntijat suosittelevat kuitenkin näiden arvojen käyttöä virityksessä, koska ne sopivat useimpiin tehtäviin.

Mitä tarkalleen tähän menettelyyn tulee, sitä käytetään pääasiassa vain Wi-Fi-yhteyden yhteydessä. Kuten jo huomaat, tavallisella langallisella yhteydellä sitä ei vaadita: muuta vain rekisteriavainten arvoja ja lisää portille säännöt palomuuriin.

RDP - Remote Desktop Protocol (etätyöpöytä)

Ensinnäkin tässä puhumme StandAlone Serveristä. Eli noin erillisestä - pysyvästä palvelimesta. Eikä koske toimialueen ohjaimia ja yritysverkkoja. (he tarvitsevat vain erittäin päteviä asiantuntijoita)

Tilanne, jossa tietty idea tuli mieleesi ja päätit toteuttaa sen. Ja sen toteuttamiseen tarvitset palvelimen, jonka vuokraat tietystä datakeskuksesta.

Olet valinnut sopivan tariffin, maksanut rahat ja nyt sinulla on jo Palvelin, jolle tarvitsemasi ohjelmisto on asennettu. Useimmissa tapauksissa Windows 2003 Server riittää näihin kokeiluprojekteihin. Täysin kustannustehokas ja tehokas.

Tekninen tuki antaa sinulle IP-osoitteen, sisäänkirjautumisen ja salasanan RDP-käyttöä varten, ja aloitat matkasi täynnä ..., no, yleensä - se ei näytä tarpeeksi.

Oletuksena voimme sanoa, että tämä palvelu Windowsissa on määritetty antamaan käyttäjälle paljon ongelmia ja ongelmia.

Vaikka tietysti - se toimii itsestään ja suorittaa täydellisesti tehtävänsä. Mutta ajan myötä (joskus voi olla liian myöhäistä) etäpalvelimen huolimaton omistaja kauhistuu tajuttuaan, mitä hänen järjestelmässään todella tapahtuu ja millainen joukko verenhimoisia ihmisiä seisoo hänen linnoituksensa muurien ympärillä.

Se on kuin sammuttaisit DVR:n infrapunasuodattimen ja yhtäkkiä alkaisi nähdä videolähteitä – liikennepoliisikameroita, joissa on valokuvakiinnitys, ja television kaukosäätimien signaaleja.

Sinä alat nähdä ja sitten ehkä ymmärrät.

Toisaalta ohjelmistokehittäjät teeskentelevät tekevänsä järjestelmänsä tavallista ihmistä varten, ja sinä alat uskoa siihen.

Mutta toisaalta nämä samat kehittäjät ehdottavat, että vain sertifioitu asiantuntija voi poimia näppäimistön. Ja todistus oli tältä vuodelta.

Tällainen on paradoksi.

Kerron teille, miltä se todella näyttää.

Mutta itse asiassa joukot coolhakkereita, luettuaan tusina riviä foorumeilta, lataavat valmiita luetteloita palvelimista, joissa on avoin RDP-portti. Ja he alkavat murtautua autoosi. Jotkut manuaalisesti (mutta tämä on harvinaista), mutta enimmäkseen eri ohjelmilla, ajaen sanakirjoja luettelon mukaan: sisäänkirjautuminen - salasana. Eikä kukaan rajoita heitä mihinkään. Siellä on välillä ahtaitakin.

Lisäksi katson lokeja ja huomaan, että suurimmaksi osaksi nämä ovat samoja sanakirjoja.

Ja palvelimesi on pakko taistella vastaan. Ja sinä et tiedä. Etkä ymmärrä, miksi suorituskykysi on alhainen, miksi kyselyitä suoritetaan pitkään.

Ajattelet isosti. Strategisesti toiminnallisuudesta. Ja tässä - jonkinlaiset jarrut eivät ole selkeitä.

Siksi aloitat muistin optimoinnin, väliaikaisten muuttujien poistamisen, levyjen eheyttämisen jne.

Ja ehkä jopa katso tarkemmin hallintalaajennuksen Tapahtumat-välilehteä.

Mutta vakuutan sinulle, että et näe syytä siellä! Koska se ei näytä yrityksiä syöttää väärä käyttäjätunnus ja salasana. Ehkä jopa väität muiden ihmisten kanssa, etteivät he riko sinua, koska he pelkäävät tai kunnioittavat.

Ei. Vakuutan teille, että kehittäjät ovat vain niin hauskoja tyyppejä. Ja aluksi ne painavat hieman asteikot pimeyden suuntaan. He sanovat, että jos nämä tapahtumat näytettäisiin, palvelimen kuormitus olisi suurempi.

Mutta tässä on vain huomattava, että ensimmäinen asia, joka kaikkien tulee tehdä, on käynnistää tämä näyttö. Vaikka tietysti on olemassa tiettyjä teknisiä järjestelmiä, jotka ovat täysin suljettuja ulkomaailmasta, joissa kukaan ei koskaan hakkeroi mitään. Mutta siellä vain tällaiset järjestelmät palvelevat kokonaisia ammattilaisryhmiä.

Joten aluksi korjataan tämä tilanne ja viedään järjestelmä normaaliin toimintakuntoon.

Mitä teemme:

- Rajataan sallittujen samanaikaisesti avoimien istuntojen määrää.

(Jos hallinnoit etäpalvelintasi itse, miksi tarvitset jonkun muun kuin sinä hallitsemaan palvelinta samaan aikaan kuin sinä?

Tosin voidaan tarvita vielä yksi - esimerkiksi tekniseen tukeen. Ja lisää - miksi?) - Ja laita valo päälle. Eli anna järjestelmän näyttää epäonnistuneet kirjautumisyritykset Tapahtumat-laajennuksessa.

Ja täällä tulet yllättymään. - Estämme pääsyn palvelimelle yli 3000 IP-osoitteesta, jotka itse asiassa eivät tee muuta kuin aiheuttavat ihmisille ongelmia. Tuo musta lista.

Jos sinulla ei ole mitään tekemistä ja tee pyyntöjä verkossa RDP:n määrittämisestä, löydät paljon neuvoja (ja olin itsekin pitkään varma, että ne olivat erittäin tehokkaita, kunnes päätin suorittaa kokeen)

- Rajoita sallittujen epäonnistuneiden kirjautumisyritysten määrää.

(Jos et ole humalassa, niin 3 kertaa riittää ymmärtämään, että näppäimistö on väärällä kielellä ja väärässä tapauksessa.) - Rajoita näiden kolmen yrityksen aikaa.

(Voit loppujen lopuksi 3 kertaa viikossa, tai voit - 3 kertaa sekunnissa ja jopa monisäikeisenä. Ja koska kukaan coolhakkereista ei tönäise näppäimistöä yhdellä sormella pitkään aikaan kirjaimen valinnassa, niin on kunnollista liikennettä, joka ehtii 10 minuutissa, jotka kehittäjät ovat päättäneet, selvittää useita satoja, pari tuhatta yhdistelmiä.) - Aseta sisääntulon estoaika siltä varalta, että olet humalassa tai jos et ole sinä.

(Oletus - 3 minuuttia ei ärsytä ketään. Laitetaan puoli tuntia. Anna heidän kyllästyä odottamiseen.)

Myönnän, että olin erittäin iloinen, kun löysin tällaiset artikkelit, ja tein heti kaiken oikein. Olin varma, että nyt voit keskittyä itse projektiin etkä murehtia liikaa turvallisuudesta.

Koska yrityksiä oli päivän aikana kymmeniä tuhansia. (Enkä istu kasvoni näytöllä koko päivää, vaan käyn kerran päivässä tarkistamassa sovellusteni suorituskyvyn) Ja niin se jäi.

En vieläkään ymmärtänyt, miten se oli niin, joten näen, että minulla on 3 yritystä asetettuna ja sitten tukos 30 minuutin ajan. Ja tämä botti on pelannut kuusi tuntia väsymättä läpi kirjautumisia "järjestelmänvalvojasta" "ferapontiin".

Mutta kaikki ei ollut vapaa-aikaa. Ja sitten - asensin kaiken, mikä tarkoittaa - sen pitäisi toimia!

Kerran jouduin siirtämään yhden projekteistani palvelimelta toiselle RAID-ryhmän vian vuoksi. Ja vanha palvelin oli käytössäni jonkin aikaa, mutta oli turvallista yrittää tehdä vaarallisia ja vähemmän kokeita sillä. Joten päätin tarkistaa sen.

Tätä varten yritin usean minuutin ajan kirjautua sisään väärällä salasanalla odottaen, että nyt todennusjärjestelmä estäisi minut. Figushki. Mitään ei tapahtunut.

Vietin pari päivää tutkiessani tätä ongelmaa tarkemmin. Uppouduin käsikirjoihin ja niukkoihin kommentteihin. Kaikki kuten yksi vakuuttaa foorumeilla - tämä menetelmä on erittäin tehokas.

Ja tämän aion nyt kertoa sinulle:

- Ensinnäkin tämä menetelmä toimii vain verkkotunnuksen ohjaimen alla (et tiedä mikä se on? Spit - et tarvitse sitä) ja erillisessä palvelimessa sinun on sukeltaa erityistietoihin ja opeteltava loitsuja.

- toiseksi käy ilmi, ja ilmeisesti monet virheellisesti ja naiivisti olettavat toisin (kuten minä), että kun tällainen mekanismi toteutetaan, sisäänpääsyä yrittävä estetään.

Ei, ei vain hän. Ja sinut estetään!

Kyllä – tilisi on estetty ajaksi, jonka rekisteröidyit sinne. Etkä itse pääse koskaan sisään omalle palvelimellesi!

Poistuessani kotoa ja lukitessaan oven, rikon lukon. Jäädyttään korvani - isoäidistä huolimatta.

Mutta mielestäni ero tällaisten illuusioiden kanssa kannatti parin päivän piinaa.

Johdanto valmis. Ryhdytään hommiin.

1. Rajoita sallittujen samanaikaisten avoimien istuntojen määrää.

Etsi ja avaa Terminal Services Configuration -laajennus:

Valitse tässä laajennuksessa avaa RDP-Tcp-välilehti "ominaisuuksista", jossa rajoitamme "Msximum Connections" -arvon 2x kaikille verkkosovittimille.

Napsauta OK. Nyt vain yksi henkilö voi tulla samaan aikaan kuin sinä. Ja ilman sinua kaikkien halukkaiden on asetettava riviin kaksin.

Seuraavaksi, te paskiaiset!

2. Ota käyttöön epäonnistuneiden kirjautumisyritysten näyttö Tapahtumat-laajennuksessa.

Löydämme ja avaamme "Paikalliset suojausasetukset" -laajennuksen ja siinä - osion: "Tarkastuskäytäntö":

Ja muuta kaikkien "Audit"-merkintöjen ominaisuusarvoja - kuten kuvakaappauksessa näkyy. Tämän jälkeen sinun on käynnistettävä uudelleen, jotta muutokset tulevat voimaan.

Voit odottaa ja muutaman tunnin kuluttua katsoa nyt todellista kuvaa ymmärtääksesi, millaisessa maailmassa elämme ja kuka meitä todella ympäröi.

3. Kiellämme pääsyn palvelimelle 100 % haitallisilta IP-osoitteilta. Tuo musta lista.

Tässä on 2 vaihtoehtoa:

- Nopeasti ja kaikki kerralla.

- Manuaalinen, jossa ymmärrät mitä tarkalleen olet tekemässä.

Nopea tapa.

Sen jälkeen sinulla pitäisi olla jotain tällaista:

Käsin, ymmärryksellä.

- Ensin sinun on luotava lisäkäytäntö. Avaa "Paikalliset suojausasetukset" -laajennus.

- Valitset osion "IP-suojauskäytännöt paikallisessa tietokoneessa" ja napsautat hiiren kakkospainikkeella: "Luo IP-suojauskäytäntö ..." käynnistät ohjatun määritystoiminnon.

- Keksi nimi uudelle säännölle. Esimerkiksi: "Estä IP".

- Napsauta seuraavaksi kaikkia kysymyksiä ja lopuksi saat lomakkeen Käytännön ominaisuuksien muokkaamiseen.

- Uuden säännön lisääminen. Klikkaus . ja jos Ohjattu toiminto -valintaruutu on valittuna, käynnistyy toinen ohjattu toiminto, jonka kysymyksiin on vastattava.

- Tunnelin päätepiste. Lehdistö

- Verkkotyyppi. Siellä on jo "Kaikki verkkoyhteydet". Lehdistö

- IP-suodatinluettelo.

Uuden suodattimen lisääminen. Painamme ja keksimme merkityksellisen Nimen.

Esimerkiksi: Block brute forcing IP.

Lista on vielä tyhjä. Pidämme sen sellaisenaan.

Windows Server 2008 R2:n Remote Desktop Services (RDS) ei ole vain edeltäjänsä Terminal Services -tuotemerkki. Uudet ominaisuudet, joista osa ilmestyi Windows Server 2008:ssa, kuten RemoteApp, RD Gateway ja RD Virtualization Host, tekevät helpoksi ja käteväksi varmistaa sekä yksittäisten käyttäjien sovellusten että kokonaisten työasemien käyttöönoton ja toiminnan RDS- ja VDI-ratkaisuissa. Toimivuus ja käyttömukavuus eivät ole huonompia kuin Citrix-ratkaisut tai muiden valmistajien kompleksit.

Mutta entä etätyöpöytäpalveluiden turvallisuus? Microsoft on merkittävästi päivittänyt ja vahvistanut tämän palvelun turvallisuutta. Tässä artikkelissa puhumme RDS:n turvamekanismeista, päätepalvelujen turvaamisesta ryhmäkäytäntöjen avulla sekä RDS-ratkaisujen turvaamisen käytännön näkökohdista.

Mitä uutta R2:ssa

Jos olet joskus työskennellyt päätepalveluiden Windows Server 2003- ja Windows Server 2008 -versioiden kanssa, muistat todennäköisesti, että Windows 2008 esitteli useita uusia ominaisuuksia, kuten (selainyhteys), (päätepalvelujen Internet-yhteys), (yksittäisten sovellusten julkaiseminen RDP-protokollan kautta) ja palvelu (kuormituksen tasapainotuksen varmistaminen).

Windows Server 2008 R2 esitteli seuraavat ominaisuudet:

- Etätyöpöydän virtualisointi VDI-ratkaisuille

- RDS Provider for PowerShell (Järjestelmänvalvoja voi nyt hallita RDS-määritystä ja hallintaa komentoriviltä tai komentosarjojen kautta)

- Remote Desktop IP -virtualisointi, jonka avulla voit määrittää IP-osoitteita yhteyksille istunnon tai käynnistettävän sovelluksen parametrien perusteella

- Uusi versio RDP-protokollasta ja Remote Desktop Connection (RDC) -asiakkaasta - v. 7.0

- Prosessoriresurssien hallinta, joka mahdollistaa suorittimen resurssien dynaamisen allokoinnin aktiivisten istuntojen määrän perusteella

- Yhteensopivuus Windows Installerin kanssa, jonka avulla voit asentaa ohjelmia, joilla on mahdollisuus lisäksi määrittää sovellusasetuksia käyttäjän puolella.

- Asiakaspuolen tuki jopa 16 näytölle.

Lisäksi videon ja äänen kanssa työskentelyn toimintoja on parannettu ja Windows Aero -tekniikan täysi tuki (huomaa, että Aeroa ei tueta usean näytön tilassa).

Luonnollisesti RDS-tietoturvaongelmat riippuvat tietystä ratkaisusta. Jos esimerkiksi julkaiset työpöydän käyttäjille, jotka muodostavat yhteyden Internetin tai selaimen kautta, tietoturvaongelma on paljon akuuttimpi kuin vakioratkaisussa, kun asiakkaat muodostavat yhteyden käyttämällä RDC-asiakasta lähiverkon (LAN) kautta.

Verkkotason todennus

Jotta voit parantaa kaikkien yhteyksien turvallisuutta, sinun on otettava käyttöön NLA (Network Level Authentication) -todennusmekanismi. NLA edellyttää, että käyttäjä kirjautuu sisään RD-istuntoisäntään ennen istunnon luomista. Tämän mekanismin avulla voit suojata palvelinta tunkeilijoiden tai bottiohjelmien luomien tarpeettomien istuntojen käsittelyltä. NLA:n käyttämiseksi asiakkaan käyttöjärjestelmän on tuettava Credential Security Support Provider -palvelua (CredSSP), joka tarkoittaa Windows XP SP3:a () tai uudempaa sekä RDP 6.0 -asiakasohjelmaa tai uudempaa.

Voit määrittää NLA:n RD Session -palvelimessa avaamalla Hallintatyökalut -> Etätyöpöytäpalvelut -> Työpöytäistunnon isäntämäärityskonsoli.

- Napsauta yhteyttä hiiren kakkospainikkeella

- Valitse Ominaisuudet

- Siirry Yleiset-välilehteen

- Valitse vaihtoehto "Salli yhteydet vain tietokoneista, joissa on etätyöpöytä ja verkkotason todennus"

- Napsauta OK.

Transport Layer Security (TLS)

RDS-istunto voi käyttää yhtä kolmesta suojausmekanismista asiakkaiden ja RDS-istuntoisäntäkoneen välisen yhteyden turvaamiseen:

- RDP-suojauskerros- Käyttää sisäänrakennettua RDP-salausta, on vähemmän turvallinen.

- Neuvotella– TLS 1.0 (SSL) -salausta käytetään, jos asiakas tukee sitä, jos asiakas ei tue sitä, käytetään normaalia RDP-suojausta.

- SSL– TLS 1. -salausta käytetään palvelimen todentamiseen ja asiakkaan ja palvelimen välillä siirrettävien tietojen salaamiseen. Tämä on turvallisin tila.

Korkean turvallisuustason saavuttamiseksi sinun on käytettävä SSL/TLS-salausta. Näitä tarkoituksia varten sinulla on oltava digitaalinen varmenne, joka voi olla itse allekirjoitettu tai CA-varmentajan myöntämä (mikä on parempi).

Suojaustason lisäksi voit valita yhteyden salaustason. Seuraavat salaustyypit ovat saatavilla:

- matala– Asiakkaalta palvelimelle lähetettyjen tietojen 56-bittistä salausta käytetään. Palvelimelta asiakkaalle siirrettyjä tietoja ei salata.

- Asiakas yhteensopiva– Tämän tyyppistä salausta käytetään oletuksena. Tässä tapauksessa kaikki asiakkaan ja palvelimen välinen liikenne salataan suurimmalla avaimen pituudella, jota asiakas tukee.

- korkea– kaikki asiakkaan ja palvelimen välillä molempiin suuntiin siirrettävä data on salattu 128-bittisellä avaimella

- FIPS-yhteensopiva– kaikki asiakkaan ja palvelimen välillä molempiin suuntiin siirrettävä data on salattu FIPS 140-1 -menetelmällä.

On syytä huomata, että jos käytetään High- tai FIPS-yhteensopivia salaustasoja, kaikki asiakkaat, jotka eivät tue tämäntyyppistä salausta, eivät pysty muodostamaan yhteyttä palvelimeen.

Voit määrittää palvelimen todennustyypin ja salaustason seuraavasti:

- Avaa RD Session Host -palvelimella Remote Desktop Session Host -määritysikkuna ja siirry ominaisuusikkunaan.

- Valitse Yleiset-välilehden avattavista valikoista haluamasi suojaustaso ja salaustyyppi.

- Napsauta OK.

Ryhmäkäytännöt

RDS-asetusten määrittämiseen Windows Server 2008 R2:ssa on useita ryhmäkäytäntövaihtoehtoja. Ne kaikki sijaitsevat Tietokoneen kokoonpano\Käytännöt\Hallintamallit\Windows Components\Remote Desktop Services -osiossa (kuvassa näkyy ryhmäkäytäntöjen hallintakonsolin kuvakaappaus).

Kuten näet, on olemassa käyttöoikeuksien hallintakäytäntöjä, RDC-asiakasmäärityskäytäntöjä ja itse RD Session Host -palvelinta. RD Session Host -tietoturvakäytännöt sisältävät:

- Aseta asiakasyhteyden salaustaso: käytäntöä käytetään salaustason hallintaan. Jos tämä on käytössä, kaikkien yhteyksien on käytettävä määritettyä salaustasoa (oletus on High).

- AinaKehotevartenSalasanapäälleyhteys: Tätä käytäntöä käytetään, jos haluat aina kysyä käyttäjän salasanaa, kun muodostat yhteyden RD-istuntoon, vaikka salasana olisi syötetty RDC-asiakkaassa. Oletuksena käyttäjät voivat kirjautua istuntoon automaattisesti, jos he antavat salasanan RDC-asiakkaassa.

- VaatiaturvallinenRPCviestintää: - Kun käytäntö on käytössä, vain todennettuja ja salattuja pyyntöjä asiakkailta sallitaan.

- Vaatiakäyttää/ErityinenTurvallisuuskerrosvartenEtä (RDP) Liitännät: kun käytäntö on käytössä, kaikissa asiakkaan ja päätepalvelimen välisissä yhteyksissä on käytettävä tässä määritettyä suojaustasoa (RDP, Negotiate tai SSL/TLS).

- TehdäEisalliaPaikallinenJärjestelmänvalvojattoMukautaKäyttöoikeudet: Käytäntö estää järjestelmänvalvojien mahdollisuuden määrittää RD Session Host -suojausasetuksia.

- Vaadi käyttäjän todennus etäyhteyksiä varten käyttämällä verkkotason todennusta: Käytäntö sisältää NLA-vaatimuksen kaikille päätepalvelinyhteyksille (asiakkaat, joilla ei ole NLA-tukea, eivät voi muodostaa yhteyttä).

RDC-asiakasasetukset sijaitsevat alaosassa EtäTyöpöytäyhteysasiakas:

- Tehdäeisalliasalasanattoollatallennettu: käytäntö kieltää salasanojen tallentamisen RDC-asiakkaaseen, "Tallenna salasana" -vaihtoehto ei ole käytettävissä, kaikki aiemmin tallennetut salasanat poistetaan.

- TäsmentääSHA1 peukalonjäljet/todistuksetedustaaluotettu.rdpkustantajat: Tämän käytännön avulla voit luoda luettelon varmenteiden SHA1-peukalojäljistä, ja jos varmenne vastaa tässä luettelossa olevaa peukalojälkeä, sitä pidetään luotettavana.

- Kehotevartenvaltakirjatpäällätheasiakastietokone: Käytäntö mahdollistaa käyttäjän tunnistetietojen kysymisen asiakastietokoneessa, ei RD Session -palvelimessa.

RD Web Access

Sellaisten tietokoneiden käyttäjät, joihin ei ole asennettu RDC-asiakasohjelmaa, voivat käyttää julkaistuja sovelluksia verkkoselaimen avulla. Tätä varten käyttäjän on avattava URL-osoite selaimessa, jossa RDS-resurssit julkaistaan. RD Web Access Server on RD-palvelimen erillinen rooli, joka sijaitsee yleensä erillisessä palvelimessa.

RD Web Access -palvelimen verkkokäyttöliittymä perustuu SSL:ään ja käyttäjät voivat kirjautua sisään omilla tunnuksilla. Autentikoidut käyttäjät näkevät vain luettelon julkaistuista ohjelmista (RemoteApp), joihin heillä on pääsy.

Web Access -palvelin käyttää X.509-varmennetta salaukseen. Oletusarvo on itse allekirjoitettu varmenne.

Network Layer Security (SSL) RDP ei valitettavasti ole laajalti käytössä järjestelmänvalvojien keskuudessa, jotka haluavat suojata pääteyhteyksiä eri tavalla. Ehkä tämä johtuu menetelmän ilmeisestä monimutkaisuudesta, mutta näin ei ole, tässä materiaalissa pohditaan, kuinka tällainen suoja voidaan järjestää yksinkertaisesti ja ilman vaikeuksia.

Mitä hyötyä on RDP:n turvaamisesta SSL:llä? Ensinnäkin vahva kanavan salaus, sertifikaattipohjainen palvelimen todennus ja verkkotason käyttäjätodennus. Jälkimmäinen ominaisuus on saatavilla Windows Server 2008:sta alkaen. Verkkotason todennus parantaa päätepalvelimen turvallisuutta sallimalla todennuksen tapahtua ennen kuin istunto edes alkaa.

Verkkotason todennus tapahtuu ennen yhteyden muodostamista etätyöpöytään ja sisäänkirjautumisnäytön näyttämistä, mikä vähentää palvelimen kuormitusta ja parantaa huomattavasti sen suojausta tunkeutujia ja haittaohjelmia vastaan sekä vähentää palvelunestohyökkäysten todennäköisyyttä.

Jotta RDP:stä voitaisiin hyötyä SSL:n sijaan, asiakastietokoneissa on oltava Windows XP SP3, Windows Vista tai Windows 7 ja RDP-asiakasversio 6.0 tai uudempi.

Windows Server 2003 SP1:tä ja uudempaa käytettäessä SSL (TLS 1.0) -kanavasalaus ja palvelintodennus ovat käytettävissä. Asiakastietokoneissa on oltava RDP-asiakasversio 5.2 tai uudempi.

Artikkelissamme harkitsemme Windows Server 2008 R2:een perustuvan päätepalvelimen asentamista, mutta kaikki sanottu pätee Windows Server 2003:lle (lukuun ottamatta puuttuvia ominaisuuksia).

Tämän ratkaisun onnistunut käyttöönotto edellyttää, että verkossasi on toimiva varmenneviranomainen, jonka kokoonpanon otimme huomioon. Jotta voit luottaa tämän CA:n päätepalvelimelle myöntämiin varmenteisiin, sinun on asennettava CA-varmenne (tai varmenneketju) .

Pyydä sitten palvelimen todennusvarmenne seuraavilla parametreilla:

Nimi - päätepalvelimen koko nimi (esim. server.domain.com, jos palvelin kuuluu domain.com-verkkotunnukseen)

- Varmenteen tyyppi - Palvelimen todennussertifikaatti

- Aseta vaihtoehto Luo uusi avainsarja

- CSP- Microsoft RSA Channel Cryptographic Provider.

- Valintaruutu Merkitse avain vietäväksi.

- Jos kyseessä on yrityksen CA, valitse valintaruutu Käytä varmennetta varten tietokoneen paikallista tallennustilaa. (Tämä vaihtoehto ei ole käytettävissä erillisessä CA:ssa.)

Lähetä pyyntö CA:lle ja asenna myönnetty varmenne. Tämä varmenne on asennettava tietokoneen paikalliseen varastoon, muuten päätepalvelut eivät voi käyttää sitä. Tarkista tämä suorittamalla konsoli MMC (Käynnistä - Suorita - mmc) ja lisää snap Sertifikaatit(Tiedosto – Lisää tai poista laajennus) tietokonetilille.

Valitse konsolin juuressa napsauttamalla Näytä - Asetukset ja aseta katselutila Järjestä sertifikaatit tarkoituksen mukaan. Myönnetyn todistuksen tulee olla ryhmässä Palvelimen todennus.

Jos sait varmenteen käyttämällä itsenäistä (erillistä) CA:ta (verkolla ei ole toimialuerakennetta), se asennetaan oletusarvoisesti käyttäjätilisäilöön ja sinun on suoritettava useita lisävaiheita.

avata Internet Explorer - Internet-asetukset - Sisältö - Sertifikaatit, myönnetty varmenne on asennettava myymälään Henkilökohtainen.

Tee vienti. Kun viet, määritä seuraavat asetukset:

- Kyllä, vie yksityinen avain

- Poista yksityinen avain onnistuneen viennin jälkeen

Poista sitten varmenne tästä kaupasta. hetkessä Sertifikaatit (paikallinen tietokone) Valitse osio Palvelimen todennus, napsauta sitä hiiren kakkospainikkeella Kaikki tehtävät - Tuo ja tuo sertifikaatti.

Nyt sisällä Hallinta - Etätyöpöytäpalvelut avata Etätyöpöytäistunnon isäntämääritykset(Windows Server 2003:n hallintatyökalut - Päätepalvelujen määrittäminen).

Valitse haluamasi yhteys ja avaa sen ominaisuudet. Napsauta painiketta aivan alareunassa Valita ja valitse edellisessä vaiheessa hankittu varmenne (Windows Server 2003:ssa tämä ikkuna näyttää hieman erilaiselta).

Kun olet valinnut varmenteen, määritä loput ominaisuudet:

Kun olet valinnut varmenteen, määritä loput ominaisuudet:

- Turvallisuustaso SSL

- Salaustaso Korkea tai FIPS-yhteensopiva

- Valintaruutu Salli yhteydet vain tietokoneista...(ei saatavilla Windows Server 2003:ssa)

Tallenna syötetyt parametrit, tämä päättää palvelimen asennuksen.

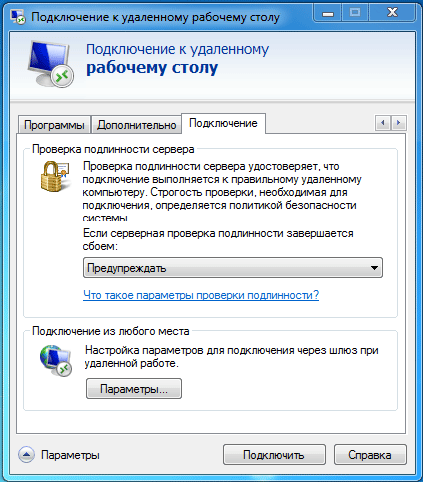

Luo asiakastietokoneessa etätyöpöytäyhteys ja käytä osoitteena täydellistä palvelimen nimeä, joka on määritetty varmenteessa. Avaa yhteysominaisuudet ja välilehti Yhteys - Palvelimen todennus aseta vaihtoehto Varoittaa.

Jotta tämä tietokone luottaisi sertifikaattiviranomaisemme myöntämiin varmenteisiin, älä unohda asentaa siihen CA-varmennetta kaupassa Luotetut juurivarmentajat.

Jotta tämä tietokone luottaisi sertifikaattiviranomaisemme myöntämiin varmenteisiin, älä unohda asentaa siihen CA-varmennetta kaupassa Luotetut juurivarmentajat.

Windows 7:ssä (käytettäessä RDP-asiakasversiota 7) tämä varmenne on asennettava kauppaan tietokoneen tili, voit tehdä tämän tuomalla sen Snapin kautta Sertifikaatit (paikallinen tietokone) Oma asiakaskeskus -konsolissa samalla tavalla kuin yllä. Muuten yhteys epäonnistuu ja saat seuraavan virheilmoituksen:

CA-varmenteen asentamisen jälkeen voit yrittää muodostaa yhteyden. Huomaa, että sinua pyydetään antamaan käyttäjätunnus ja salasana jo ennen RDP-istunnon luomista. Jos yhteys onnistuu, kiinnitä huomiota ikkunan otsikon lukkoon, joka osoittaa, että työskentelet SSL:n kautta. Napsauttamalla sitä voit tarkastella varmenteen tietoja.

CA-varmenteen asentamisen jälkeen voit yrittää muodostaa yhteyden. Huomaa, että sinua pyydetään antamaan käyttäjätunnus ja salasana jo ennen RDP-istunnon luomista. Jos yhteys onnistuu, kiinnitä huomiota ikkunan otsikon lukkoon, joka osoittaa, että työskentelet SSL:n kautta. Napsauttamalla sitä voit tarkastella varmenteen tietoja.

Ja lopuksi tippa tervaa hunajatynnyrissä. Windows Terminal Services ei osaa todentaa yhdistäviä asiakkaita, joten tarvittaessa tulee käyttää lisäsuojausmenetelmiä, kuten SSH-tunneli tai IPSec VPN.