Kindlasti on paljud teist seda lühendit juba kuulnud ja näinud - see tähendab sõna-sõnalt Kaugtöölaua protokoll (KaugjuhtimispultTöölaudprotokoll). Kui kedagi huvitab selle rakendustaseme protokolli toimimise tehniline nõtkus, võib ta lugeda kirjandust, alustades samast Vikipeediast. Vaatleme puhtalt praktilisi aspekte. Nimelt asjaolu, et antud protokoll võimaldab Windowsi sisseehitatud tööriista “Remote Desktop Connection” abil kaugühenduse luua erineva versiooniga Windowsiga arvutitega.

Millised on RDP protokolli kasutamise plussid ja miinused?

Alustame meeldivast – plussidest. Eeliseks on see, et seda tööriista, mida õigemini nimetatakse KlientMAK, on saadaval igale Windowsi kasutajale nii arvutis, kust kaugjuhtimispulti juhtida, kui ka neile, kes soovivad avada kaugjuurdepääsu oma arvutile.

Ühenduse kaudu kaugtöölauaga on võimalik mitte ainult näha kaugtöölauda ja kasutada kaugarvuti ressursse, vaid ühendada sellega ka kohalikke kettaid, printereid, kiipkaarte jms. Muidugi, kui soovite RDP kaudu videot vaadata või muusikat kuulata, ei paku see protsess teile tõenäoliselt rõõmu, sest... enamikul juhtudel näete slaidiseanssi ja heli tõenäoliselt katkeb. Kuid RDP teenust ei loodud nende ülesannete jaoks.

Teiseks vaieldamatuks eeliseks on see, et arvutiga ühendamine toimub ilma lisaprogrammideta, mis on enamasti tasulised, kuigi neil on oma eelised. Juurdepääsuaeg RDP serverile (mis on teie kaugarvuti) on piiratud ainult teie sooviga.

On ainult kaks miinust. Üks on märkimisväärne, teine mitte nii palju. Esimene ja oluline on see, et RDP-ga töötamiseks peab arvutil, millega ühendust luuakse, olema valge (väline) IP või ruuterist peab olema võimalik porti sellesse arvutisse “edasida”, millel peab jällegi olema väline IP. Pole tähtis, kas see on staatiline või dünaamiline, kuid see peab olema.

Teine puudus pole nii märkimisväärne - kliendi uusimad versioonid ei toeta enam 16-värvilist värviskeemi. Minimaalne - 15 bitti. See aeglustab oluliselt RDP-d, kui loote ühenduse kidura ja tühja Interneti kaudu kiirusega, mis ei ületa 64 kilobitti sekundis.

Milleks saate RDP kaudu kaugjuurdepääsu kasutada?

Organisatsioonid kasutavad 1C programmis koostööks reeglina RDP servereid. Ja mõned juurutavad neile isegi kasutaja tööjaamu. Seega saab kasutaja, eriti kui tal on töökoht reisil, 3G interneti või hotelli/kohviku WiFi olemasolul oma töökohaga kaugühenduse luua ja kõik probleemid lahendada.

Mõnel juhul saavad kodukasutajad kasutada kaugjuurdepääsu oma koduarvutile, et hankida andmeid koduressurssidest. Põhimõtteliselt võimaldab kaugtöölaua teenus täielikult töötada teksti-, inseneri- ja graafikarakendustega. Ülaltoodud põhjustel ei tööta see video- ja helitöötlusega, kuid see on siiski väga oluline pluss. Ettevõtte poliitikaga suletud ressursse saate vaadata ka tööl, kui loote ühenduse oma koduarvutiga ilma anonüümsete seadmete, VPN-i või muude kurjade vaimudeta.

Interneti ettevalmistamine

Eelmises osas rääkisime sellest, et RDP kaudu kaugjuurdepääsu võimaldamiseks vajame välist IP-aadressi. Seda teenust võib pakkuda teenusepakkuja, seega helistame või kirjutame või läheme teie isiklikule kontole ja lepime kokku selle aadressi andmise. Ideaalis peaks see olema staatiline, kuid põhimõtteliselt saab dünaamilistega elada.

Kui keegi terminoloogiast aru ei saa, siis on staatiline aadress konstantne ja dünaamiline aadress muutub aeg-ajalt. Dünaamiliste IP-aadressidega täielikuks töötamiseks on leiutatud erinevad teenused, mis pakuvad dünaamilist domeeni sidumist. Mis ja kuidas, sellel teemal tuleb varsti artikkel.

Ruuteri ettevalmistamine

Kui teie arvuti pole ühendatud otse Interneti-teenuse pakkuja kaabliga, vaid ruuteri kaudu, peame selle seadmega ka mõned manipulatsioonid tegema. nimelt - edastamise teenindusport - 3389. Vastasel juhul ei luba teie ruuteri NAT teid lihtsalt teie koduvõrku. Sama kehtib ka RDP-serveri seadistamise kohta organisatsioonis. Kui te ei tea, kuidas porti edastada, lugege artiklit portide edastamine ruuteris (avaneb uuel vahelehel), seejärel tulge siia tagasi.

Arvuti ettevalmistamine

Arvutiga kaugühenduse loomise võimaluse loomiseks peate tegema täpselt kahte asja:

Lubage ühendus jaotises Süsteemi atribuudid;

- määrake praegusele kasutajale parool (kui tal parooli pole) või looge uus kasutaja spetsiaalselt RDP kaudu ühenduse loomiseks mõeldud parooliga.

Otsustage ise, mida kasutajaga teha. Kuid pidage meeles, et mitte-serveri operatsioonisüsteemid ei toeta algselt mitut sisselogimist. Need. kui logite end sisse kohalikult (konsool) ja seejärel logite sisse sama kasutajana kaugjuhtimisega, lukustatakse kohalik ekraan ja samas kohas seanss avaneb kaugtöölaua ühenduse aknas. Kui sisestate parooli kohapeal ilma RDP-st väljumata, jäetakse teid kaugjuurdepääsust välja ja teie kohalikul monitoril näete praegust ekraani. Sama ootab teid ka siis, kui logite konsooli sisse ühe kasutajana ja proovite eemalt teise kasutajana sisse logida. Sel juhul palub süsteem teil kohaliku kasutaja seanss lõpetada, mis ei pruugi alati mugav olla.

Nii et lähme edasi Alusta, paremklõpsake menüül Arvuti ja vajutage Omadused.

Kinnisvarades Süsteemid vali Süsteemi täpsemad sätted

Avanevas aknas minge vahekaardile Kaugjuurdepääs…

...klõpsake Lisaks…

Ja märkige sellel lehel ainus ruut.

See on Windows 7 “koduversioon” - neil, kellel on Pro ja uuem, on rohkem märkeruutusid ja juurdepääsu on võimalik eristada.

Klõpsake Okei kõikjal.

Nüüd saate minna kaugtöölauaühendusse (Start> Kõik programmid> Tarvikud), sisestada sinna arvuti IP-aadress või nimi, kui soovite sellega koduvõrgust ühenduse luua ja kõiki ressursse kasutada.

Nagu nii. Põhimõtteliselt on kõik lihtne. Kui teil on äkki küsimusi või midagi jääb ebaselgeks, tere tulemast kommentaaridesse.

Üsna sageli tekib paljudel kaugjuurdepääsu seansse kasutavatel kasutajatel küsimus, kuidas RDP-porti muuta. Vaatame nüüd lihtsamaid lahendusi ja osutame ka häälestusprotsessi mitmele peamisele etapile.

Mille jaoks on RDP protokoll?

Esiteks paar sõna RDP-st. Kui vaatate lühendi dekodeerimist, saate sellest kaugjuurdepääsust aru

Lihtsamalt öeldes on see terminaliserveri või tööjaama tööriist. Windowsi sätted (ja kõik süsteemi versioonid) kasutavad vaikesätteid, mis sobivad enamikule kasutajatele. Mõnikord on aga vajadus neid muuta.

Standardne RDP port: kas seda tuleks muuta?

Seega, olenemata Windowsi modifikatsioonist, on kõigil protokollidel eelseadistatud tähendus. See on RDP port 3389, mida kasutatakse sideseansi läbiviimiseks (ühe terminali ühendamine kaugterminalidega).

Mis on olukorra põhjuseks, kui standardväärtust on vaja muuta? Esiteks ainult kohaliku arvuti turvalisuse tagamisega. Lõppude lõpuks, kui vaatate seda, siis kui standardport on installitud, võib põhimõtteliselt iga ründaja hõlpsasti süsteemi tungida. Nüüd vaatame, kuidas muuta RDP vaikeporti.

Seadete muutmine süsteemiregistris

Pangem kohe tähele, et muutmisprotseduur viiakse läbi eranditult käsitsi režiimis ja kaugjuurdepääsu klient ise ei näe ette lähtestamist ega uute parameetrite installimist.

Kõigepealt helistage tavalisele registriredaktorile, kasutades käsku regedit menüüs Run (Win + R). Siin huvitab meid HKLM-i haru, kus peame minema partitsioonipuu kaudu terminaliserveri kataloogi RDP-Tcp kataloogi. Parempoolses aknas leiame võtme PortNumber. See on selle tähendus, mida me peame muutma.

Läheme redigeerimisse ja näeme seal 00000D3D. Paljud inimesed on kohe hämmingus, mis see on. Ja see on vaid kümnendarvu 3389 kuueteistkümnendkujuline esitus. Pordi kümnendkoha näitamiseks kasutame vastavat rida väärtuse esituse kuvamiseks ja seejärel määrame vajaliku parameetri.

Pärast seda taaskäivitame süsteemi ja ühenduse loomisel määrake uus RDP-port. Teine võimalus ühenduse loomiseks on kasutada spetsiaalset käsku mstsc /v:ip_address:XXXX, kus XXXXX on uus pordi number. Kuid see pole veel kõik.

Windowsi tulemüüri reeglid

Kahjuks võib sisseehitatud Windowsi tulemüür uue pordi blokeerida. See tähendab, et peate muutma tulemüüri enda sätteid.

Avage tulemüüri seaded täpsemate turvaseadetega. Siin tuleks esmalt valida sissetulevad ühendused ja uue reegli loomiseks klõpsata real. Nüüd valime elemendi pordi jaoks reegli loomiseks, sisestame selle väärtuse TCP jaoks, lubame ühenduse, jätame profiilide jaotise muutmata ja lõpuks määrame uuele reeglile nime, mille järel klõpsame täieliku konfigureerimise nuppu. Jääb üle vaid server taaskäivitada ja ühenduse loomisel määrata uus RDP-port vastaval real asuva kooloni kaudu. Teoreetiliselt ei tohiks probleeme tekkida.

RDP-pordi edastamine ruuteril

Mõnel juhul, kui kasutate kaabelühenduse asemel traadita ühendust, peate võib-olla oma ruuteri pordi edasi saatma. Selles pole midagi keerulist.

Esiteks lubame ja märgime süsteemi omadustes kasutajad, kellel on selleks õigus. Seejärel läheme brauseri kaudu ruuteri sätete menüüsse (192.168.1.1 või lõpus 0,1 - kõik sõltub ruuteri mudelist). Väljale (kui meie põhiaadress on 1.1) on soovitav märkida aadress, alustades kolmandast (1.3) ja kirjutada aadressi väljastamise reegel teisele (1.2).

Siis kasutame võrguühendustes detailvaadet, kus tuleks vaadata detaile, kopeerida sealt füüsiline MAC aadress ja kleepida see ruuteri parameetritesse.

Nüüd lubage modemi NAT-i sätete jaotises ühendus serveriga, lisage reegel ja määrake port XXXXX, mis tuleb edastada standardsesse RDP-porti 3389. Salvestage muudatused ja taaskäivitage ruuter (uus port ei aktsepteerita ilma taaskäivituseta). Ühendust saate kontrollida mõnel spetsiaalsel veebisaidil, näiteks ping.eu, pordi testimise jaotises. Nagu näete, on kõik lihtne.

Lõpuks pange tähele, et pordi väärtused on jaotatud järgmiselt:

- 0 - 1023 - madala taseme süsteemiprogrammide pordid;

- 1024 - 49151 - eraotstarbeks eraldatud sadamad;

- 49152 - 65535 - dünaamilised privaatpordid.

Üldiselt valivad paljud kasutajad probleemide vältimiseks tavaliselt RDP-pordid loendi kolmandast vahemikust. Kuid nii spetsialistid kui ka eksperdid soovitavad neid väärtusi seadetes kasutada, kuna need sobivad enamiku ülesannete jaoks.

Mis puudutab seda konkreetset protseduuri, siis seda kasutatakse peamiselt ainult WiFi-ühenduse korral. Nagu juba näete, pole tavalise juhtmega ühenduse korral see vajalik: lihtsalt muutke registrivõtmete väärtusi ja lisage tulemüüri pordi reeglid.

RDP – Remote Desktop Protocol

Kõigepealt räägime siin StandAlone Serverist. Ehk siis eraldi serveri kohta. Ja mitte domeenikontrollerite ja ettevõtte võrkude kohta. (seal on vaja kõrgelt kvalifitseeritud spetsialiste)

Olukord, kui pähe tuli idee ja otsustasid selle ellu viia. Ja selle rakendamiseks peab teil olema Server, mille rendite teatud andmekeskuses.

Valisite sobiva tariifi, maksite raha ja nüüd on teil juba Server, kuhu on installitud vajalik tarkvara. Enamikul juhtudel piisab selliste pilootprojektide jaoks Windows 2003 Serverist. Üsna odav ja tõhus.

Tehniline tugi annab teile RDP-le juurdepääsuks IP-aadressi, sisselogimise ja parooli ning te alustate oma teekonda, täis... noh, üldiselt – see ei tundu nii palju.

Vaikimisi võime öelda, et see teenus Windowsis on konfigureeritud nii, et see põhjustab kasutajale palju probleeme ja probleeme.

Kuigi loomulikult töötab see iseseisvalt ja täidab oma funktsiooni suurepäraselt. Kuid aja jooksul (mõnikord võib olla liiga hilja) hakkab kaugserveri hoolimatu omanik kohkuma, kui mõistab, mis tema süsteemiga tegelikult toimub ja milline verejanuliste inimeste hulk tema kindluse müüride ümber seisab.

See on nagu DVR-i infrapunafiltri väljalülitamine ja järsku hakkaks nägema videoallikaid – liikluspolitsei kaameraid koos fotosalvestusega ja teleri kaugjuhtimispultide signaale.

Sa hakkad nägema ja siis ehk mõistad.

Ühest küljest teevad tarkvaraarendajad näo, et nad teevad oma süsteeme tavainimese jaoks, ja te hakkate seda uskuma.

Kuid teisest küljest eeldavad samad arendajad, et klaviatuuri saab kätte võtta ainult sertifitseeritud spetsialist. Ja nii, et tunnistus on sellest aastast.

Selline on paradoks.

Las ma ütlen teile, kuidas see tegelikult välja näeb.

Kuid tegelikult laadivad häkkerite hordid pärast tosina rea lugemist foorumites alla avatud RDP-pordiga serverite valmis loendid. Ja nad hakkavad su autosse sisse murdma. Mõned teevad seda käsitsi (aga seda juhtub harva), kuid enamasti erinevate programmidega, jõhkra jõuga sõnastikke käivitades: login - parool. Ja keegi ei piira neid milleski. Neil on seal kohati isegi kitsas.

Veelgi enam, ma vaatan logisid ja näen, et enamasti on need samad sõnaraamatud.

Ja teie server on sunnitud vastu võitlema. Ja sa ei tea. Ja te ei saa aru, miks teie toimivus on madal, miks taotluste täitmine nii kaua aega võtab.

Sa mõtled suurepärastele asjadele. Strateegiliselt funktsionaalsuse kohta. Ja siin on mingid arusaamatud pidurid.

Seetõttu hakkate mälu optimeerima, ajutisi muutujaid kustutama, kettaid defragmentima jne.

Ja võib-olla isegi vaadake lähemalt haldamise lisandmooduli vahekaarti Sündmused.

Kuid ma kinnitan teile, et te ei näe seal põhjust! Kuna vale sisselogimise ja parooli sisestamise katseid seal ei kuvata. Võib-olla vaidlete isegi teiste inimestega, et nad ei murra teid sellepärast, et nad kardavad või austavad.

Ei. Ma kinnitan teile, et arendajad on lihtsalt nii naljakad tüübid. Ja esialgu kallutavad nad kaalud kergelt pimeduse poole. Nad ütlevad, et kui need sündmused oleksid kuvatud, oleks serveri koormus suurem.

Kuid pange tähele, et esimene asi, mida kõik peaksid tegema, on see ekraan sisse lülitada. Kuigi loomulikult on teatud tehnoloogilised süsteemid välismaailmast täiesti suletud, kus keegi kunagi midagi ei häki. Kuid seal on just sellised süsteemid, mis teenindavad terveid professionaalide meeskondi.

Niisiis, alustame selle olukorra parandamisest ja süsteemi tavapärasest töökorrast viimisest.

Mida me teeme:

- Piirame korraga lubatud avatud seansside arvu.

(Kui haldate oma kaugserverit ise, siis miks on teil vaja kedagi teist peale teie, et see serverit teiega samal ajal haldaks?

Kuigi võib vaja minna veel üht - näiteks tehnilise toe jaoks. Ja miks rohkem?) - Ja lülitage valgus sisse. See tähendab, et lubame süsteemil kuvada lisandmoodulis „Sündmused“ ebaõnnestunud sisselogimiskatseid.

Ja siin olete üllatunud. - Keelume ligipääsu serverile enam kui 3000 IP-aadressilt, mis rangelt võttes ei tee muud, kui tekitavad inimestele probleeme. Musta nimekirja importimine.

Kui teete asjata võrgus RDP seadistamise kohta taotlusi, leiate palju nõuandeid (ja olin pikka aega kindel, et need on väga tõhusad, kuni otsustasin katse läbi viia )

- Piirake lubatud ebaõnnestunud sisselogimiskatsete arvu.

(Kui te ei ole purjus, siis piisab 3-st korrast, et saaksite aru, et klaviatuur on vales keeles ja vales registris.) - Piirake nende 3 katse aega.

(Võite seda teha 3 korda nädalas või 3 korda sekundis ja ka mitme lõimega. Ja seetõttu, kuna ükski lahe häkker ei torka tähte valides pikka aega ühe sõrmega klaviatuuri, seal on korralik liiklus, mille 10 minutiga, mille arendajad on kindlaks määranud, on aega mitusada, paar tuhat kombinatsiooni korda teha.) - Määrake sisenemise blokeerimisaeg, kui olete purjus või kui te ei ole teie.

(Vaikimisi on 3 minutit, mis ei häiri kedagi. Seadke see pooleks tunniks. Las nad ootamisest väsivad.)

Tunnistan, et olin selliste artiklite leidmisel väga õnnelik ja tegin kohe kõik õigesti. Olin kindel, et nüüd saan keskenduda projektile endale ja mitte muretseda liigselt ohutuse pärast.

Kuidas oli päeva jooksul kümneid tuhandeid katseid. (ja ma ei istu terve päeva monitori küljes peaga, vaid käin kord päevas oma rakenduste funktsionaalsust kontrollimas) Nii see jääbki.

Ja ma ei saanud ikka veel aru, kuidas see juhtuda sai, nii et ma näen, et mul on 3 katset konfigureeritud ja seejärel 30 minutiks blokeeritud. Ja see bot on olnud hõivatud juba kuus tundi, sorteerides väsimatult sisselogimisi alates “Administraator” kuni “ferapont”.

Kuid kõik ei olnud vaba aeg. Ja siis – panin kõik paika, nii et see peaks toimima!

Kord pidin RAID-massiivi rikke tõttu ühe oma projekti ühest serverist teise üle kandma. Ja vana server oli mulle mõnda aega saadaval, kuid sellel võisin kartmata proovida ohtlikke ja mitte nii ohtlikke katseid. Seetõttu otsustasin selle üle vaadata.

Selleks proovisin mitu minutit vale parooliga sisse logida, eeldades, et autentimissüsteem blokeerib mu nüüd. Kujukesed. Midagi ei juhtunud.

Uurisin paar päeva seda probleemi lähemalt. Sukeldusin käsiraamatutesse ja nappidesse kommentaaridesse. Kõik kinnitavad foorumites, et see meetod on ülitõhus.

Ja seda ma ütlen teile nüüd:

- esiteks, see meetod töötab ainult domeenikontrolleri all (te ei tea, mis see on? Spit, sul pole seda vaja) ja eraldiseisva serveri jaoks peate sukelduma eriteadmistesse ja õppima loitse.

- teiseks selgub ja ilmselt paljud ekslikult ja naiivselt eeldavad teisiti (nagu minagi), et sellise mehhanismi rakendumisel blokeeritakse see, kes üritab siseneda.

Ei – täpselt, mitte tema. Ja teid blokeeritakse!

Jah – see on teie konto, mis blokeeritakse selleks ajaks, mil te seal registreerusite. Ja te ise ei saa kunagi oma serverisse sisse logida!

Kui ma lahkun kodust ja lukustan ukse, murran luku ära. Ma külmetan oma kõrvu, et vanaemast hoolimata.

Kuid ma arvan, et sellistest illusioonidest lahkuminek oli paaripäevast piina väärt.

Oleme preambuliga lõpetanud. Asume asja kallale.

1. Piirame samaaegselt avatud seansside arvu.

Otsige üles ja avage lisandmoodul "Terminaliteenuste konfiguratsioon":

Selles lisandmoodulis valige ja avage vahekaart RDP-Tcp "omadused", kus piirame kõigi võrguadapterite jaoks "Msximum Connections" 2x.

Klõpsake nuppu OK. Nüüd saab teiega korraga siseneda veel ainult üks inimene. Ja ilma sinuta peavad kõik soovijad seisma kahekesi.

Astuge järjekorda - litapojad!

2. Lubage lisandmoodulis „Sündmused“ ebaõnnestunud sisselogimiskatsete kuvamine.

Otsige üles ja avage lisandmoodul "Kohalikud turvaseaded" ja selles jaotis "Auditipoliitika":

Ja muutke kõigi "Audit" kirjete atribuutide väärtusi - nagu on näidatud ekraanipildil. Seejärel peate muudatuste jõustumiseks taaskäivitama.

Võite oodata ja mõne tunni pärast vaadata nüüd tegelikku pilti, et mõista, millises maailmas me elame ja kes meid tegelikult ümbritseb.

3. Keelame juurdepääsu serverile 100% pahatahtlikelt IP-aadressidelt. Musta nimekirja importimine.

Siin on 2 valikut.

- Kiire ja kõik korraga.

- Käsiraamat, mis annab aru, mida täpselt teete.

Kiire viis.

Pärast seda peaksite saama midagi sellist:

Käsitsi meetod, mõistmisega.

- Esiteks peate looma lisapoliitika. Avage lisandmoodul "Kohalikud turbeseaded".

- Valige jaotis "IP-turbepoliitika kohalikus arvutis" ja paremklõpsake: "Loo IP-turbepoliitika ..." ja käivitage konfiguratsiooniviisard.

- Mõtlete uuele reeglile välja nime. Näiteks: "Blokeeri IP".

- Järgmisena klõpsake kõikidel küsimustel ja lõpuks avaneb vorm Poliitika atribuutide muutmiseks.

- Lisage uus reegel. Klõpsake. ja kui viisard on märgitud, käivitub teine viisard, kelle küsimustele tuleb vastata.

- Tunneli lõpp-punkt. klõpsa

- Võrgu tüüp. "Kõik võrguühendused" on juba olemas. klõpsa

- IP-filtrite loend.

Lisage uus filter. Klõpsake ja leidke tähendusrikas nimi.

Näiteks: Block brute forcing IP.

Tema nimekiri on veel tühi. Salvestame selle nii nagu on.

Windows Server 2008 R2 kaugtöölauateenused (RDS) ei ole lihtsalt selle eelkäija terminaliteenuste kaubamärgi muutmine. Uued funktsioonid, millest mõned ilmusid Windows Server 2008-s, nagu RemoteApp, RD Gateway ja RD Virtualization Host, võimaldavad lihtsalt ja mugavalt juurutada ja kasutada nii üksikute kasutajate rakendusi kui ka terveid töölaudu RDS- ja VDI-lahendustes ning funktsionaalsus ja mugavus ei ole halvem kui Citrixi lahendustel või teiste tarnijate kompleksidel.

Kuidas on lood kaugtöölauateenuste turvalisusega? Microsoft on oluliselt värskendanud ja tugevdanud selle teenuse turvalisust. Selles artiklis räägime RDS-i turvamehhanismidest, terminaliteenuste turvalisuse tagamisest grupipoliitikate abil ning RDS-lahenduste turvalisuse tagamise praktilistest aspektidest.

Mis on R2-s uut?

Kui olete töötanud Windows Server 2003 ja Windows Server 2008 terminaliteenuste versioonidega, siis ilmselt mäletate, et Windows 2008 tõi sisse mitmeid uusi funktsioone, nagu (ühendus brauseri kaudu), (juurdepääs terminaliteenustele Interneti kaudu), (avaldamine üksikud rakendused RDP kaudu) ja teenus (pakkudes koormuse tasakaalustamist).

Windows Server 2008 R2 tutvustas järgmisi funktsioone.

- Kaugtöölaua virtualiseerimine VDI-lahenduste jaoks

- RDS-i pakkuja PowerShelli jaoks (administraator saab nüüd hallata RDS-i konfigureerimist ja haldamist käsurealt või skriptide abil)

- Remote Desktop IP virtualiseerimine, mis võimaldab määrata ühendustele IP-aadresse seansi või käivitatava rakenduse parameetrite alusel

- RDP-protokolli ja kaugtöölauaühenduse (RDC) kliendi uus versioon – v. 7.0

- Protsessori ressursside haldamine CPU ressursside dünaamiliseks eraldamiseks aktiivsete seansside arvu alusel

- Ühilduvus Windows Installeriga, mis võimaldab teil installida programme, mis võimaldavad kasutaja poolel rakenduse sätteid täiendavalt konfigureerida.

- Kliendipoolne tugi kuni 16 monitorile.

Lisaks on täiustatud video ja heliga töötamise funktsioone ning Windows Aero tehnoloogia täielikku tuge (pange tähele, et mitme monitori režiimis Aerot ei toetata).

Loomulikult on RDS-i turvaprobleemid lahenduste lõikes erinevad. Näiteks kui avaldate töölaua Interneti kaudu või brauserit kasutavatele kasutajatele, tekib turvaprobleem palju teravamalt kui tavalahenduse puhul, kus kliendid loovad ühenduse RDC-kliendi abil kohaliku LAN kaudu.

Võrgutaseme autentimine

Suurema turvalisuse tagamiseks peab kõigi ühenduste jaoks olema lubatud võrgutaseme autentimine (NLA). NLA nõuab, et kasutaja logiks sisse RD Session Host serverisse isegi enne seansi loomist. See mehhanism võimaldab teil kaitsta serverit mittevajalike seansside töötlemise eest, mida võivad genereerida ründajad või robotprogrammid. NLA eeliste kasutamiseks peab kliendi operatsioonisüsteem toetama Credential Security Support Provider (CredSSP) protokolli, mis tähendab Windows XP SP3 () ja uuemat versiooni, samuti RDP klienti 6.0 või uuemat versiooni.

NLA-d saate RD-seansi serveris konfigureerida, avades haldustööriistad -> kaugtöölauateenused -> töölauaseansi hosti konfiguratsioonikonsool.

- Paremklõpsake ühendusel

- Valige Atribuudid

- Minge vahekaardile Üldine

- Märkige valik "Luba ühendused ainult võrgutaseme autentimisega kaugtöölauaga arvutitest"

- Klõpsake nuppu OK.

Transpordikihi turvalisus (TLS)

RDS-seanss võib klientide ja RDS-seansi hostiserveri vahelise ühenduse kaitsmiseks kasutada ühte kolmest turbemehhanismist.

- RDP turvakiht– kasutatakse RDP-protokolli sisseehitatud krüptimist, mis on vähem turvaline.

- Läbirääkimisi pidada– Kui klient seda toetab, kasutatakse TLS 1.0 (SSL) krüptimist, kui klient seda ei toeta, kasutatakse tavalist RDP turbetaset.

- SSL– TLS 1. krüptimist kasutatakse serveri autentimiseks ning kliendi ja serveri vahel edastatavate andmete krüptimiseks. See on kõige turvalisem režiim.

Kõrge turvalisuse tagamiseks peate kasutama SSL/TLS-krüptimist. Nendel eesmärkidel peab teil olema digitaalne sertifikaat, mis võib olla ise allkirjastatud või väljastatud CA poolt (see on eelistatav).

Lisaks turbetasemele saate valida ühenduse krüpteerimise taseme. Saadaval on järgmised krüptimise tüübid:

- Madal– Kliendilt serverisse saadetavate andmete puhul kasutatakse 56-bitist krüptimist. Serverist kliendile edastatavad andmed ei ole krüpteeritud.

- Kliendiga ühilduv– seda tüüpi krüptimist kasutatakse vaikimisi. Sel juhul krüpteeritakse kogu kliendi ja serveri vaheline liiklus maksimaalse võtmepikkusega, mida klient toetab.

- Kõrge– kõik kliendi ja serveri vahel mõlemas suunas edastatavad andmed on krüpteeritud 128-bitise võtmega

- FIPS-ga ühilduv– kõik kliendi ja serveri vahel mõlemas suunas edastatavad andmed krüpteeritakse FIPS 140-1 meetodil.

Väärib märkimist, et kui kasutatakse krüpteerimistasemeid High või FIPS Compliant, siis kõik kliendid, kes seda tüüpi krüptimist ei toeta, ei saa serveriga ühendust luua.

Serveri autentimise tüübi ja krüpteerimistaseme saate konfigureerida järgmiselt.

- Avage RD Session Host serveris Remote Desktop Session Hosti konfiguratsiooni aken ja minge atribuutide aknasse.

- Vahekaardil Üldine valige rippmenüüdest vajalik turvatase ja krüptimise tüüp.

- Klõpsake nuppu OK.

Grupipoliitikad

RDS-i sätete konfigureerimiseks Windows Server 2008 R2-s on mitu rühmapoliitika suvandit. Kõik need asuvad jaotises Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services (pildil on rühmapoliitika halduskonsooli ekraanipilt).

Nagu näete, on olemas litsentsihalduspoliitikad, RDC kliendi konfiguratsioonipoliitikad ja RD Session Host server ise. RD-seansi hosti turvapoliitikad hõlmavad järgmist:

- Määrake kliendiühenduse krüpteerimise tase: Seda poliitikat kasutatakse krüpteerimistaseme kontrollimiseks. Kui see on lubatud, peavad kõik ühendused kasutama määratud krüpteerimistaset (vaikimisi on kõrge).

- AlatiViipjaoksParoolpealeÜhendus: Seda poliitikat kasutatakse juhul, kui RD-seansiga ühenduse loomisel on vaja alati küsida kasutaja parooli, isegi kui parool sisestati RDC-kliendisse. Vaikimisi saab kasutajaid seanssi automaatselt sisse logida, kui nad on RDC kliendis parooli andnud.

- NõuaTurvalineRPCSuhtlemine: — kui poliitika on lubatud, on lubatud ainult autentitud ja krüptitud päringud klientidelt.

- NõuaKasutakohtaKonkreetneTurvalisusKihtjaoksKaugjuhtimispult (MAK) Ühendused: Kui reegel on lubatud, peavad kõik kliendi ja terminaliserveri vahelised ühendused kasutama siin määratud turbetaset (RDP, läbirääkimised või SSL/TLS).

- TeeMitteLubamaKohalikAdministraatoridjuurdeKohandaload: Reegel keelab administraatoritel RD-seansi hosti turvaseadeid konfigureerida.

- Nõua kaugühenduste jaoks kasutaja autentimist, kasutades võrgutaseme autentimist: Reegel sisaldab NLA nõuet kõigi terminaliserveriga ühenduste jaoks (ilma NLA toeta kliendid ei saa ühendust luua).

RDC kliendi seaded asuvad alajaotises KaugjuhtimispultTöölaudÜhendusKlient:

- Teemittelubamaparoolidjuurdeollasalvestatud: poliitika keelab paroolide salvestamise RDC kliendis, valik "Salvesta parool" muutub kättesaamatuks, kõik varem salvestatud paroolid kustutatakse.

- TäpsustageSHA1 pöidlajäljedkohtatunnistusedesindadesusaldatud.rdpkirjastajad: See reegel võimaldab teil luua SHA1 sertifikaadi pisijälgede loendi ja kui sertifikaat kattub selles loendis olevale pöidlajäljele, loetakse see usaldusväärseks.

- Viipjaoksvolikirjadpealaklientarvuti: reegel lubab kasutaja mandaatide küsimist klientarvutis, mitte RD-seansi serveris.

RD veebijuurdepääs

Kasutajad arvutites, kuhu pole installitud RDC klienti, pääsevad avaldatud rakendustele juurde veebibrauseri abil. Selleks peab kasutaja avama URL-i brauseris, kus RDS-i ressursse avaldatakse. RD Web Accessi server on RD-serveri eraldiseisev roll ja asub tavaliselt spetsiaalses serveris.

RD Web Accessi serveri veebiliides põhineb SSL-i kasutamisel ja kasutajad saavad sellesse sisse logida oma mandaatide abil. Autentitud kasutajad näevad ainult nende avaldatud programmide loendit (RemoteApp), millele neil on juurdepääs.

Web Accessi server kasutab krüptimiseks X.509 sertifikaati. Vaikimisi on iseallkirjastatud sertifikaat.

Võrgukihi turvalisusega (SSL) RDP-d ei kasutata kahjuks laialdaselt süsteemiadministraatorite seas, kes eelistavad terminaliühendusi muul viisil turvata. See võib olla tingitud meetodi näilisest keerukusest, kuid selles materjalis vaatleme, kuidas sellist kaitset lihtsalt ja raskusteta korraldada.

Milliseid eeliseid annab meile RDP turvamine SSL-iga? Esiteks tugev kanalite krüpteerimine, serveri autentimine sertifikaadi alusel ja kasutaja autentimine võrgu tasemel. Viimane funktsioon on saadaval alates operatsioonisüsteemist Windows Server 2008. Võrgutaseme autentimine parandab terminaliserveri turvalisust, võimaldades autentimist enne seansi algust.

Võrgutaseme autentimine viiakse läbi enne kaugtöölauaga ühenduse loomist ja sisselogimisekraani kuvamist, see vähendab serveri koormust ja suurendab oluliselt selle kaitset sissetungijate ja pahavara eest ning vähendab ka teenuse keelamise rünnakute tõenäosust.

RDP täielikuks kasutamiseks SSL-i ees peavad klientarvutid töötama Windows XP hoolduspaketiga SP3, Windows Vista või Windows 7 ning kasutama RDP kliendi versiooni 6.0 või uuemat.

Windows Server 2003 hoolduspaketi SP1 ja uuemate versioonide kasutamisel peab olema saadaval SSL-i (TLS 1.0) ja serveri autentimise kasutamine.

Meie artiklis vaatleme Windows Server 2008 R2-l põhineva terminaliserveri seadistamist, kuid kõik öeldu kehtib ka Windows Server 2003 kohta (välja arvatud puuduvad funktsioonid).

Selle lahenduse edukaks rakendamiseks peab teie võrgul olema töötav sertifitseerimisasutus, mille konfiguratsiooni arutasime. Selle CA väljastatud sertifikaatide usaldamiseks terminaliserveris peate installima CA sertifikaadi (või sertifikaatide ahela) poodi.

Seejärel peaksite taotlema serveri autentsussertifikaati järgmiste parameetritega:

Nimi – terminaliserveri täisnimi (nt server.domain.com, kui server on osa domeenist domain.com)

- Sertifikaadi tüüp - Serveri autentimissertifikaat

- Määra valik Looge uus võtmekomplekt

- CSP- Microsoft RSA SChannel Cryptographic Provider.

- Märkige ruut Märkige võti eksporditavaks.

- Ettevõtte CA puhul märkige ruut Kasutage sertifikaadi jaoks arvuti kohalikku salvestusruumi. (See valik pole eraldiseisvas CA-s saadaval.)

Saatke päring sertifitseerimisasutusele ja installige väljastatud sertifikaat. See sertifikaat peab olema installitud arvuti kohalikku salvestusruumi, vastasel juhul ei saa terminaliteenused seda kasutada. Selle kontrollimiseks käivitame konsooli MMC (Start - Run - mmc) ja lisage varustus Sertifikaadid(Fail – lisage või eemaldage lisandmoodul) arvutikonto jaoks.

Valige konsooli juures klõps Vaade – Valikud ja määrake vaatamisrežiim Korraldage sertifikaadid eesmärgi järgi. Väljastatud tunnistus peab olema grupis Serveri autentimine.

Kui saite sertifikaadi isoleeritud (eraldiseisva) CA abil (võrgul puudub domeeni struktuur), siis installitakse see vaikimisi kasutajakontode poodi ja peate tegema mitmeid täiendavaid samme.

Avatud Internet Explorer – Interneti-suvandid – sisu – sertifikaadid, väljastatud sertifikaat tuleb poodi paigaldada Isiklik.

Eksportige see. Eksportimisel määrake järgmised valikud:

- Jah, eksportige privaatvõti

- Pärast edukat eksporti eemaldage privaatvõti

Seejärel kustutage sertifikaat sellest poest. Kiirelt Sertifikaadid (kohalik arvuti) Valige jaotis Serveri autentimine, paremklõpsake sellel Kõik ülesanded – import ja importida sertifikaat.

Nüüd sisse Administreerimine – kaugtöölaua teenused avatud Kaugtöölaua seansi hosti konfiguratsioon(Windows Server 2003 haldustööriistades – terminaliteenuste konfigureerimine).

Valige vajalik ühendus ja avage selle omadused. Klõpsake allosas nuppu Vali ja valige eelmises etapis saadud sertifikaat (Windows Server 2003 puhul näeb see aken välja veidi teistsugune).

Pärast sertifikaadi valimist määrake ülejäänud omadused:

Pärast sertifikaadi valimist määrake ülejäänud omadused:

- Turvalisuse tase SSL

- Krüpteerimise tase Kõrge või FIPS-ühilduvad

- Märkige ruut Luba ühendused ainult arvutitest...(pole saadaval opsüsteemis Windows Server 2003)

Salvestage sisestatud parameetrid, see lõpetab serveri seadistamise.

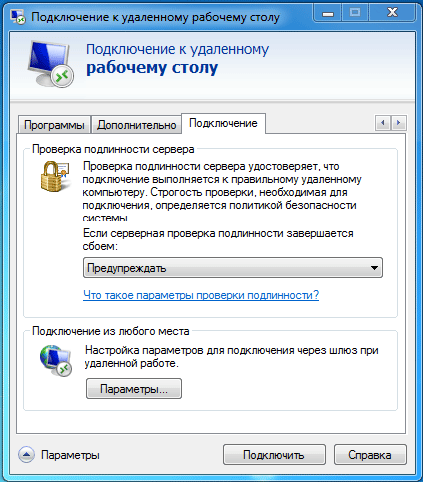

Looge klientarvutis kaugtöölauaühendus, kasutades sertifikaadis aadressina määratud serveri täisnime. Avage ühenduse atribuudid ja vahekaardil Ühendus – serveri autentimine seadke valik Hoiata.

Selleks, et see arvuti usaldaks meie sertifitseerimisasutuse väljastatud sertifikaate, ärge unustage installida sellele CA sertifikaati salvestusruumi Usaldusväärsed Juursertimiskeskused.

Selleks, et see arvuti usaldaks meie sertifitseerimisasutuse väljastatud sertifikaate, ärge unustage installida sellele CA sertifikaati salvestusruumi Usaldusväärsed Juursertimiskeskused.

Operatsioonisüsteemis Windows 7 (kui kasutate RDP kliendi versiooni 7) tuleb see sertifikaat salvestusruumi installida arvuti konto, importige see lisandmooduli kaudu Sertifikaadid (kohalik arvuti) MCC konsoolis, sarnaselt sellele, kuidas seda tehti ülal. Vastasel juhul ei saa ühendust luua ja kuvatakse järgmine tõrketeade:

Pärast CA-sertifikaadi installimist võite proovida ühendust luua. Pange tähele, et enne RDP-seansi loomist palutakse teil sisestada kasutajanimi ja parool. Kui ühendus õnnestub, pöörake tähelepanu akna pealkirjas olevale tabalukule, mis näitab SSL-i kaudu töötamist. Sellel klõpsates saate vaadata teavet sertifikaadi kohta.

Pärast CA-sertifikaadi installimist võite proovida ühendust luua. Pange tähele, et enne RDP-seansi loomist palutakse teil sisestada kasutajanimi ja parool. Kui ühendus õnnestub, pöörake tähelepanu akna pealkirjas olevale tabalukule, mis näitab SSL-i kaudu töötamist. Sellel klõpsates saate vaadata teavet sertifikaadi kohta.

Ja lõpuks tilk salvi salvi sisse. Windowsi terminaliteenused ei saa ühenduvate klientide autentsust kontrollida, seega peaksite vajadusel kasutama täiendavaid turvameetodeid, nagu SSH tunnel või IPSec VPN.