Със сигурност много от вас вече са чували и виждали това съкращение - буквално се превежда като Протокол за отдалечен работен плот (Дистанционноработен плотпротокол). Ако някой се интересува от техническите тънкости на работата на този протокол на ниво приложение, може да прочете литературата, като започне от същата Wikipedia. Ще разгледаме чисто практически аспекти. А именно фактът, че този протокол ви позволява отдалечено да се свързвате с компютри, работещи под Windows от различни версии, като използвате инструмента „Връзка с отдалечен работен плот“, вграден в Windows.

Какви са предимствата и недостатъците на използването на протокола RDP?

Да започнем с приятното – с плюсовете. Предимството е, че този инструмент, който е по-правилно наречен КлиентRDP, е достъпен за всеки потребител на Windows, както на компютъра, от който трябва да се управлява дистанционното управление, така и на тези, които искат да отворят отдалечен достъп до своя компютър.

Чрез връзка с отдалечен работен плот е възможно не само да видите отдалечения работен плот и да използвате ресурсите на отдалечения компютър, но и да свържете към него локални дискове, принтери, смарт карти и др. Разбира се, ако искате да гледате видео или да слушате музика през RDP, този процес едва ли ще ви достави удоволствие, защото... в повечето случаи ще видите слайдшоу и аудиото вероятно ще бъде прекъснато. Но услугата RDP не е разработена за тези задачи.

Друго несъмнено предимство е, че връзката с компютъра се осъществява без допълнителни програми, които са предимно платени, въпреки че имат своите предимства. Времето за достъп до RDP сървъра (който е вашият отдалечен компютър) е ограничено само от вашето желание.

Има само два минуса. Едното е значимо, другото не толкова. Първата и съществена е, че за да работи с RDP, компютърът, към който се осъществява връзката, трябва да има бяло (външно) IP или трябва да може да се „препрати“ порт от рутера към този компютър, който отново трябва да има външно IP. Дали е статичен или динамичен няма значение, но трябва да бъде.

Вторият недостатък не е толкова значителен - най-новите версии на клиента вече не поддържат 16-цветната цветова схема. Минимум - 15 бита. Това значително забавя RDP, когато се свързвате през закърнял, мъртъв интернет със скорост, която не надвишава 64 килобита в секунда.

За какво можете да използвате отдалечен достъп чрез RDP?

Организациите, като правило, използват RDP сървъри за сътрудничество в програмата 1C. А някои дори разполагат потребителски работни станции върху тях. По този начин потребителят, особено ако има пътуваща работа, може, ако има 3G интернет или хотел/кафе Wi-Fi, да се свърже дистанционно с работното си място и да разреши всички проблеми.

В някои случаи домашните потребители могат да използват отдалечен достъп до домашния си компютър, за да получат някои данни от домашните ресурси. По принцип услугата за отдалечен работен плот ви позволява да работите пълноценно с текстови, инженерни и графични приложения. Поради посочените по-горе причини няма да работи с видео и аудио обработка, но все пак е много важен плюс. Можете също така да преглеждате ресурси, които са затворени от фирмената политика на работното място, като се свържете с домашния си компютър без никакви анонимизатори, VPN или други зли духове.

Подготовка на Интернет

В предишния раздел говорихме за факта, че за да активираме отдалечен достъп чрез RDP, се нуждаем от външен IP адрес. Тази услуга може да бъде предоставена от доставчика, така че ние се обаждаме или пишем, или отиваме във вашия личен акаунт и организираме предоставянето на този адрес. В идеалния случай трябва да е статичен, но по принцип можете да живеете с динамични.

Ако някой не разбира терминологията, тогава статичният адрес е постоянен, а динамичният адрес се променя от време на време. За да работят напълно с динамични IP адреси, са измислени различни услуги, които осигуряват динамично обвързване на домейн. Какво и как, скоро ще има статия по тази тема.

Подготовка на рутера

Ако компютърът ви не е свързан директно към кабела на интернет доставчика към интернет, а чрез рутер, ще трябва да извършим някои манипулации и с това устройство. а именно - преден сервизен порт - 3389. В противен случай NAT на вашия рутер просто няма да ви позволи в домашната ви мрежа. Същото важи и за настройка на RDP сървър в организация. Ако не знаете как да препратите порт, прочетете статията за това как да препратите портове на рутер (отваря се в нов раздел), след което се върнете тук.

Подготовка на компютъра

За да създадете възможност за отдалечено свързване с компютър, трябва да направите точно две неща:

Разрешете връзката в System Properties;

- задайте парола за текущия потребител (ако той няма парола) или създайте нов потребител с парола специално за свързване чрез RDP.

Решете сами какво да правите с потребителя. Все пак имайте предвид, че несървърните операционни системи не поддържат първоначално множество влизания. Тези. ако влезете като себе си локално (конзола) и след това влезете като същия потребител от разстояние, локалният екран ще бъде заключен и сесията на същото място ще се отвори в прозореца за връзка с отдалечен работен плот. Ако въведете паролата локално, без да излезете от RDP, ще бъдете изхвърлени от отдалечения достъп и ще видите текущия екран на вашия локален монитор. Същото ви очаква, ако влезете в конзолата като един потребител и се опитате дистанционно да влезете като друг. В този случай системата ще ви подкани да прекратите сесията на локалния потребител, което може да не винаги е удобно.

Така че да отидем на Започнете, щракнете с десния бутон върху менюто компютъри натиснете Имоти.

В имоти системиизбирам Разширени настройки на системата

В прозореца, който се отваря, отидете на раздела Отдалечен достъп…

...щракване Допълнително…

И поставете отметка в единственото поле на тази страница.

Това е "домашната" версия на Windows 7 - тези, които имат Pro и по-нова версия, ще имат повече отметки и е възможно да се диференцира достъпът.

Кликнете Добренавсякъде.

Сега можете да отидете на Връзка с отдалечен работен плот (Старт>Всички програми>Аксесоари), въведете IP адреса или името на компютъра там, ако искате да се свържете с него от домашната си мрежа и да използвате всички ресурси.

Като този. По принцип всичко е просто. Ако внезапно имате някакви въпроси или нещо остава неясно, добре дошли в коментарите.

Доста често много потребители, които използват сесии за отдалечен достъп, имат въпрос как да променят RDP порта. Сега нека разгледаме най-простите решения и също така да посочим няколко основни етапа в процеса на настройка.

За какво е RDP протоколът?

Първо, няколко думи за RDP. Ако погледнете декодирането на съкращението, можете да разберете този отдалечен достъп

С прости думи, това е инструмент за терминален сървър или работна станция. Настройките на Windows (и всяка версия на системата) използват настройки по подразбиране, които отговарят на повечето потребители. Понякога обаче има нужда да ги смените.

Стандартен RDP порт: трябва ли да се промени?

Така че, независимо от модификацията на Windows, всички протоколи имат предварително зададено значение. Това е RDP порт 3389, който се използва за осъществяване на комуникационна сесия (свързване на един терминал към отдалечени).

Каква е причината за ситуацията, когато трябва да се промени стандартната стойност? На първо място, само с гарантиране на сигурността на локалния компютър. В крайна сметка, ако го погледнете, с инсталиран стандартен порт по принцип всеки нападател може лесно да проникне в системата. Така че сега нека да видим как да промените RDP порта по подразбиране.

Промяна на настройките в системния регистър

Нека веднага да отбележим, че процедурата за промяна се извършва изключително в ръчен режим, а самият клиент за отдалечен достъп не предвижда нулиране или инсталиране на нови параметри.

Първо извикайте стандартния редактор на системния регистър с командата regedit в менюто Run (Win + R). Тук се интересуваме от клона HKLM, в който трябва да слезем по дървото на дяловете през директорията на терминалния сървър до директорията RDP-Tcp. В прозореца вдясно намираме ключа PortNumber. Трябва да променим значението му.

Влизаме в редактирането и виждаме 00000D3D там. Много хора веднага се озадачават какво е това. И това е просто шестнадесетично представяне на десетичното число 3389. За да посочим порта в десетична форма, използваме съответния ред, за да покажем представянето на стойността, и след това посочваме параметъра, от който се нуждаем.

След това рестартираме системата и когато се опитваме да се свържем, посочваме нов RDP порт. Друг начин за свързване е да използвате специалната команда mstsc /v:ip_address:XXXXX, където XXXXX е новият номер на порт. Но това не е всичко.

Правила на защитната стена на Windows

За съжаление, вградената защитна стена на Windows може да блокира новия порт. Това означава, че трябва да направите промени в настройките на самата защитна стена.

Извикайте настройките на защитната стена с разширени настройки за сигурност. Тук първо трябва да изберете входящи връзки и да щракнете върху реда, за да създадете ново правило. Сега избираме елемента за създаване на правило за порта, след това въвеждаме стойността му за TCP, след това разрешаваме връзката, оставяме секцията с профили непроменена и накрая присвояваме име на новото правило, след което кликваме върху бутона за пълна конфигурация. Остава само да рестартирате сървъра и при свързване да посочите новия RDP порт чрез двоеточие в съответния ред. На теория не би трябвало да има проблеми.

Пренасочване на RDP порта на рутера

В някои случаи, когато използвате безжична връзка, а не кабелна връзка, може да се наложи да препратите порта на вашия рутер. В това няма нищо сложно.

Първо, в свойствата на системата разрешаваме и посочваме потребителите, които имат право да го правят. След това отидете в менюто с настройки на рутера през браузъра (192.168.1.1 или в края 0.1 - всичко зависи от модела на рутера). В полето (ако нашият основен адрес е 1.1) е препоръчително да посочите адреса, като започнете от третия (1.3), и напишете правилото за издаване на адреса за втория (1.2).

След това в мрежовите връзки използваме изгледа с подробности, където трябва да видите подробностите, да копирате физическия MAC адрес от там и да го поставите в параметрите на рутера.

Сега в секцията с настройки на NAT на модема активирайте връзката със сървъра, добавете правило и укажете порт XXXXX, който трябва да бъде пренасочен към стандартния RDP порт 3389. Запазете промените и рестартирайте рутера (новият порт ще не се приема без рестартиране). Можете да проверите връзката на някой специализиран уебсайт като ping.eu в секцията за тестване на портове. Както можете да видите, всичко е просто.

И накрая, имайте предвид, че стойностите на портовете са разпределени както следва:

- 0 - 1023 - портове за системни програми от ниско ниво;

- 1024 - 49151 - пристанища, предназначени за частни цели;

- 49152 - 65535 - динамични частни портове.

По принцип много потребители обикновено избират RDP портове от третия диапазон на списъка, за да избегнат проблеми. Въпреки това, както специалистите, така и експертите препоръчват използването на тези стойности в настройките, тъй като те са подходящи за повечето задачи.

Що се отнася до тази конкретна процедура, тя се използва главно само в случаите на Wi-Fi връзка. Както вече можете да видите, при нормална кабелна връзка не се изисква: просто променете стойностите на ключовете в системния регистър и добавете правила за порта в защитната стена.

RDP - протокол за отдалечен работен плот

На първо място, тук ще говорим за самостоятелен сървър. Тоест за отделен сървър. И не за домейн контролери и корпоративни мрежи. (там се изискват висококвалифицирани специалисти)

Ситуация, в която ви е хрумнала идея и сте решили да я реализирате. А за да го реализирате е необходимо да имате Сървър, който наемате в определен център за данни.

Избрахте подходящата тарифа, платихте парите и вече имате сървър, на който е инсталиран необходимият ви софтуер. В повечето случаи Windows 2003 Server е достатъчен за такива пилотни проекти. Доста евтино и ефективно.

Техническата поддръжка ще ви даде IP адрес, потребителско име и парола за RDP достъп и вие започвате вашето пътуване, пълно с... е, като цяло - не изглежда много.

По подразбиране можем да кажем, че тази услуга в Windows е конфигурирана да причинява на потребителя много неприятности и проблеми.

Въпреки че, разбира се, той работи сам и изпълнява функцията си перфектно. Но с течение на времето (понякога може да е твърде късно) невнимателният собственик на отдалечен сървър ще бъде ужасен да разбере какво всъщност се случва с неговата система и каква тълпа от кръвожадни хора стои около стените на неговата крепост.

Това е все едно да изключите инфрачервения филтър на видеорегистратора и изведнъж да започнете да виждате източници на видео - камери на КАТ със запис на снимки и сигнали от дистанционните управления на телевизора.

Започвате да виждате и тогава може би разбирате.

От една страна, разработчиците на софтуер се преструват, че правят своите системи за обикновения човек и вие започвате да вярвате в това.

Но от друга страна същите тези разработчици предполагат, че само сертифициран специалист може да вземе клавиатурата. И така, че удостоверението е от тази година.

Такъв е парадоксът.

Нека ви кажа как наистина изглежда.

Но всъщност орди от хакери, след като прочетат дузина редове във форумите, изтеглят готови списъци със сървъри с отворен RDP порт. И започват да разбиват колата ви. Някои го правят ръчно (но това е рядко), но най-вече с различни програми, изпълняващи брутфорс речници: вход - парола. И никой не ги ограничава в нищо. Дори на моменти им е тясно.

Освен това гледам дневниците и виждам, че в по-голямата си част това са едни и същи речници.

И вашият сървър е принуден да отвърне на удара. И вие не знаете. И не разбирате защо производителността ви е ниска, защо заявките отнемат толкова време, за да бъдат изпълнени.

Мислиш за страхотни неща. Стратегически, относно функционалността. И тук - някакви спирачки са неразбираеми.

Следователно ще започнете да оптимизирате паметта, да изтривате временни променливи, да дефрагментирате дискове и т.н.

И може би дори да разгледате по-отблизо раздела Събития в модула за управление.

Но ви уверявам, че няма да видите причината там! Тъй като опитите за въвеждане на неправилно потребителско име и парола не се показват там. Може би дори ще спорите с други хора, че не ви пречупват, защото се страхуват или уважават.

Не. Уверявам ви, разработчиците са просто толкова забавни момчета. И първоначално леко накланят везните към тъмнината. Казват, че ако тези събития се показват, натоварването на сървъра ще бъде по-голямо.

Но имайте предвид, че първото нещо, което всеки трябва да направи, е да включи този дисплей. Въпреки че, разбира се, има определени технологични системи, напълно затворени от външния свят, където никой никога не хаква нищо. Но там точно такива системи обслужват цели екипи от професионалисти.

И така, нека започнем с коригиране на тази ситуация и привеждане на системата в нормално работно състояние.

Какво ще правим:

- Ще ограничим броя на разрешените едновременно отворени сесии.

(Ако сами администрирате вашия отдалечен сървър, защо имате нужда някой друг освен вас да управлява сървъра едновременно с вас?

Въпреки че може да е необходим още един - например за техническа поддръжка. И защо повече?) - И запалете светлината. Това означава, че ще позволим на системата да показва неуспешни опити за влизане в модула „Събития“.

И тук ще останете изненадани. - Ще забраним достъпа до сървъра от повече от 3000 IP адреса, които, строго погледнато, не правят нищо друго, освен да създават проблеми на хората. Импортиране на черния списък.

Ако вие, без да правите нищо, правите заявки в мрежата за настройка на RDP, ще срещнете много съвети (и аз самият дълго време бях сигурен, че са много ефективни, докато не реших да проведа експеримент )

- Ограничете броя на разрешените неуспешни опити за влизане.

(Ако не сте пияни, тогава 3 пъти са достатъчни, за да разберете, че клавиатурата е на грешен език и в грешен регистър.) - Ограничете времето за тези 3 опита.

(Можете да го правите 3 пъти седмично или можете да го правите 3 пъти в секунда, и многопоточно също. И следователно, тъй като никой от готините хакери не бърка в клавиатурата с един пръст за дълго време, избирайки буква, там има приличен трафик, който за 10 минути, които разработчиците са определили, ще има време да сортира няколкостотин, няколко хиляди комбинации.) - Задайте време за блокиране за влизане, ако сте пияни или ако не сте вие.

(По подразбиране са 3 минути, което няма да разстрои никого. Нека го зададем на половин час. Нека им писне да чакат.)

Признавам, бях много щастлив, когато намерих такива статии и веднага направих всичко както трябва. Бях сигурен, че сега мога да се съсредоточа върху самия проект и да не се тревожа много за безопасността.

Как имаше десетки хиляди опити през деня. (и не седя с глава залепена за монитора цял ден, а влизам веднъж на ден, за да проверя функционалността на приложенията си) Така си остава.

И все още не можех да разбера как може да се случи това, така че виждам, че имам конфигурирани 3 опита и след това блокиран за 30 минути. И този бот е зает вече шест часа, неуморно сортирайки влизанията от „Администратор“ до „ferapont“.

Но всичко не беше свободно време. И тогава - настроих всичко, така че трябва да работи!

Веднъж трябваше да прехвърля един от моите проекти от един сървър на друг поради повреда на RAID масива. И старият сървър ми беше достъпен известно време, но на него можех без страх да се опитвам да провеждам опасни и не толкова опасни експерименти. Затова реших да го проверя.

За да направя това, няколко минути се опитвах да вляза с грешна парола, очаквайки, че системата за удостоверяване сега ще ме блокира. Фигурки. Нищо не се е случило.

Прекарах няколко дни в изучаване на този проблем по-подробно. Затънах в ръководства и оскъдни коментари. Всички ни уверяват по форумите, че този метод е супер ефективен.

И ето какво ще ви кажа сега:

- първо, този метод работи само под домейн контролер (не знаете какво е това? Плюйте, нямате нужда от него) и за самостоятелен сървър трябва да се потопите в специални знания и да научите заклинания.

- второ, оказва се, а явно мнозина погрешно и наивно приемат обратното (както и аз), че когато се въведе такъв механизъм, този, който се опита да влезе, ще бъде блокиран.

Не - просто не той. И ще бъдеш блокиран!

Да - вашият акаунт ще бъде блокиран за времето, през което сте се регистрирали там. И вие самите никога няма да можете да влезете в собствения си сървър!

Когато изляза от къщи и заключа вратата, разбивам ключалката. Ще си измръзна ушите за злоба на баба.

Но мисля, че раздялата с такива илюзии си струваше няколко дни мъки.

Приключихме с преамбюла. Да се залавяме за работа.

1. Ще ограничим броя на разрешените едновременно отворени сесии.

Намерете и отворете модула „Конфигуриране на терминални услуги“:

В тази конзолна добавка изберете и отворете раздела „свойства“ на RDP-Tcp, където ограничаваме „Msximum Connections“ до 2x за всички мрежови адаптери.

Натиснете OK. Сега само още един човек може да влезе с вас едновременно. И без вас всички, които искат, ще трябва да стоят на опашки по двама.

Подредете се - кучи синове!

2. Разрешете показването на неуспешни опити за влизане в модула „Събития“.

Намерете и отворете модула „Local Security Settings“ и в него – раздела: „Audit Policy“:

И променете стойностите на свойствата на всички записи „Одит“ - както е показано на екранната снимка. След това ще трябва да рестартирате, за да влязат в сила промените.

Можете да изчакате и след няколко часа да погледнете вече реалната картина, за да разберете в какъв свят живеем и кой наистина ни заобикаля.

3. Отказваме достъп до сървъра от 100% злонамерени IP адреси. Импортиране на черния списък.

Тук имате 2 опции:

- Бързо и всичко наведнъж.

- Ръчно, с разбиране какво точно правиш.

Бърз начин.

След което трябва да получите нещо подобно:

Ръчен метод, с разбиране.

- Първо, трябва да създадете допълнителна политика. Отворете модула „Local Security Settings“.

- Изберете секцията „Правила за защита на IP на локален компютър“ и щракнете с десния бутон върху: „Създаване на политика за защита на IP...“ и стартирайте съветника за конфигуриране.

- Вие измисляте име за новото правило. Например: „Блокиране на IP“.

- След това щракнете върху всички въпроси и накрая ще имате форма за редактиране на свойствата на Политиката.

- Добавяне на ново правило. Кликнете. и ако полето Wizard е отметнато, тогава ще се стартира друг Wizard, на чиито въпроси трябва да се отговори.

- Крайна точка на тунела. Натиснете

- Тип мрежа. „Всички мрежови връзки“ вече е там. Натиснете

- Списък с IP филтри.

Добавяне на нов филтър. Кликнете и измислете смислено име.

Например: Блокирайте грубо принудително IP.

Списъкът му все още е празен. Ние го запазваме както е.

Услугите за отдалечен работен плот (RDS) в Windows Server 2008 R2 не са просто ребрандиране на своя предшественик, Terminal Services. Нови функции, някои от които се появиха в Windows Server 2008, като RemoteApp, RD Gateway и RD Virtualization Host, правят възможно простото и удобно внедряване и работа както на отделни потребителски приложения, така и на цели настолни компютри в RDS и VDI решения, както и функционалността и удобството не е по-лошо от това на решенията на Citrix или комплексите от други доставчици.

Какво ще кажете за сигурността на услугите за отдалечен работен плот? Microsoft значително актуализира и засили сигурността на тази услуга. В тази статия ще говорим за механизмите за сигурност на RDS, гарантирането на сигурността на терминалните услуги с помощта на групови политики и практическите аспекти на гарантирането на сигурността на RDS решенията.

Какво е новото в R2

Ако сте работили с версии на Terminal Services в Windows Server 2003 и Windows Server 2008, вероятно си спомняте, че Windows 2008 въведе редица нови функции като (връзка през браузър), (достъп до Terminal Services през Интернет), (публикуване индивидуални приложения чрез RDP) и услуга (предоставяне на балансиране на натоварването).

Windows Server 2008 R2 представи следните функции:

- Виртуализация на отдалечен работен плот за VDI решения

- Доставчик на RDS за PowerShell (администраторът вече може да управлява конфигурацията и управлението на RDS от командния ред или с помощта на скриптове)

- IP виртуализация на отдалечен работен плот, която ви позволява да присвоявате IP адреси на връзки въз основа на параметрите на сесията или стартираното приложение

- Нова версия на протокола RDP и клиента за връзка с отдалечен работен плот (RDC) - v. 7.0

- Управление на ресурсите на процесора за динамично разпределяне на ресурсите на процесора въз основа на броя на активните сесии

- Съвместимост с Windows Installer, което ви позволява да инсталирате програми с възможност за допълнително конфигуриране на настройките на приложението от страна на потребителя.

- Поддръжка от страна на клиента за до 16 монитора.

Освен това са подобрени функциите за работа с видео и аудио и пълната поддръжка на технологията Windows Aero (имайте предвид, че Aero не се поддържа в режим на няколко монитора).

Естествено, проблемите със сигурността на RDS варират в зависимост от решението. Например, ако публикувате десктоп за потребители, свързващи се чрез интернет или използващи браузър, тогава проблемът със сигурността възниква много по-остро, отколкото при стандартното решение, при което клиентите се свързват с помощта на RDC клиент през локална LAN.

Удостоверяване на мрежово ниво

За да се осигури по-голяма сигурност, удостоверяването на мрежово ниво (NLA) трябва да бъде активирано за всички връзки. NLA изисква от потребителя да влезе в сървъра на RD Session Host дори преди сесията да бъде създадена. Този механизъм ви позволява да защитите сървъра от обработка на ненужни сесии, които могат да бъдат генерирани от нападатели или бот програми. За да се възползвате от NLA, клиентската операционна система трябва да поддържа протокола Credential Security Support Provider (CredSSP), което означава Windows XP SP3 () и по-нова версия, както и RDP клиент 6.0 или по-нова.

Можете да конфигурирате NLA на сървъра на RD Session, като отворите конзолата за административни инструменти -> Remote Desktop Services -> Desktop Session Host Configuration console.

- Щракнете с десния бутон върху връзката

- Изберете Свойства

- Отидете в раздела Общи

- Поставете отметка на опцията „Разрешаване на връзки само от компютри, работещи с отдалечен работен плот с удостоверяване на мрежово ниво“

- Натиснете OK.

Сигурност на транспортния слой (TLS)

Една RDS сесия може да използва един от трите механизма за защита за защита на връзката между клиентите и хост сървъра на RDS сесията:

- Слой за сигурност на RDP– използва се вградено криптиране на RDP протокола, което е по-малко сигурно.

- Преговарям– Ще се използва TLS 1.0 (SSL) криптиране, ако се поддържа от клиента, ако клиентът не го поддържа, ще се използва нормалното ниво на защита на RDP.

- SSL– TLS 1. криптирането ще се използва за удостоверяване на сървъра и криптиране на предаваните данни между клиента и сървъра. Това е най-сигурният режим.

За да осигурите високо ниво на сигурност, трябва да използвате SSL/TLS криптиране. За тези цели трябва да имате цифров сертификат; той може да бъде самоподписан или издаден от CA (което е за предпочитане).

В допълнение към нивото на защита можете да изберете нивото на криптиране на връзката. Налични са следните видове криптиране:

- ниско– Използва се 56-битово криптиране за данни, изпратени от клиента към сървъра. Данните, прехвърлени от сървъра към клиента, не са криптирани.

- Съвместим с клиента– този тип криптиране се използва по подразбиране. В този случай целият трафик между клиента и сървъра е криптиран с максималната дължина на ключа, която клиентът поддържа.

- Високо– всички данни, предавани между клиент и сървър в двете посоки, са криптирани със 128-битов ключ

- Съвместим с FIPS– всички данни, предавани между клиента и сървъра в двете посоки, са криптирани по метода FIPS 140-1.

Струва си да се отбележи, че ако се използват високи или FIPS съвместими нива на криптиране, тогава всички клиенти, които не поддържат този тип криптиране, няма да могат да се свържат със сървъра.

Можете да конфигурирате типа удостоверяване на сървъра и нивото на криптиране, както следва:

- На сървъра на RD Session Host отворете прозореца за конфигурация на Remote Desktop Session Host и отидете до прозореца със свойства.

- В раздела Общи изберете необходимото ниво на защита и тип криптиране от падащите менюта.

- Натиснете OK.

Групови политики

Има няколко опции за групови правила за конфигуриране на RDS настройки в Windows Server 2008 R2. Всички те се намират в секцията Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services (екранна снимка на конзолата за управление на групови правила е показана на снимката).

Както можете да видите, има политики за управление на лицензиране, политики за конфигуриране на RDC клиент и самия хост сървър на RD Session. Правилата за сигурност на RD Session Host включват:

- Задайте ниво на шифроване на клиентската връзка:Политиката се използва за контрол на нивото на криптиране. Ако е разрешено, всички връзки трябва да използват определеното ниво на криптиране (по подразбиране е високо).

- ВинагиподканазаПаролавърхуВръзка: Тази политика се използва, ако е необходимо винаги да се иска парола на потребителя при свързване към RD сесия, дори ако паролата е въведена в RDC клиента. По подразбиране потребителите могат автоматично да влизат в сесия, ако са въвели парола в RDC клиента.

- ИзискванеСигурноRPCКомуникация: — когато правилото е активирано, са разрешени само удостоверени и криптирани заявки от клиенти.

- ИзискванеИзползвайтенаСпецифичниСигурностСлойзаДистанционно (RDP) Връзки: Когато правилото е активирано, всички връзки между клиента и терминалния сървър трябва да използват нивото на защита, посочено тук (RDP, Negotiate или SSL/TLS)

- НаправиНеПозволяваМестенАдминистраторида сеПерсонализиранеРазрешения: Правилото деактивира възможността администраторите да конфигурират настройките за защита на хоста на RD сесия.

- Изискване на удостоверяване на потребителя за отдалечени връзки чрез използване на удостоверяване на ниво мрежа:Политиката включва изискване за NLA за всички връзки към терминалния сървър (клиенти без поддръжка на NLA няма да могат да се свържат).

Настройките на RDC клиента се намират в подраздела Дистанционноработен плотВръзкаКлиент:

- Направинепозволявапаролида себъдазапазени: политиката забранява запазването на пароли в RDC клиента, опцията „Запазване на паролата“ става недостъпна, всички предварително запазени пароли ще бъдат изтрити.

- ПосочетеSHA1 отпечатъци от пръстинасертификатипредставляващдоверен.rdpиздатели: Тази политика ви позволява да създадете списък с отпечатъци на SHA1 сертификат и ако даден сертификат съответства на отпечатък в този списък, той се счита за доверен.

- подканазаакредитивни писмаНанаклиенткомпютър: Правилото позволява подканване за потребителски идентификационни данни на клиентския компютър, а не на сървъра на RD Session.

RD уеб достъп

Потребителите на компютри, които нямат инсталиран RDC клиент, могат да получат достъп до публикувани приложения с помощта на уеб браузър. За да направи това, потребителят трябва да отвори URL адреса в браузъра, където са публикувани RDS ресурсите. Сървърът за RD Web Access е отделна роля на RD сървъра и обикновено се намира на специален сървър.

Уеб интерфейсът на сървъра за RD Web Access се основава на използването на SSL и потребителите могат да влизат в него, като използват своите идентификационни данни. Удостоверените потребители виждат само списък с публикувани програми (RemoteApp), до които имат достъп.

Сървърът за уеб достъп използва сертификат X.509 за криптиране. По подразбиране е самоподписан сертификат.

RDP със защита на мрежовия слой (SSL), за съжаление, не се използва широко сред системните администратори, които предпочитат да защитят терминалните връзки по друг начин. Това може да се дължи на привидната сложност на метода, но това не е така; в този материал ще разгледаме как да организираме такава защита просто и без затруднения.

Какви ползи ни дава осигуряването на RDP с SSL? Първо, силно криптиране на канала, удостоверяване на сървъра въз основа на сертификат и удостоверяване на потребителя на ниво мрежа. Последната функция е достъпна от Windows Server 2008. Удостоверяването на мрежово ниво подобрява сигурността на терминалния сървър, като позволява извършването на удостоверяване преди началото на сесията.

Удостоверяването на мрежово ниво се извършва преди свързване към отдалечения работен плот и показване на екрана за влизане, това намалява натоварването на сървъра и значително повишава защитата му от натрапници и зловреден софтуер, а също така намалява вероятността от атаки за отказ на услуга.

За да се възползвате напълно от RDP над SSL, клиентските компютри трябва да работят с Windows XP SP3, Windows Vista или Windows 7 и да използват RDP клиент версия 6.0 или по-нова.

Когато използвате Windows Server 2003 SP1 и по-нова версия, ще бъде налично шифроване на канала чрез SSL (TLS 1.0) и удостоверяване на сървъра; клиентските компютри трябва да имат RDP клиент версия 5.2 или по-нова.

В нашата статия ще разгледаме настройката на терминален сървър, базиран на Windows Server 2008 R2, но всичко казано ще бъде вярно и за Windows Server 2003 (с изключение на липсващите функции).

За да приложите успешно това решение, вашата мрежа трябва да има работещ сертифициращ орган, чиято конфигурация обсъдихме в. За да се доверите на сертификатите, издадени от този CA на терминалния сървър, трябва да инсталирате CA сертификата (или верига от сертификати) в магазина.

След това трябва да поискате сървърен сертификат за автентичност със следните параметри:

Име - пълното име на терминалния сървър (т.е. server.domain.com, ако сървърът е част от домейна domain.com)

- Тип сертификат - Сертификат за удостоверяване на сървъра

- Задайте опция Създайте нов набор ключове

- CSP- Microsoft RSA SChannel криптографски доставчик.

- Поставете отметка в квадратчето Маркирайте ключа като експортируем.

- За корпоративни CA поставете отметка в квадратчето Използвайте локално хранилище на компютъра за сертификат. (Тази опция не е налична в самостоятелен CA.)

Изпратете заявка до сертифициращия орган и инсталирайте издадения сертификат. Този сертификат трябва да бъде инсталиран в локалното хранилище на компютъра, в противен случай не може да се използва от терминалните услуги. За да проверим това, нека стартираме конзолата MMC (Старт - Изпълнение - mmc) и добавете оборудването Сертификати(Файл - Добавяне или премахване на модула) за компютърен акаунт.

В корена на конзолата изберете щракване Изглед - Опциии задайте режима на гледане Организирайте сертификатите по предназначение. Издаденият сертификат трябва да е в група Удостоверяване на сървъра.

Ако сте получили сертификат, използвайки изолиран (самостоятелен) CA (мрежата няма структура на домейн), тогава той ще бъде инсталиран в хранилището на потребителските акаунти по подразбиране и ще трябва да извършите редица допълнителни стъпки.

Отворете Internet Explorer - Интернет опции - Съдържание - Сертификати, издаденият сертификат трябва да бъде инсталиран в магазина Лична.

Експортирайте го. Когато експортирате, задайте следните опции:

- Да, експортиране на личен ключ

- Премахнете частния ключ след успешно експортиране

След това изтрийте сертификата от това хранилище. В момента Сертификати (локален компютър)Изберете раздел Удостоверяване на сървъра, щракнете с десния бутон върху него Всички задачи - Импорти импортирайте сертификата.

Сега в Администриране - услуги за отдалечен работен плототворен Конфигурация на хост на сесия на отдалечен работен плот(в Windows Server 2003 Административни инструменти - Конфигуриране на терминални услуги).

Изберете желаната връзка и отворете нейните свойства. В най-долния край щракнете върху бутона Избирами изберете сертификата, който сте получили в предишната стъпка (в Windows Server 2003 този прозорец изглежда малко по-различно).

След като изберете сертификата, посочете останалите свойства:

След като изберете сертификата, посочете останалите свойства:

- Ниво на сигурност SSL

- Ниво на криптиране Високоили FIPS-съвместим

- Поставете отметка в квадратчето Разрешаване на връзки само от компютри...(не се предлага на Windows Server 2003)

Запазете въведените параметри, това завършва настройката на сървъра.

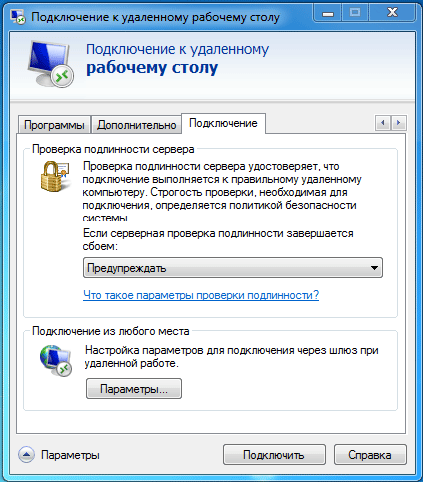

На клиентския компютър създайте връзка с отдалечен работен плот; използвайте пълното име на сървъра, посочено в сертификата като адрес. Отворете свойствата на връзката и в раздела Връзка - Удостоверяване на сървъразадайте опция Предупреди.

За да може този компютър да се довери на сертификатите, издадени от нашия сертифициращ орган, не забравяйте да инсталирате CA сертификата на него в хранилището Доверени главни сертифициращи органи.

За да може този компютър да се довери на сертификатите, издадени от нашия сертифициращ орган, не забравяйте да инсталирате CA сертификата на него в хранилището Доверени главни сертифициращи органи.

В Windows 7 (когато използвате RDP клиент версия 7), този сертификат трябва да бъде инсталиран в хранилището компютърен акаунт, за да направите това, импортирайте го чрез конзолната добавка Сертификати (локален компютър)в конзолата на MCC, подобно на начина, по който беше направено по-горе. В противен случай връзката няма да бъде възможна и ще получите следната грешка:

След като инсталирате CA сертификата, можете да опитате да се свържете, моля, имайте предвид, че ще бъдете подканени да въведете потребителско име и парола, преди да създадете RDP сесия. Ако връзката е успешна, обърнете внимание на катинарчето в заглавието на прозореца, което показва работа през SSL. Като кликнете върху него можете да видите информация за сертификата.

След като инсталирате CA сертификата, можете да опитате да се свържете, моля, имайте предвид, че ще бъдете подканени да въведете потребителско име и парола, преди да създадете RDP сесия. Ако връзката е успешна, обърнете внимание на катинарчето в заглавието на прозореца, което показва работа през SSL. Като кликнете върху него можете да видите информация за сертификата.

И накрая, капка мехлем в мехлема. Терминалните услуги на Windows не могат да проверят автентичността на свързващите се клиенти, така че ако е необходимо, трябва да използвате допълнителни методи за сигурност, като SSH тунел или IPSec VPN.