Şübhəsiz ki, bir çoxunuz bu abreviaturanı artıq eşitmisiniz və görmüsünüz - sözün əsl mənasında belə tərcümə olunur Uzaq Masaüstü Protokolu (Uzaqdanİş masasıprotokol). Əgər kimsə bu tətbiq təbəqəsi protokolunun texniki incəlikləri ilə maraqlanırsa, həmin Vikipediyadan başlayaraq ədəbiyyatı oxuya bilər. Biz sırf praktiki aspektləri nəzərdən keçirəcəyik. Məhz, bu protokolun Windows-da quraşdırılmış "Uzaq Masaüstü Bağlantısı" alətindən istifadə edərək müxtəlif versiyalarda Windows ilə işləyən kompüterlərə uzaqdan qoşulmağa imkan verməsi.

RDP protokolundan istifadə etməyin müsbət və mənfi cəhətləri nələrdir?

Gəlin xoşdan başlayaq - lehte. Üstünlüyü ondan ibarətdir ki, bu alət daha düzgün adlandırılır MüştəriRDP, həm pultun idarə olunacağı kompüterdə istənilən Windows istifadəçisi, həm də öz kompüterinə uzaqdan giriş açmaq istəyənlər üçün əlçatandır.

Uzaq masa üstü bağlantısı vasitəsilə təkcə uzaq iş masasını görmək və uzaq kompüterin resurslarından istifadə etmək deyil, həm də ona yerli diskləri, printerləri, smart kartları və s. qoşmaq mümkündür. Əlbəttə ki, RDP vasitəsilə videoya baxmaq və ya musiqi dinləmək istəyirsinizsə, bu proses çətin ki, sizə zövq versin, çünki. əksər hallarda siz slayd şousu görəcəksiniz və səs çox güman ki, kəsiləcək. Lakin RDP xidməti bu vəzifələr üçün hazırlanmamışdır.

Digər şübhəsiz üstünlük ondan ibarətdir ki, kompüterə qoşulma heç bir əlavə proqramlar olmadan həyata keçirilir, onların üstünlükləri olsa da, əsasən ödənişlidir. RDP serverinə (sizin uzaq kompüterinizdir) giriş vaxtı yalnız sizin istəyinizlə məhdudlaşır.

Yalnız iki mənfi cəhət var. Biri əhəmiyyətli, digəri o qədər də çox deyil. Birincisi və əsası odur ki, RDP ilə işləmək üçün əlaqə qurulan kompüter ağ (xarici) IP-yə malik olmalıdır və ya portu marşrutlaşdırıcıdan bu kompüterə “yönləndirmək” mümkün olmalıdır. yenidən xarici IP olmalıdır. Statik və ya dinamik olacaq - fərqi yoxdur, amma olmalıdır.

İkinci mənfi - o qədər də əhəmiyyətli deyil - müştərinin son versiyaları artıq 16 rəngli rəng sxemini dəstəkləmir. Minimum 15 bitdir. Bu, 64 kilobit/saniyədən çox olmayan sürətlə internetə qoşulduqda RDP-də işi xeyli ləngidir.

RDP vasitəsilə uzaqdan girişdən nə üçün istifadə edə bilərsiniz?

Təşkilatlar, bir qayda olaraq, 1C proqramında əməkdaşlıq üçün RDP serverlərindən istifadə edirlər. Bəziləri hətta istifadəçi işlərini onlara yerləşdirir. Beləliklə, istifadəçi, xüsusən də səyahət işi varsa, 3G İnternet və ya otel/kafe Wi-Fi mövcud olduqda, uzaqdan iş yerinə qoşula və bütün problemləri həll edə bilər.

Bəzi hallarda, ev istifadəçiləri ev resurslarından bəzi məlumatları əldə etmək üçün ev kompüterlərinə uzaqdan girişdən istifadə edə bilərlər. Prinsipcə, uzaq masa üstü xidməti mətn, mühəndislik və qrafik proqramlarla tam işləməyə imkan verir. Yuxarıda göstərilən səbəblərə görə video və səsin işlənməsi ilə - işləməyəcək, amma yenə də - bu çox əhəmiyyətli bir artıdır. Həm də hər hansı bir anonimləşdirici, vpn və digər pis ruhlar olmadan ev kompüterinizə qoşularaq iş yerində şirkət siyasəti ilə bağlanmış resurslara baxa bilərsiniz.

İnternet hazırlayırıq

Əvvəlki hissədə RDP protokolu vasitəsilə uzaqdan girişi təmin etmək üçün bizə xarici IP ünvanının lazım olmasından danışdıq. Bu xidmət provayder tərəfindən göstərilə bilər, ona görə də biz zəng edirik və ya yazırıq, ya da şəxsi hesabınıza daxil olub bu ünvanın verilməsini təşkil edirik. İdeal olaraq, statik olmalıdır, amma prinsipcə, dinamiklə yaşaya bilərsiniz.

Əgər kimsə terminologiyanı başa düşmürsə, o zaman statik ünvan daimidir, dinamik isə zaman-zaman dəyişir. Dinamik IP ünvanları ilə tam işləmək üçün dinamik domen bağlamasını təmin edən müxtəlif xidmətlər icad edilmişdir. Nə və necə, tezliklə bu mövzuda bir məqalə olacaq.

Router hazırlayırıq

Əgər kompüteriniz birbaşa provayderin İnternetə naqilinə deyil, marşrutlaşdırıcı vasitəsilə bağlıdırsa, biz də bu cihazla bəzi manipulyasiyalar etməli olacağıq. Məhz - irəli xidmət portu - 3389. Əks halda, marşrutlaşdırıcınızın NAT-ı sizi ev şəbəkəsinə daxil etməyə imkan verməyəcək. Eyni şey təşkilatda RDP serverinin qurulmasına da aiddir. Portu necə yönləndirməyi bilmirsinizsə - marşrutlaşdırıcıda portları necə yönləndirmək haqqında məqaləni oxuyun (yeni tabda açılır), sonra buraya qayıdın.

Kompüteri hazırlayırıq

Bir kompüterə uzaqdan qoşulma imkanı yaratmaq üçün tam olaraq iki şeyi etməlisiniz:

Sistem Xüsusiyyətlərində əlaqəyə icazə verin;

- cari istifadəçi üçün parol təyin edin (əgər onun parolu yoxdursa) və ya RDP vasitəsilə qoşulmaq üçün xüsusi parolu olan yeni istifadəçi yaradın.

İstifadəçi ilə necə davranmalı - özünüz qərar verin. Bununla belə, unutmayın ki, qeyri-server əməliyyat sistemləri yerli olaraq birdən çox girişi dəstəkləmir. Bunlar. yerli olaraq (konsol) daxil olsanız və sonra uzaqdan eyni istifadəçinin altında daxil olsanız - yerli ekran bloklanacaq və eyni yerdəki sessiya Uzaq Masaüstü Bağlantısı pəncərəsində açılacaq. RDP-dən çıxmadan parolu yerli olaraq daxil edin - siz uzaqdan girişdən çıxarılacaqsınız və yerli monitorunuzda cari ekranı görəcəksiniz. Konsolda bir istifadəçi kimi daxil olsanız və uzaqdan başqa bir istifadəçi kimi daxil olmağa çalışsanız, eyni şey sizi gözləyir. Bu halda, sistem sizi yerli istifadəçi sessiyasını bitirməyi təklif edəcək, bu da həmişə əlverişli olmaya bilər.

Beləliklə, gedək Başlamaq, menyunun üzərinə sağ vurun Kompüter və basın Xüsusiyyətlər.

Mülkiyyətlərdə Sistemlər seçin Əlavə sistem parametrləri

Açılan pəncərədə nişana keçin Uzaqdan giriş…

... basın əlavə olaraq…

Və bu səhifədəki yeganə qeyd qutusunu qoyun.

Bu, Windows 7-nin "ev" versiyasıdır - Pro və ondan yuxarı olanlarda daha çox onay qutusu olacaq və girişə nəzarət etmək mümkündür.

basın tamam hər yerdə.

İndi siz Uzaq Masaüstü Bağlantısına keçə bilərsiniz (Başlat>Bütün Proqramlar>Aksesuarlar) oraya kompüterin IP ünvanını və ya ev şəbəkənizdən ona qoşulmaq və bütün resurslardan istifadə etmək istəyirsinizsə adı daxil edin.

Bunun kimi. Prinsipcə, hər şey sadədir. Birdən hər hansı bir sual yaranarsa və ya bir şey aydın deyilsə - şərhlərə xoş gəlmisiniz.

Çox vaxt uzaqdan giriş seanslarından istifadə edən bir çox istifadəçinin RDP portunu necə dəyişdirmək barədə sualı olur. İndi ən sadə həll yollarına baxaq, həmçinin konfiqurasiya prosesində bir neçə əsas addımı göstərək.

RDP protokolu nə üçündür?

Əvvəlcə RDP haqqında bir neçə söz. Abreviaturanın dekodlanmasına baxsanız, o uzaqdan girişi başa düşə bilərsiniz

Sadə dillə desək, bu terminal server və ya iş stansiyası vasitəsidir. Windows parametrləri (və sistemin istənilən versiyası) əksər istifadəçilər üçün uyğun olan standart parametrlərdən istifadə edir. Ancaq bəzən onları dəyişdirmək lazım olur.

Standart RDP portu: dəyişdirilməlidirmi?

Beləliklə, Windows modifikasiyasından asılı olmayaraq, bütün protokolların əvvəlcədən təyin edilmiş dəyəri var. Bu, rabitə seansını həyata keçirmək üçün istifadə olunan RDP port 3389-dur (bir terminalı uzaq terminallara qoşmaq).

Standart dəyərin dəyişdirilməsi lazım olan vəziyyətin səbəbi nədir? Əvvəla, yalnız yerli kompüterin təhlükəsizliyi ilə. Axı, əgər başa düşsəniz, quraşdırılmış standart portla, prinsipcə, istənilən təcavüzkar sistemə asanlıqla nüfuz edə bilər. İndi standart RDP portunu necə dəyişdirəcəyimizi görək.

Sistem reyestrində parametrlərin dəyişdirilməsi

Dərhal qeyd edirik ki, dəyişiklik proseduru yalnız əl rejimində həyata keçirilir və hər hansı bir sıfırlama və ya yeni parametrlərin təyin edilməsi uzaqdan giriş müştərisinin özündə təmin edilmir.

Əvvəlcə Run menyusunda (Win + R) regedit əmri ilə standart qeyd redaktorunu çağırırıq. Burada biz HKLM filialı ilə maraqlanırıq, burada terminal server kataloqu vasitəsilə RDP-Tcp qovluğuna bölmə ağacını endirməliyik. Sağdakı pəncərədə açar PortNumber tapırıq. Biz onun mənasını dəyişməliyik.

Redaktəyə gedirik və orada 00000D3D görürük. Çoxları bunun nə olduğunu dərhal çaşdırır. Və bu sadəcə 3389 onluq ədədinin onaltılıq təsviridir. Portu onluq formada göstərmək üçün biz dəyər təmsili üçün müvafiq displey sətirindən istifadə edirik və sonra bizə lazım olan parametri təyin edirik.

Bundan sonra sistemi yenidən işə salırıq və qoşulmağa çalışdığımız zaman yeni RDP portunu təyin edirik. Qoşulmağın başqa bir yolu mstsc /v:ip_address:XXXXX xüsusi əmrindən istifadə etməkdir, burada XXXXX yeni port nömrəsidir. Ancaq bu, hamısı deyil.

Windows firewall qaydaları

Təəssüf ki, quraşdırılmış Windows firewall yeni portu bloklaya bilər. Beləliklə, firewallun özünün parametrlərində dəyişiklik etməlisiniz.

Qabaqcıl təhlükəsizlik seçimləri ilə firewall parametrlərini çağırırıq. Burada əvvəlcə daxil olan əlaqələri seçməli və yeni qayda yaratmaq üçün xətti klikləməlisiniz. İndi biz port üçün qayda yaratmaq üçün elementi seçirik, sonra onun TCP üçün dəyərini daxil edirik, sonra əlaqəyə icazə veririk, profil bölməsini dəyişməz qoyuruq və nəhayət, yeni qaydaya ad veririk, bundan sonra parametrləri tamamlamaq üçün düyməni sıxırıq. . Serveri yenidən başlatmaq və qoşulduqda müvafiq sətirdə iki nöqtə ilə ayrılmış yeni RDP portunu təyin etmək qalır. Teorik olaraq heç bir problem olmamalıdır.

Routerdə RDP portunun yönləndirilməsi

Bəzi hallarda, kabel bağlantısı deyil, simsiz əlaqə istifadə edildikdə, marşrutlaşdırıcıda (routerdə) port yönləndirməsini etmək lazım ola bilər. Bunda çətin bir şey yoxdur.

Birincisi, sistem xassələrində bunu etmək hüququ olan istifadəçilərə icazə verir və müəyyən edirik. Sonra brauzer vasitəsilə marşrutlaşdırıcının parametrləri menyusuna gedirik (192.168.1.1 və ya sonunda 0.1 - hamısı marşrutlaşdırıcının modelindən asılıdır). Sahədə (əsas ünvan 1.1-dirsə), üçüncüdən (1.3) başlayaraq ünvanı göstərmək və ikinci (1.2) üçün ünvanın verilməsi qaydasını yazmaq məsləhətdir.

Sonra, şəbəkə bağlantılarında biz təfərrüatlar görünüşündən istifadə edirik, burada təfərrüatlara baxmaq, fiziki MAC ünvanını oradan köçürmək və onu marşrutlaşdırıcının parametrlərinə yapışdırmaq lazımdır.

İndi modemin NAT parametrləri bölməsində serverə qoşulmanı aktivləşdirin, qayda əlavə edin və standart RDP portu 3389-a yönləndirilməsi lazım olan XXXXX portunu təyin edin. Dəyişiklikləri yadda saxlayın və marşrutlaşdırıcını yenidən başladın (yeni port yenidən başlamadan qəbul edilə bilməz). Bağlantını port testi bölməsində ping.eu kimi bəzi ixtisaslaşmış saytda yoxlaya bilərsiniz. Gördüyünüz kimi, hər şey sadədir.

Nəhayət, port dəyərlərinin aşağıdakı kimi paylandığını qeyd edin:

- 0 - 1023 - aşağı səviyyəli sistem proqramları üçün portlar;

- 1024 - 49151 - şəxsi məqsədlər üçün ayrılmış limanlar;

- 49152 - 65535 - dinamik özəl portlar.

Ümumiyyətlə, bir çox istifadəçi problemlərin qarşısını almaq üçün adətən siyahının üçüncü diapazonundan RDP portlarını seçir. Bununla belə, həm mütəxəssislər, həm də ekspertlər bu dəyərləri tənzimləmək üçün istifadə etməyi məsləhət görürlər, çünki onlar əksər tapşırıqlar üçün uyğundur.

Məhz bu prosedura gəldikdə, o, əsasən yalnız Wi-Fi bağlantısı hallarında istifadə olunur. Artıq gördüyünüz kimi, adi simli əlaqə ilə bu tələb olunmur: sadəcə qeyd defteri açarlarının dəyərlərini dəyişdirin və firewalldakı port üçün qaydalar əlavə edin.

RDP - Uzaq Masaüstü Protokolu (Uzaq Masaüstü)

İlk olaraq burada StandAlone Server haqqında danışacağıq. Yəni ayrı - daimi server haqqında. Və domen nəzarətçiləri və korporativ şəbəkələr haqqında deyil. (bunlara sadəcə yüksək ixtisaslı mütəxəssislər lazımdır)

Ağlınıza müəyyən bir fikir gəldiyi və onu həyata keçirməyə qərar verdiyiniz vəziyyət. Və onun həyata keçirilməsi üçün müəyyən bir məlumat mərkəzində icarəyə götürdüyünüz bir Server lazımdır.

Siz uyğun tarif seçmisiniz, pul ödəmisiniz və artıq sizə lazım olan proqram təminatının quraşdırıldığı Serveriniz var. Əksər hallarda bu sınaq layihələri üçün Windows 2003 Server kifayətdir. Tamamilə sərfəli və səmərəli.

Texniki dəstək sizə RDP girişi üçün bir IP ünvanı, Giriş və Şifrə verəcək və siz səyahətinizə başlayırsınız, tam ..., yaxşı, ümumiyyətlə - kifayət qədər görünməyəcək.

Varsayılan olaraq deyə bilərik ki, Windows-da bu xidmət istifadəçiyə bir çox problem və problemlər vermək üçün konfiqurasiya edilmişdir.

Baxmayaraq ki, əlbəttə - özü işləyir və öz funksiyasını mükəmməl şəkildə yerinə yetirir. Ancaq zaman keçdikcə (bəzən çox gec ola bilər) uzaq serverin diqqətsiz sahibi öz sistemində həqiqətən nə baş verdiyini və qalasının divarları ətrafında nə qədər qaniçən bir izdihamın dayandığını başa düşmək üçün dəhşətə gələcək.

Bu, DVR-də infraqırmızı filtri söndürmək və birdən video mənbələri - foto fiksasiyalı yol polisi kameralarını və televizorun pultundan gələn siqnalları görməyə başlamaq kimidir.

Görməyə başlayırsan və sonra bəlkə də başa düşürsən.

Bir tərəfdən proqram tərtibatçıları öz sistemlərini adi insan üçün hazırladıqlarını iddia edirlər və siz buna inanmağa başlayırsınız.

Ancaq digər tərəfdən, eyni tərtibatçılar klaviaturanı yalnız sertifikatlı bir mütəxəssisin götürə biləcəyini təklif edirlər. Və sertifikat bu ilin idi.

Paradoks belədir.

Bunun həqiqətən necə göründüyünü sizə deyim.

Ancaq əslində, sərin xaker dəstələri forumlarda onlarla sətir oxuduqdan sonra açıq RDP portu olan serverlərin hazır siyahılarını yükləyin. Və maşınınızı sındırmağa başlayırlar. Bəziləri əl ilə (lakin bu nadirdir), lakin əsasən müxtəlif proqramlarla, lüğətləri sadalamaqla işlədir: giriş - parol. Və heç kim onları heç nə ilə məhdudlaşdırmır. Hətta bəzən orada sıxılırlar.

Üstəlik, mən jurnallara baxıram və görürəm ki, əksər hallarda bunlar eyni lüğətlərdir.

Və serveriniz geri çəkilməyə məcbur olur. Və sən bilmirsən. Və performansınızın niyə aşağı olduğunu, sorğuların niyə uzun müddət icra olunduğunu başa düşmürsünüz.

Böyük fikirləşirsən. Strateji olaraq, funksionallıq haqqında. Və burada - bir növ əyləc aydın deyil.

Buna görə yaddaşı optimallaşdırmağa, müvəqqəti dəyişənləri silməyə, diskləri defraqmentləşdirməyə və s.

Və bəlkə hətta idarəetmə əlavəsində "Tədbirlər" sekmesine daha yaxından nəzər salın.

Amma sizi əmin edirəm ki, orada səbəbi görməyəcəksiniz! Çünki səhv istifadəçi adı və parol daxil etmək cəhdlərini göstərmir. Ola bilsin ki, hətta başqa insanlarla mübahisə edəcəksiniz ki, onlar sizi qorxutduqları və ya hörmət etdikləri üçün sındırmırlar.

Yox. Sizi inandırıram, sadəcə olaraq tərtibatçılar çox əyləncəli uşaqlardır. Və əvvəlcə qaranlıq istiqamətində tərəzidən bir qədər üstün olurlar. Deyirlər ki, bu hadisələr göstərilsəydi, o zaman serverə yük daha çox olardı.

Ancaq burada yalnız qeyd etmək lazımdır ki, hər kəsin etməli olduğu ilk şey bu ekranı açmaqdır. Baxmayaraq ki, əlbəttə ki, xarici aləmdən tamamilə qapalı müəyyən texnoloji sistemlər var, burada heç kim heç vaxt heç bir şeyi sındırmır. Ancaq orada, yalnız belə sistemlər bütün peşəkar komandalara xidmət edir.

Beləliklə, gəlin, başlanğıc üçün bu vəziyyəti düzəldək və sistemi normal iş formasına gətirək.

Biz nə edəcəyik:

- Gəlin icazə verilən eyni vaxtda açıq seansların sayını məhdudlaşdıraq.

(Əgər siz uzaq serverinizi özünüz idarə edirsinizsə, niyə sizinlə eyni vaxtda serveri idarə etmək üçün sizdən başqa birinə ehtiyacınız var?

Baxmayaraq ki, daha birinə ehtiyac ola bilər - məsələn, texniki dəstək üçün. Və daha çox - niyə?) - Və işığı yandırın. Yəni sistemə Events snap-inində uğursuz giriş cəhdlərini göstərməsinə icazə verin.

Və burada təəccüblənəcəksiniz. - Biz 3000-dən çox IP ünvanından serverə girişi qadağan edəcəyik ki, bu da əslində insanlara problem yaratmaqdan başqa heç nə etmir. Qara Siyahı idxal edin.

Şəbəkədə RDP-nin qurulması ilə bağlı heç bir işiniz yoxdursa və sorğular etsəniz, çoxlu məsləhətlər tapacaqsınız (və mən özüm bir təcrübə keçirməyə qərar verənə qədər onların çox təsirli olduğuna uzun müddət əmin idim)

- İcazə verilən uğursuz giriş cəhdlərinin sayını məhdudlaşdırın.

(Əgər sərxoş deyilsinizsə, klaviaturanın səhv dildə və səhv registrdə olduğunu başa düşmək üçün 3 dəfə kifayətdir.) - Bu 3 cəhd üçün vaxtı məhdudlaşdırın.

(Axı, həftədə 3 dəfə edə bilərsiniz və ya edə bilərsiniz - saniyədə 3 dəfə və hətta çox yivli. Və heç bir soyuducu hərf seçərkən uzun müddət bir barmağı ilə klaviaturaya soxmadığı üçün, sonra orada tərtibatçıların müəyyən etdiyi 10 dəqiqə ərzində bir neçə yüz, bir neçə min kombinasiyanı çeşidləməyə vaxt tapacaq layiqli trafikdir.) - Sərxoş olsanız və ya siz deyilsinizsə, giriş üçün bloklama vaxtı təyin edin.

(Defolt - 3 dəqiqə heç kimi narahat etməz. Yarım saat təyin edək. Gözləməkdən yorulsunlar.)

Etiraf edirəm ki, belə məqalələr tapanda çox sevindim və dərhal hər şeyi düzgün etdim. Əmin idim ki, indi siz layihənin özünə diqqət yetirə bilərsiniz və təhlükəsizlik üçün çox narahat olmaya bilərsiniz.

Çünki gün ərzində on minlərlə cəhd olub. (Və mən bütün günü üzümlə monitorda oturmuram, amma gündə bir dəfə ərizələrimin performansını yoxlamağa gedirəm) Və belə də qaldı.

Və mən hələ də bunun necə olduğunu başa düşə bilmədim, ona görə də görürəm ki, 3 cəhdim var, sonra 30 dəqiqəlik tıxanıq. Və bu bot altı saatdır yorulmadan “Administrator”dan “ferapont”a girişlərdən keçərək oynayır.

Ancaq hər şey istirahət deyildi. Və sonra - hər şeyi qurdum, yəni - işləməlidir!

Bir dəfə RAID massivinin uğursuzluğu səbəbindən layihələrimdən birini bir serverdən digərinə köçürməli oldum. Köhnə server bir müddət mənim üçün əlçatan idi, lakin onun üzərində təhlükəli və çox da eksperiment aparmağa cəhd etmək təhlükəsiz idi. Ona görə də yoxlamağa qərar verdim.

Bunu etmək üçün bir neçə dəqiqə səhv parolla daxil olmağa çalışdım, indi autentifikasiya sisteminin məni bloklayacağını gözləyirdim. Fiquşki. Heç nə olmadı.

Bu problemi daha ətraflı öyrənmək üçün bir neçə gün sərf etdim. Dərsliklərə və cüzi şərhlərə daldım. Forumlarda hər kəs əmindir ki, bu üsul çox təsirlidir.

Və indi sizə deyəcəklərim budur:

- birincisi, bu üsul yalnız domen nəzarətçisi altında işləyir (nə olduğunu bilmirəm? Tüpürmək - sizə lazım deyil) və müstəqil bir server üçün xüsusi biliklərə dalmaq və sehrləri öyrənmək lazımdır.

- ikincisi, belə çıxır və görünür, çoxları səhvən və sadəlövhcəsinə başqa cür güman edirlər (mənim kimi) belə bir mexanizm həyata keçiriləndə içəri girməyə cəhd edənin qarşısı kəsiləcək.

Xeyr, sadəcə o deyil. Və siz bloklanacaqsınız!

Bəli - orada qeydiyyatdan keçdiyiniz müddət ərzində bloklanacaq hesabınızdır. Və siz özünüz heç vaxt öz serverinizə daxil ola bilməyəcəksiniz!

Evdən çıxıb qapını bağlayacağam, kilidi sındıracağam. Qulaqlarımı donduracağam - nənəyə küsmək üçün.

Amma düşünürəm ki, belə illüziyalarla ayrılıq bir-iki günlük əzab çəkməyə dəyərdi.

Preambula ilə tamamlandı. Gəlin işə başlayaq.

1. İcazə verilən eyni vaxtda açıq seansların sayını məhdudlaşdırın.

Terminal Xidmətləri Konfiqurasiyası əlavə elementini tapın və açın:

Bu əlavədə, bütün şəbəkə adapterləri üçün "Msximum Əlaqələri" 2x ilə məhdudlaşdırdığımız "xüsusiyyətlər"də RDP-Tcp sekmesini açın.

OK düyməsini basın. İndi sizinlə eyni vaxtda yalnız bir nəfər daha daxil ola bilər. Sənsiz isə istəyən hər kəs iki-iki sıraya düzülməli olacaq.

Sonra, ey orospu oğulları!

2. Events snap-in-də uğursuz giriş cəhdlərinin ekranını yandırın.

"Yerli Təhlükəsizlik Parametrləri" əlavəsini tapıb açırıq və içərisində - "Audit Siyasəti" bölməsi:

Və ekran görüntüsündə göstərildiyi kimi bütün "Audit" girişlərinin mülkiyyət dəyərlərini dəyişdirin. Daha sonra dəyişikliklərin qüvvəyə minməsi üçün yenidən başlamalısınız.

Siz gözləyin və bir neçə saatdan sonra necə bir dünyada yaşadığımızı və bizi həqiqətən kimin əhatə etdiyini başa düşmək üçün indiki real mənzərəyə baxa bilərsiniz.

3. Biz 100% zərərli IP ünvanlarından serverə girişi qadağan edirik. Qara Siyahı idxal edin.

Burada 2 seçiminiz var:

- Tez və hamısı bir anda.

- Əl ilə, tam olaraq nə etdiyinizi başa düşməklə.

Sürətli yol.

Bundan sonra belə bir şeyə sahib olmalısınız:

Əl yolu, anlayışla.

- Əvvəlcə əlavə bir siyasət yaratmalısınız. "Yerli Təhlükəsizlik Parametrləri" əlavə elementini açın.

- Siz "Yerli Kompüterdə IP Təhlükəsizlik Siyasətləri" bölməsini seçirsiniz və sağ klikləyirsiniz: "IP Təhlükəsizlik Siyasəti yaradın ..." Konfiqurasiya Sihirbazını işə salın.

- Yeni Qayda üçün bir ad tapın. Məsələn: "Blok IP".

- Sonra, bütün suallara klikləyin və sonunda Siyasət xüsusiyyətlərini redaktə etmək üçün bir forma əldə edəcəksiniz.

- Yeni Qaydanın əlavə edilməsi. klikləyin. və əgər Sihirbazın qeyd qutusu seçilibsə, o zaman suallarına cavab verilməli olan başqa bir sehrbaz işə başlayacaq.

- Tunelin son nöqtəsi. basın

- şəbəkə növü. Artıq "Bütün şəbəkə bağlantıları" var. basın

- IP Filtr Siyahısı.

Yeni filtr əlavə edilir. Biz basın və mənalı bir Ad ilə gəlirik.

Məsələn: Block bruteforcing IP.

Siyahı hələ də boşdur. Biz onu olduğu kimi saxlayırıq.

Windows Server 2008 R2-də Remote Desktop Services (RDS) yalnız sələfi Terminal Services-in rebrendindən ibarət deyil. Bəziləri Windows Server 2008-də görünən RemoteApp, RD Gateway və RD Virtualization Host kimi yeni funksiyalar RDS və VDI həllərində həm fərdi istifadəçi proqramlarının, həm də bütün iş masalarının yerləşdirilməsi və işləməsini təmin etməyi asan və rahat edir. funksionallıq və rahatlıq Citrix həlləri və ya digər təchizatçıların komplekslərindən heç də pis deyil.

Bəs Uzaq Masaüstü Xidmətlərinin təhlükəsizliyi haqqında nə demək olar? Microsoft bu xidmətin təhlükəsizliyini əhəmiyyətli dərəcədə yeniləyib və gücləndirib. Bu yazıda biz RDS-in təhlükəsizlik mexanizmləri, qrup siyasətlərindən istifadə etməklə terminal xidmətlərinin necə təmin edilməsi və RDS həllərinin təhlükəsizliyinin təmin edilməsinin praktiki aspektləri haqqında danışacağıq.

R2-də yeniliklər

Əgər siz heç vaxt Terminal Xidmətlərinin Windows Server 2003 və Windows Server 2008 versiyaları ilə işləmisinizsə, yəqin ki, Windows 2008-in (brauzer bağlantısı), (Terminal Xidmətlərinə İnternetə çıxış), (fərdi proqramların dərc edilməsi) kimi bir sıra yeni funksiyaları təqdim etdiyini xatırlayırsınız. RDP protokolu üzərində) və xidmət (yük balansının təmin edilməsi).

Windows Server 2008 R2 aşağıdakı xüsusiyyətləri təqdim etdi:

- VDI Həlləri üçün Uzaqdan Masaüstü Virtuallaşdırma

- PowerShell üçün RDS Provayderi (Administrator indi RDS konfiqurasiyasını və idarəsini komanda xəttindən və ya skriptlər vasitəsilə idarə edə bilər)

- Uzaq Masaüstü IP Virtualizasiyası, sessiyanın və ya işə salınan tətbiqin parametrləri əsasında bağlantılara IP ünvanlarını təyin etməyə imkan verir.

- RDP protokolunun və Uzaq Masaüstü Bağlantısı (RDC) müştərisinin yeni versiyası - v. 7.0

- Aktiv seansların sayına əsasən CPU resurslarını dinamik şəkildə bölüşdürmək üçün CPU resursunun idarə edilməsi

- İstifadəçi tərəfində tətbiq parametrlərini əlavə olaraq konfiqurasiya etmək imkanı olan proqramları quraşdırmağa imkan verən Windows Installer ilə uyğunluq.

- 16 monitora qədər müştəri dəstəyi.

Bundan əlavə, video və audio ilə işləmə funksiyaları təkmilləşdirilib, Windows Aero texnologiyası üçün tam dəstək (qeyd edək ki, Aero multi-monitor rejimində dəstəklənmir).

Təbii ki, RDS təhlükəsizlik məsələləri konkret həlldən asılıdır. Məsələn, İnternet vasitəsilə qoşulan və ya brauzerdən istifadə edən istifadəçilər üçün iş masası dərc etsəniz, müştərilər yerli şəbəkə (LAN) üzərindən RDC müştəri istifadə edərək qoşulduqda təhlükəsizlik problemi standart həll yolu ilə müqayisədə daha kəskin olur.

Şəbəkə Səviyyəsi Doğrulama

Bütün bağlantılar üçün daha çox təhlükəsizliyi təmin etmək üçün siz Şəbəkə Səviyyəsində Doğrulama (NLA) identifikasiyası mexanizmini aktivləşdirməlisiniz. NLA sessiya yaradılmazdan əvvəl istifadəçidən RD Sessiya Hostuna daxil olmasını tələb edir. Bu mexanizm serveri müdaxilə edənlər və ya bot proqramları tərəfindən yaradıla bilən lazımsız seansların işlənməsindən qorumağa imkan verir. NLA-dan istifadə etmək üçün müştəri əməliyyat sistemi Etibarnamə Təhlükəsizliyi Dəstək Provayderini (CredSSP), yəni Windows XP SP3 () və yuxarısını və RDP 6.0 müştərisini və ya yuxarısını dəstəkləməlidir.

Siz İnzibati Alətlər -> Uzaq Masaüstü Xidmətləri -> Masaüstü Sessiya Host Konfiqurasiyası konsolunu açmaqla RD Sessiya serverində NLA-nı konfiqurasiya edə bilərsiniz.

- Bağlantıya sağ vurun

- Xüsusiyyətləri seçin

- Ümumi nişanına keçin

- "Yalnız Şəbəkə Səviyyəsi Doğrulaması ilə Uzaq Masaüstü ilə işləyən kompüterlərdən qoşulmalara icazə verin" seçimini yoxlayın.

- OK düyməsini basın.

Nəqliyyat Təhlükəsizliyi (TLS)

RDS sessiyası müştərilər və RDS Sessiya Hostu arasında əlaqəni təmin etmək üçün üç təhlükəsizlik mexanizmindən birini istifadə edə bilər:

- RDP təhlükəsizlik təbəqəsi– Daxili RDP şifrələməsindən istifadə edir, daha az təhlükəsizdir.

- Danışıqlar aparın– Müştəri tərəfindən dəstəkləndiyi halda TLS 1.0 (SSL) şifrələməsi istifadə olunacaq, müştəri dəstəkləmirsə, normal RDP təhlükəsizliyindən istifadə ediləcək.

- SSL– TLS 1.şifrələmə serverin autentifikasiyası və müştəri ilə server arasında ötürülən məlumatların şifrələnməsi üçün istifadə olunacaq. Bu ən təhlükəsiz rejimdir.

Yüksək səviyyədə təhlükəsizlik üçün SSL/TLS şifrələməsindən istifadə etməlisiniz. Bu məqsədlər üçün rəqəmsal sertifikatınız olmalıdır, o, öz-özünə imzalana və ya CA sertifikat orqanı tərəfindən verilə bilər (buna üstünlük verilir).

Təhlükəsizlik səviyyəsinə əlavə olaraq, əlaqə üçün şifrələmə səviyyəsini seçə bilərsiniz. Aşağıdakı şifrələmə növləri mövcuddur:

- aşağı– Müştəridən serverə göndərilən məlumatların 56 bitlik şifrələməsindən istifadə edilir. Serverdən müştəriyə ötürülən məlumatlar şifrələnmir.

- Müştəri Uyğundur– bu tip şifrələmə standart olaraq istifadə olunur. Bu halda, müştəri ilə server arasındakı bütün trafik müştərinin dəstəklədiyi maksimum açar uzunluğu ilə şifrələnir.

- yüksək– müştəri və server arasında hər iki istiqamətdə ötürülən bütün məlumatlar 128 bitlik açarla şifrələnir

- FIPS Uyğundur– müştəri və server arasında hər iki istiqamətdə ötürülən bütün məlumatlar FIPS 140-1 metodu ilə şifrələnir.

Qeyd etmək lazımdır ki, High və ya FIPS Compliant şifrələmə səviyyələrindən istifadə edilərsə, bu növ şifrələməni dəstəkləməyən bütün müştərilər serverə qoşula bilməyəcəklər.

Siz server autentifikasiya növünü və şifrələmə səviyyəsini aşağıdakı kimi konfiqurasiya edə bilərsiniz:

- RD Session Host serverində Uzaq Masaüstü Session Host konfiqurasiya pəncərəsini açın və xassələri pəncərəsinə keçin.

- Ümumi sekmesinde, açılan menyulardan istədiyiniz təhlükəsizlik səviyyəsini və şifrələmə növünü seçin.

- OK düyməsini basın.

Qrup Siyasətləri

Windows Server 2008 R2-də RDS parametrlərini konfiqurasiya etmək üçün bir sıra Qrup Siyasəti variantları mövcuddur. Onların hamısı Kompüter Konfiqurasiyası\Siyasətlər\İnzibati Şablonlar\Windows Komponentləri\Uzaq Masaüstü Xidmətləri bölməsində yerləşir (Qrup Siyasətinin İdarəetmə Konsolunun ekran görüntüsü şəkildə göstərilib).

Gördüyünüz kimi, lisenziyalaşdırma idarəetmə siyasətləri, RDC müştəri konfiqurasiya siyasətləri və RD Session Host serverinin özü var. RD Session Host təhlükəsizlik siyasətlərinə aşağıdakılar daxildir:

- Müştəri Bağlantısı Şifrələmə Səviyyəsini təyin edin: siyasət şifrələmə səviyyəsinə nəzarət etmək üçün istifadə olunur. Aktivdirsə, bütün bağlantılar müəyyən edilmiş şifrələmə səviyyəsindən istifadə etməlidir (defolt yüksəkdir).

- HəmişəTələbüçünparolüzərinəəlaqə: parol RDC müştərisinə daxil edilmiş olsa belə, RD sessiyasına qoşularkən həmişə istifadəçinin parolunu istəmək istəyirsinizsə, bu siyasət istifadə olunur. Varsayılan olaraq, istifadəçilər RDC müştərisində parol təqdim etsələr, avtomatik olaraq sessiyaya daxil ola bilərlər.

- tələb ettəhlükəsizRPCrabitə: - siyasət aktiv olduqda, müştərilərdən yalnız təsdiqlənmiş və şifrələnmiş sorğulara icazə verilir.

- tələb etistifadə edinofXüsusitəhlükəsizlikqatüçünUzaqdan (RDP) Əlaqələr: siyasət aktivləşdirildikdə, müştəri ilə terminal serveri arasındakı bütün bağlantılar burada göstərilən təhlükəsizlik səviyyəsindən istifadə etməlidir (RDP, Danışıqlar və ya SSL/TLS)

- Etyoxicazə verinyerliAdministratorlarüçünÖzəlləşdirməkİcazələr: Siyasət administratorların RD Session Host təhlükəsizlik parametrlərini konfiqurasiya etmək imkanını deaktiv edir.

- Şəbəkə Səviyyəsi Doğrulamadan istifadə edərək Uzaqdan Bağlantılar üçün İstifadəçi Doğrulamasını tələb edin: Siyasət bütün terminal server bağlantıları üçün NLA tələbini ehtiva edir (NLA dəstəyi olmayan müştərilər qoşula bilməyəcək).

RDC müştəri parametrləri alt bölmənin altında yerləşir Uzaqdanİş masasıəlaqəmüştəri:

- Etyoxicazə verinparollarüçünolmaqxilas oldu: siyasət RDC müştərisində parolların saxlanmasını qadağan edir, "Parolu yadda saxla" seçimi əlçatmaz olur, əvvəllər saxlanmış bütün parollar silinəcək.

- Müəyyən edinSHA1 barmaq izləriofsertifikatlartəmsil edirgüvənilir.rdpnəşriyyatlar: bu siyasət sizə sertifikatların SHA1 barmaq izlərinin siyahısını yaratmağa imkan verir və əgər sertifikat bu siyahıdakı barmaq izinə uyğun gəlirsə, o, etibarlı sayılır.

- Tələbüçünetimadnamələrhaqqındathemüştərikompüter: Siyasət RD Sessiya serverində deyil, müştəri kompüterində istifadəçi etimadnaməsini tələb etməyə imkan verir.

RD Veb Girişi

RDC müştərisi quraşdırılmamış kompüter istifadəçiləri veb brauzerdən istifadə edərək dərc edilmiş proqramlara daxil ola bilərlər. Bunun üçün istifadəçi RDS resurslarının dərc olunduğu brauzerdə URL-i açmalıdır. RD Veb Giriş Serveri RD serverinin ayrıca roludur və adətən xüsusi serverdə yerləşir.

RD Veb Giriş serverinin veb interfeysi SSL-ə əsaslanır və istifadəçilər öz etimadnamələri ilə daxil ola bilərlər. Doğrulanmış istifadəçilər yalnız daxil ola bildikləri dərc edilmiş proqramların (RemoteApp) siyahısını görürlər.

Veb Giriş serveri şifrələmə üçün X.509 sertifikatından istifadə edir. Defolt özü imzalanan sertifikatdır.

Şəbəkə Qatının Təhlükəsizliyi (SSL) RDP, təəssüf ki, terminal bağlantılarını fərqli şəkildə təmin etməyi üstün tutan sistem administratorları tərəfindən geniş şəkildə qəbul edilmir. Bəlkə də bu, metodun görünən mürəkkəbliyi ilə əlaqədardır, lakin bu belə deyil, bu materialda bu cür qorunmanın sadə və çətinlik çəkmədən necə təşkil ediləcəyini nəzərdən keçirəcəyik.

RDP-ni SSL ilə təmin etməyin faydaları nələrdir? Birincisi, güclü kanal şifrələməsi, sertifikata əsaslanan server autentifikasiyası və şəbəkə səviyyəsində istifadəçi identifikasiyası. Sonuncu funksiya Windows Server 2008-dən başlayaraq mövcuddur. Şəbəkə Səviyyəsində Doğrulama, autentifikasiyanın hətta sessiya başlamazdan əvvəl baş verməsinə imkan verməklə Terminal Serverin təhlükəsizliyini artırır.

Şəbəkə Səviyyəsində Doğrulama Uzaq Masaüstünə qoşulmadan və giriş ekranını göstərməzdən əvvəl baş verir ki, bu da serverə yükü azaldır və onun müdaxilələrdən və zərərli proqramlardan qorunmasını xeyli artırır, həmçinin xidmət hücumlarının rədd edilməsi ehtimalını azaldır.

SSL üzərindən RDP-dən tam istifadə etmək üçün müştəri kompüterləri Windows XP SP3, Windows Vista və ya Windows 7 ilə işləməli və RDP müştəri versiyası 6.0 və ya daha sonrakı versiyalardan istifadə etməlidir.

Windows Server 2003 SP1 və sonrakı versiyaları istifadə edərkən, SSL (TLS 1.0) kanal şifrələməsi və server autentifikasiyası mövcud olacaq, müştəri kompüterlərində RDP müştəri versiyası 5.2 və ya daha sonrakı versiyalar olmalıdır.

Məqaləmizdə Windows Server 2008 R2 əsasında terminal serverinin qurulmasını nəzərdən keçirəcəyik, lakin deyilənlərin hamısı Windows Server 2003 üçün doğru olacaq (çatışmayan xüsusiyyətlər istisna olmaqla).

Bu həllin uğurla həyata keçirilməsi üçün şəbəkənizdə konfiqurasiyasını nəzərdən keçirdiyimiz işləyən sertifikat orqanı olmalıdır. Terminal serverində bu CA tərəfindən verilmiş sertifikatlara etibar etmək üçün CA sertifikatını (və ya sertifikatlar zəncirini) .

Daha sonra aşağıdakı parametrlərlə server identifikasiyası sertifikatı tələb etməlisiniz:

Ad - terminal serverinin tam adı (məsələn, server domain.com domeninə aiddirsə server.domain.com)

- Sertifikat növü - Server identifikasiyası sertifikatı

- Seçim təyin edin Yeni düymələr dəsti yaradın

- CSP- Microsoft RSA Kanal Kriptoqrafiya Provayderi.

- Yoxlama qutusu Açarı ixrac edilə bilən kimi qeyd edin.

- Müəssisə CA üçün qutunu işarələyin Sertifikat üçün kompüterin yerli yaddaşından istifadə edin. (Bu seçim müstəqil CA-da mövcud deyil.)

CA-ya sorğu göndərin və verilmiş sertifikatı quraşdırın. Bu sertifikat kompüterin yerli mağazasında quraşdırılmalıdır, əks halda Terminal Xidmətləri tərəfindən istifadə edilə bilməyəcək. Bunu yoxlamaq üçün konsolu işə salın MMC (Başla - Çalış - mmc) və snap əlavə edin Sertifikatlar(Fayl - Əlavə elementi əlavə edin və ya silin) kompüter hesabı üçün.

Konsol kökündə klik seçin Baxın - Seçimlər və baxış rejimini təyin edin Məqsədinə görə sertifikatları təşkil edin. Verilmiş sertifikat qrupda olmalıdır Server identifikasiyası.

Əgər sertifikatı müstəqil (müstəqil) CA (şəbəkənin domen strukturu yoxdur) istifadə edərək almısınızsa, o, standart olaraq istifadəçi hesabı mağazasında quraşdırılacaq və bir sıra əlavə addımları yerinə yetirməli olacaqsınız.

açıq Internet Explorer - İnternet Seçimləri - Məzmun - Sertifikatlar, verilmiş sertifikat mağazada quraşdırılmalıdır Şəxsi.

İxrac et. Eksport edərkən aşağıdakı seçimləri göstərin:

- Bəli, şəxsi açarı ixrac edin

- Uğurlu ixracdan sonra şəxsi açarı silin

Sonra sertifikatı bu mağazadan silin. bir anda Sertifikatlar (yerli kompüter) Bölmə seçin Server identifikasiyası, üzərinə sağ vurun Bütün Tapşırıqlar - İdxal və sertifikatı idxal edin.

İndi daxil İdarəetmə - Uzaq Masaüstü Xidmətləri açıq Uzaq Masaüstü Sessiya Host Konfiqurasiyası(Windows Server 2003 İnzibati Vasitələrində - Terminal Xidmətlərinin Konfiqurasiyası).

Lazım olan əlaqəni seçin və onun xüsusiyyətlərini açın. Ən altındakı düyməni basın seçin və əvvəlki addımda əldə edilmiş sertifikatı seçin (Windows Server 2003-də bu pəncərə bir az fərqli görünür).

Sertifikatı seçdikdən sonra qalan xüsusiyyətləri göstərin:

Sertifikatı seçdikdən sonra qalan xüsusiyyətləri göstərin:

- Təhlükəsizlik səviyyəsi SSL

- Şifrələmə səviyyəsi Yüksək və ya FIPS-uyğun

- Yoxlama qutusu Yalnız kompüterlərdən qoşulmağa icazə verin...(Windows Server 2003-də mövcud deyil)

Daxil edilmiş parametrləri yadda saxlayın, bu, server quraşdırmasını tamamlayır.

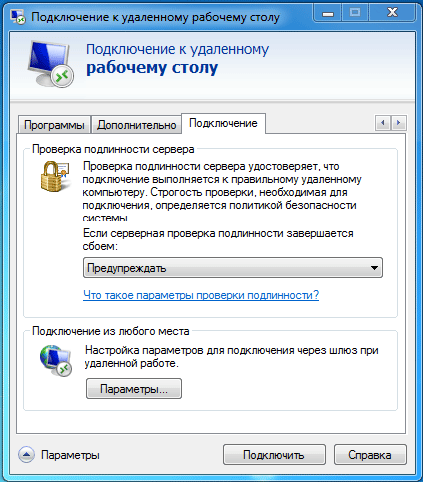

Müştəri kompüterində uzaq masaüstü bağlantısı yaradın, sertifikatda ünvan kimi göstərilən tam uyğun server adından istifadə edin. Bağlantı xüsusiyyətlərini və nişanı açın Bağlantı - Server Doğrulaması seçimi təyin edin Xəbərdarlıq et.

Bu kompüterin sertifikat qurumumuz tərəfindən verilmiş sertifikatlara etibar etməsi üçün mağazada ona CA sertifikatı quraşdırmağı unutmayın. Etibarlı Kök Sertifikatlaşdırma Orqanları.

Bu kompüterin sertifikat qurumumuz tərəfindən verilmiş sertifikatlara etibar etməsi üçün mağazada ona CA sertifikatı quraşdırmağı unutmayın. Etibarlı Kök Sertifikatlaşdırma Orqanları.

Windows 7-də (RDP müştəri versiyası 7 istifadə edərkən) bu sertifikat mağazada quraşdırılmalıdır kompüter hesabı, bunu etmək üçün onu snap vasitəsilə idxal edin Sertifikatlar (yerli kompüter) MCC konsolunda yuxarıda edildiyi kimi. Əks halda, əlaqə uğursuz olacaq və aşağıdakı xətanı alacaqsınız:

CA sertifikatını quraşdırdıqdan sonra qoşulmağa cəhd edə bilərsiniz, lütfən, RDP sessiyası yaratmazdan əvvəl sizdən istifadəçi adı və parol daxil etməyiniz xahiş olunacaq. Bağlantı uğurlu olarsa, SSL vasitəsilə işlədiyinizi göstərən pəncərə başlığında kilidə diqqət yetirin. Bunun üzərinə klikləməklə, sertifikat haqqında məlumatı görə bilərsiniz.

CA sertifikatını quraşdırdıqdan sonra qoşulmağa cəhd edə bilərsiniz, lütfən, RDP sessiyası yaratmazdan əvvəl sizdən istifadəçi adı və parol daxil etməyiniz xahiş olunacaq. Bağlantı uğurlu olarsa, SSL vasitəsilə işlədiyinizi göstərən pəncərə başlığında kilidə diqqət yetirin. Bunun üzərinə klikləməklə, sertifikat haqqında məlumatı görə bilərsiniz.

Və nəhayət, bir çəllək balda bir damla tar. Windows Terminal Xidmətləri qoşulan müştərilərin autentifikasiyasını bilmir, ona görə də lazım gələrsə, SSH tuneli və ya IPSec VPN kimi əlavə təhlükəsizlik üsullarından istifadə edilməlidir.