بالتأكيد ، لقد سمع الكثير منكم بالفعل ورأوه هذا الاختصار - إنه يترجم حرفياً كـ بروتوكول سطح المكتب البعيد (بعيدسطح المكتببروتوكول). إذا كان شخص ما مهتمًا بالدقائق التقنية لبروتوكول طبقة التطبيق هذا ، فيمكنه قراءة الأدبيات ، بدءًا من نفس ويكيبيديا. سننظر في الجوانب العملية البحتة. وهي حقيقة أن هذا البروتوكول يسمح لك بالاتصال عن بعد بأجهزة الكمبيوتر التي تعمل بنظام Windows بإصدارات مختلفة باستخدام أداة "Remote Desktop Connection" المضمنة في Windows.

ما هي إيجابيات وسلبيات استخدام بروتوكول RDP؟

لنبدأ بالمتعة - مع الإيجابيات. الميزة هي أن هذه الأداة ، والتي تسمى بشكل صحيح عميلRDP، متاح لأي مستخدم Windows سواء على الكمبيوتر الذي سيتم التحكم في جهاز التحكم عن بعد منه ، ولأولئك الذين يرغبون في فتح الوصول عن بعد إلى أجهزة الكمبيوتر الخاصة بهم.

من خلال اتصال سطح المكتب البعيد ، لا يمكن فقط رؤية سطح المكتب البعيد واستخدام موارد الكمبيوتر البعيد ، ولكن أيضًا لتوصيل محركات الأقراص المحلية والطابعات والبطاقات الذكية وما إلى ذلك به. بالطبع ، إذا كنت ترغب في مشاهدة مقطع فيديو أو الاستماع إلى الموسيقى عبر RDP ، فمن غير المرجح أن تمنحك هذه العملية المتعة ، لأن. في معظم الحالات ، سترى عرض شرائح ومن المرجح أن ينقطع الصوت. ولكن ، لم يتم تطوير خدمة RDP لهذه المهام.

ميزة أخرى لا شك فيها هي أن الاتصال بالكمبيوتر يتم بدون أي برامج إضافية ، والتي يتم دفعها في الغالب ، على الرغم من أن لها مزاياها. يقتصر وقت الوصول إلى خادم RDP (وهو جهاز الكمبيوتر البعيد الخاص بك) فقط على رغبتك.

لا يوجد سوى اثنين من العيوب. واحد مهم ، والآخر ليس كثيرا. الأول والأساسي هو أنه من أجل العمل مع RDP ، يجب أن يكون للكمبيوتر الذي يتم الاتصال به عنوان IP أبيض (خارجي) ، أو يجب أن يكون من الممكن "إعادة توجيه" المنفذ من جهاز التوجيه إلى هذا الكمبيوتر ، والذي مرة أخرى يجب أن يكون لديك IP خارجي. سيكون ثابتًا أو ديناميكيًا - لا يهم ، لكن يجب أن يكون كذلك.

الطرح الثاني - ليس مهمًا جدًا - لم تعد أحدث إصدارات العميل تدعم نظام الألوان المكون من 16 لونًا. الحد الأدنى هو 15 بت. يؤدي هذا إلى إبطاء العمل على RDP بشكل كبير عند الاتصال عبر الإنترنت المتوقف التقزم بسرعة لا تتجاوز 64 كيلو بت في الثانية.

ما الذي يمكنك استخدام الوصول عن بعد عبر RDP من أجله؟

كقاعدة عامة ، تستخدم المنظمات خوادم RDP للتعاون في برنامج 1C. والبعض ينشر وظائف المستخدمين عليهم. وبالتالي ، يمكن للمستخدم ، خاصة إذا كان لديه عمل مسافر ، في وجود 3G Internet أو Wi-Fi في الفندق / المقهى ، الاتصال بمكان عمله عن بُعد وحل جميع المشكلات.

في بعض الحالات ، يمكن للمستخدمين المنزليين استخدام الوصول عن بُعد إلى أجهزة الكمبيوتر المنزلية الخاصة بهم للحصول على بعض البيانات من الموارد المنزلية. من حيث المبدأ ، تتيح لك خدمة سطح المكتب البعيد العمل بشكل كامل مع تطبيقات النصوص والهندسة والرسومات. مع معالجة الفيديو والصوت للأسباب المذكورة أعلاه - لن يعمل ، ولكن لا يزال - هذه ميزة إضافية مهمة للغاية. ويمكنك أيضًا عرض الموارد التي تم إغلاقها بموجب سياسة الشركة في العمل من خلال الاتصال بجهاز الكمبيوتر المنزلي الخاص بك دون أي مجهولين و vpn والأرواح الشريرة الأخرى.

نحن نجهز الإنترنت

في القسم السابق ، تحدثنا عن حقيقة أنه من أجل توفير الوصول عن بُعد عبر بروتوكول RDP ، نحتاج إلى عنوان IP خارجي. يمكن لمزود الخدمة توفير هذه الخدمة ، لذلك نتصل بك أو نكتب أو نذهب إلى حسابك الشخصي وننظم توفير هذا العنوان. من الناحية المثالية ، يجب أن تكون ثابتة ، لكن من حيث المبدأ ، يمكنك التعايش مع ديناميكية.

إذا كان شخص ما لا يفهم المصطلحات ، فإن العنوان الثابت يكون دائمًا ، ويتغير العنوان الديناميكي من وقت لآخر. من أجل العمل بشكل كامل مع عناوين IP الديناميكية ، تم اختراع العديد من الخدمات التي توفر ربط المجال الديناميكي. ماذا وكيف ، قريبا سيكون هناك مقال حول هذا الموضوع.

نقوم بإعداد جهاز التوجيه

إذا لم يكن جهاز الكمبيوتر الخاص بك متصلاً مباشرة بسلك الموفر بالإنترنت ، ولكن من خلال جهاز توجيه ، فسنضطر أيضًا إلى إجراء بعض التلاعب بهذا الجهاز. يسمى - منفذ الخدمة الأمامي - 3389. خلاف ذلك ، لن يسمح لك NAT بجهاز التوجيه الخاص بك بالدخول إلى شبكتك المنزلية. الأمر نفسه ينطبق على إعداد خادم RDP في مؤسسة. إذا كنت لا تعرف كيفية إعادة توجيه منفذ - اقرأ المقالة حول كيفية إعادة توجيه المنافذ على جهاز التوجيه (يفتح في علامة تبويب جديدة) ، ثم عد إلى هنا.

نحن نجهز الكمبيوتر

من أجل إنشاء القدرة على الاتصال بجهاز كمبيوتر عن بُعد ، عليك القيام بأمرين على وجه التحديد:

السماح بالاتصال في خصائص النظام ؛

- قم بتعيين كلمة مرور للمستخدم الحالي (إذا لم يكن لديه كلمة مرور) ، أو أنشئ مستخدمًا جديدًا بكلمة مرور خاصة للاتصال عبر RDP.

كيف تتعامل مع المستخدم - تقرر بنفسك. ومع ذلك ، ضع في اعتبارك أن أنظمة التشغيل بخلاف الخوادم لا تدعم في الأصل عمليات تسجيل دخول متعددة. أولئك. إذا قمت بتسجيل الدخول بنفسك محليًا (وحدة التحكم) ، ثم قم بتسجيل الدخول تحت نفس المستخدم عن بُعد - سيتم حظر الشاشة المحلية وستفتح الجلسة في نفس المكان في نافذة الاتصال بسطح المكتب البعيد. أدخل كلمة المرور محليًا دون الخروج من RDP - سيتم طردك من الوصول عن بُعد ، وسترى الشاشة الحالية على شاشتك المحلية. نفس الشيء ينتظرك إذا قمت بتسجيل الدخول كمستخدم واحد على وحدة التحكم ، وحاولت عن بعد تسجيل الدخول تحت مستخدم آخر. في هذه الحالة ، سيطالبك النظام بإنهاء جلسة المستخدم المحلية ، والتي قد لا تكون مريحة دائمًا.

لذلك دعنا نذهب إلى يبدأ، انقر بزر الماوس الأيمن على القائمة حاسوبو اضغط ملكيات.

في الخصائص الأنظمةيختار إعدادات النظام الإضافية

في النافذة التي تفتح ، انتقل إلى علامة التبويب الوصول عن بعد…

... يضعط بالإضافة إلى ذلك…

ووضع خانة الاختيار الوحيدة على هذه الصفحة.

هذا إصدار "منزلي" من Windows 7 - أولئك الذين لديهم Pro وما فوق سيكون لديهم المزيد من مربعات الاختيار ومن الممكن التحكم في الوصول.

انقر نعمفي كل مكان.

الآن ، يمكنك الانتقال إلى Remote Desktop Connection (ابدأ> كافة البرامج> الملحقات) ، أو أدخل عنوان IP للكمبيوتر هناك ، أو الاسم إذا كنت تريد الاتصال به من شبكتك المنزلية واستخدام جميع الموارد.

مثله. من حيث المبدأ ، كل شيء بسيط. إذا كانت هناك أي أسئلة فجأة أو بقي شيء غير واضح - مرحبًا بك في التعليقات.

في كثير من الأحيان ، يكون لدى العديد من المستخدمين الذين يستخدمون جلسات الوصول عن بُعد سؤال حول كيفية تغيير منفذ RDP. الآن دعونا نلقي نظرة على أبسط الحلول ، ونشير أيضًا إلى عدة خطوات رئيسية في عملية التكوين.

ما هو بروتوكول RDP؟

أولاً ، بضع كلمات حول RDP. إذا نظرت إلى فك الاختصار ، يمكنك فهم ذلك الوصول عن بعد

بعبارات بسيطة ، هذا خادم طرفي أو أداة محطة عمل. تستخدم إعدادات Windows (وأي إصدار من النظام) الإعدادات الافتراضية المناسبة لمعظم المستخدمين. ومع ذلك ، في بعض الأحيان يصبح من الضروري تغييرها.

منفذ RDP القياسي: هل يجب تغييره؟

لذلك ، بغض النظر عن تعديل Windows ، فإن جميع البروتوكولات لها قيمة محددة مسبقًا. هذا هو منفذ RDP 3389 ، والذي يستخدم لإجراء جلسة اتصال (توصيل محطة واحدة بأخرى بعيدة).

ما سبب الموقف الذي تحتاج فيه القيمة القياسية إلى التغيير؟ بادئ ذي بدء ، فقط مع أمان الكمبيوتر المحلي. بعد كل شيء ، إذا اكتشفت ذلك ، مع وجود منفذ قياسي مثبت ، فمن حيث المبدأ ، يمكن لأي مهاجم اختراق النظام بسهولة. لنرى الآن كيفية تغيير منفذ RDP الافتراضي.

تغيير الإعدادات في سجل النظام

نلاحظ على الفور أن إجراء التغيير يتم تنفيذه حصريًا في الوضع اليدوي ، ولا يتم توفير أي إعادة تعيين أو إعداد للمعلمات الجديدة في عميل الوصول عن بُعد نفسه.

أولاً ، نسمي محرر التسجيل القياسي باستخدام الأمر regedit في قائمة التشغيل (Win + R). نحن هنا مهتمون بفرع HKLM ، حيث نحتاج إلى الانتقال إلى أسفل شجرة القسم عبر دليل الخادم الطرفي إلى دليل RDP-Tcp. في النافذة على اليمين نجد مفتاح PortNumber. نحن بحاجة لتغيير معناها.

نذهب إلى التحرير ونرى 00000D3D هناك. يشعر الكثيرون بالحيرة على الفور حول ماهيتها. وهذا مجرد تمثيل سداسي عشري للرقم العشري 3389. لتحديد المنفذ بالصيغة العشرية ، نستخدم سلسلة العرض المناسبة لتمثيل القيمة ، ثم نحدد المعلمة التي نحتاجها.

بعد ذلك ، نعيد تشغيل النظام ، وعندما نحاول الاتصال ، نحدد منفذ RDP جديدًا. هناك طريقة أخرى للاتصال وهي استخدام الأمر الخاص mstsc / v: ip_address: XXXXX ، حيث XXXXX هو رقم المنفذ الجديد. لكن هذا ليس كل شيء.

قواعد جدار حماية Windows

للأسف ، يمكن لجدار حماية Windows المدمج حظر المنفذ الجديد. لذلك ، تحتاج إلى إجراء تغييرات على إعدادات جدار الحماية نفسه.

نسمي إعدادات جدار الحماية بخيارات الأمان المتقدمة. هنا يجب عليك أولاً تحديد الاتصالات الواردة والنقر فوق السطر لإنشاء قاعدة جديدة. الآن نختار العنصر لإنشاء قاعدة للمنفذ ، ثم ندخل قيمته لـ TCP ، ثم نسمح بالاتصال ، ونترك قسم ملف التعريف دون تغيير ، وأخيراً نعطي القاعدة الجديدة اسمًا ، وبعد ذلك نضغط على الزر لإكمال الإعدادات . يبقى إعادة تشغيل الخادم ، وعند الاتصال ، حدد منفذ RDP الجديد مفصولاً بنقطتين في السطر المقابل. من الناحية النظرية ، لا ينبغي أن يكون هناك أي مشاكل.

إعادة توجيه منفذ RDP على جهاز التوجيه

في بعض الحالات ، عند استخدام اتصال لاسلكي بدلاً من اتصال كبل ، قد يكون من الضروري القيام بإعادة توجيه المنفذ على جهاز التوجيه (جهاز التوجيه). لا يوجد شيء صعب في هذا.

أولاً ، في خصائص النظام ، نسمح ونحدد المستخدمين الذين لديهم الحق في القيام بذلك. ثم ننتقل إلى قائمة إعدادات جهاز التوجيه من خلال المتصفح (192.168.1.1 أو في النهاية 0.1 - كل هذا يتوقف على طراز جهاز التوجيه). في الحقل (إذا كان العنوان الرئيسي 1.1) ، فمن المستحسن الإشارة إلى العنوان ، بدءًا من الثالث (1.3) ، وكتابة قاعدة إصدار العنوان الثاني (1.2).

بعد ذلك ، في اتصالات الشبكة ، نستخدم عرض التفاصيل ، حيث يجب عليك عرض التفاصيل ، ونسخ عنوان MAC الفعلي من هناك ولصقه في إعدادات جهاز التوجيه.

الآن ، في قسم إعدادات NAT على المودم ، قم بتمكين الاتصال بالخادم ، وأضف قاعدة وحدد منفذ XXXXX الذي يجب إعادة توجيهه إلى منفذ RDP القياسي 3389. احفظ التغييرات وأعد تشغيل جهاز التوجيه (المنفذ الجديد سوف لا يتم قبولها بدون إعادة تشغيل). يمكنك التحقق من الاتصال في بعض المواقع المتخصصة مثل ping.eu في قسم اختبار المنفذ. كما ترى ، كل شيء بسيط.

أخيرًا ، لاحظ أن قيم المنفذ موزعة على النحو التالي:

- 0-1023 - منافذ لبرامج النظام منخفضة المستوى ؛

- 1024-49151 - المنافذ المخصصة للأغراض الخاصة ؛

- 49152 - 65535 - منافذ ديناميكية خاصة.

بشكل عام ، يختار العديد من المستخدمين عادةً منافذ RDP من النطاق الثالث من القائمة لتجنب المشاكل. ومع ذلك ، يوصي كل من المتخصصين والخبراء باستخدام هذه القيم في الضبط ، لأنها مناسبة لمعظم المهام.

بالنسبة لهذا الإجراء بالضبط ، يتم استخدامه بشكل أساسي فقط في حالات اتصال Wi-Fi. كما ترى بالفعل ، مع وجود اتصال سلكي عادي ، فإنه ليس مطلوبًا: فقط قم بتغيير قيم مفاتيح التسجيل وإضافة قواعد للمنفذ في جدار الحماية.

RDP - بروتوكول سطح المكتب البعيد (سطح المكتب البعيد)

بادئ ذي بدء ، سنتحدث هنا عن StandAlone Server. هذا هو ، حول خادم قائم بذاته. وليس عن وحدات تحكم المجال وشبكات الشركات. (هم فقط بحاجة إلى متخصصين مؤهلين تأهيلاً عالياً)

موقف عندما تتبادر إلى ذهنك فكرة معينة وقررت أن تجعلها تنبض بالحياة. ولتنفيذها ، فأنت بحاجة إلى خادم تستأجره في مركز بيانات معين.

لقد اخترت تعريفة مناسبة ، ودفعت أموالًا ، والآن لديك بالفعل خادم مثبت عليه البرنامج الذي تحتاجه. في معظم الحالات ، يكون Windows 2003 Server كافيًا لهذه المشاريع التجريبية. تكلفة فعالة وفعالة.

سيمنحك الدعم الفني عنوان IP وتسجيل الدخول وكلمة المرور للوصول إلى RDP ، وستبدأ رحلتك المليئة بـ ... ، حسنًا ، بشكل عام - لن يبدو ذلك كافيًا.

بشكل افتراضي ، يمكننا القول أن هذه الخدمة في Windows مهيأة لمنح المستخدم الكثير من المتاعب والمشاكل.

على الرغم من أنه ، بالطبع - يعمل من تلقاء نفسه ويؤدي وظيفته بشكل مثالي. لكن بمرور الوقت (أحيانًا يكون قد فات الأوان) سيشعر المالك المهمل لخادم بعيد بالرعب ليدرك ما يحدث بالفعل مع نظامه وما يقف حشد من الناس المتعطشين للدماء حول جدران قلعته.

يشبه إيقاف تشغيل مرشح الأشعة تحت الحمراء في DVR والبدء فجأة في رؤية مصادر الفيديو - كاميرات شرطة المرور مع تثبيت الصورة ، والإشارات من أجهزة التحكم عن بعد في التلفزيون.

تبدأ في النظر ثم ربما تفهم.

من ناحية أخرى ، يتظاهر مطورو البرمجيات بأنهم يصنعون أنظمتهم للفرد العادي ، وتبدأ في تصديق ذلك.

ولكن من ناحية أخرى ، يقترح نفس هؤلاء المطورين أن متخصصًا معتمدًا فقط يمكنه التقاط لوحة المفاتيح. وأن الشهادة كانت من هذا العام.

هذه هي المفارقة.

دعني أخبرك كيف تبدو حقا.

ولكن في الواقع ، جحافل من المتسللين ، بعد قراءة عشرات الأسطر في المنتديات ، تقوم بتنزيل قوائم جاهزة للخوادم بمنفذ RDP مفتوح. وبدأوا في اقتحام سيارتك. بعضها يدويًا (لكن هذا نادر) ، ولكن في الغالب مع برامج مختلفة ، يتم تشغيل القواميس عن طريق التعداد: تسجيل الدخول - كلمة المرور. ولا أحد يقيدهم في أي شيء. بل إنهم مكتظون هناك في بعض الأحيان.

علاوة على ذلك ، أنا أنظر إلى السجلات ، وأرى أنه في الغالب ، هذه هي نفس القواميس.

وخادمك مجبر على المقاومة. وأنت لا تعرف. ولا تفهم سبب تدني أدائك ، ولماذا يتم تنفيذ الاستعلامات لفترة طويلة.

أنت تفكر بشكل كبير. استراتيجيا حول الوظيفة. وهنا - نوع من الفرامل غير واضح.

لذلك ، ستبدأ في تحسين الذاكرة ، وحذف المتغيرات المؤقتة ، وإلغاء تجزئة الأقراص ، وما إلى ذلك.

وربما يمكنك أيضًا إلقاء نظرة فاحصة على علامة التبويب "الأحداث" في الأداة الإضافية للإدارة.

لكني أؤكد لك أنك لن ترى السبب هناك! لأنه لا يعرض محاولات إدخال اسم مستخدم وكلمة مرور غير صحيحين. ربما ستجادل حتى مع أشخاص آخرين بأنهم لا يكسرونك لأنهم خائفون أو محترمون.

لا. أؤكد لكم أن المطورين هم أشخاص مرحون جدًا. وفي البداية يفوقون المقاييس قليلاً في اتجاه الظلام. يقولون أنه إذا تم عرض هذه الأحداث ، فسيكون الحمل على الخادم أعلى.

ولكن هنا ، تجدر الإشارة فقط إلى أن أول شيء يجب على الجميع فعله هو تشغيل هذه الشاشة. على الرغم من وجود أنظمة تكنولوجية معينة مغلقة تمامًا عن العالم الخارجي ، حيث لا أحد يخترق أي شيء. ولكن هناك ، مثل هذه الأنظمة تخدم فرقًا كاملة من المحترفين.

لذا ، دعنا ، بالنسبة للمبتدئين ، نصلح هذا الموقف ونجعل النظام في شكل عمل عادي.

ماذا سنفعل:

- دعونا نحدد عدد الجلسات المفتوحة في وقت واحد المسموح بها.

(إذا كنت تدير الخادم البعيد بنفسك ، فلماذا تحتاج إلى شخص آخر غيرك لإدارة الخادم في نفس الوقت الذي تريده؟

على الرغم من أنه قد تكون هناك حاجة إلى واحد آخر - على سبيل المثال ، للدعم الفني. وأكثر - لماذا؟) - وقم بتشغيل الضوء. بمعنى ، اسمح للنظام بعرض محاولات تسجيل الدخول الفاشلة في الأداة الإضافية "الأحداث".

وهنا سوف تتفاجأ. - سنحظر الوصول إلى الخادم من أكثر من 3000 عنوان IP ، والتي ، في الواقع ، لا تفعل شيئًا سوى تسبب مشاكل للأشخاص. استيراد القائمة السوداء.

إذا لم يكن لديك ما تفعله وقدمت طلبات على الشبكة حول إعداد RDP ، فستجد الكثير من النصائح (وكنت متأكدًا لوقت طويل من أنها كانت فعالة جدًا حتى قررت إجراء تجربة)

- الحد من عدد محاولات تسجيل الدخول الفاشلة المسموح بها.

(إذا لم تكن في حالة سكر ، فستكفيك 3 مرات لفهم أن لوحة المفاتيح بلغة خاطئة وفي السجل الخاطئ.) - حدد وقت هذه المحاولات الثلاث.

(يمكنك ، بعد كل شيء ، 3 مرات في الأسبوع ، أو يمكنك - 3 مرات في الثانية ، وحتى متعددة الخيوط. ولأن أيًا من المتسللين المبتدئين ينقرون على لوحة المفاتيح بإصبع واحد لفترة طويلة باختيار حرف ، ثم هناك هي حركة مرور جيدة ، والتي في غضون 10 دقائق ، والتي حددها المطورون ، سيكون لديها الوقت لفرز عدة مئات ، أو بضعة آلاف من المجموعات.) - قم بتعيين وقت حظر للدخول في حالة كنت في حالة سكر ، أو إذا - لم تكن أنت.

(افتراضي - 3 دقائق لن تزعج أي شخص. دعنا نضبط نصف ساعة. دعهم يتعبون من الانتظار.)

أعترف أنني كنت سعيدًا جدًا عندما وجدت مثل هذه المقالات ، وفعلت على الفور كل شيء بشكل صحيح. كنت متأكدًا من أنه يمكنك الآن التركيز على المشروع نفسه ، ولا تقلق كثيرًا بشأن السلامة.

حيث كانت هناك عشرات الآلاف من المحاولات خلال النهار. (وأنا لا أجلس ووجهي على الشاشة طوال اليوم ، ولكن مرة واحدة في اليوم أذهب للتحقق من أداء تطبيقاتي) وهكذا بقيت.

وما زلت لا أستطيع أن أفهم كيف كان الأمر كذلك ، لذلك أرى أن لدي 3 محاولات معدة ثم انسداد لمدة 30 دقيقة. وكان هذا الروبوت يلعب لمدة ست ساعات دون كلل من خلال عمليات تسجيل الدخول من "المسؤول" إلى "ferapont".

لكن كل شيء لم يكن وقت الفراغ. وبعد ذلك - أقوم بإعداد كل شيء ، مما يعني - يجب أن يعمل!

مرة واحدة ، اضطررت إلى نقل أحد مشاريعي من خادم إلى آخر ، بسبب فشل مصفوفة RAID. وكان الخادم القديم متاحًا لي لبعض الوقت ، لكن كان من الآمن محاولة إجراء تجارب خطيرة وليست عليه. لذلك قررت التحقق من ذلك.

للقيام بذلك ، حاولت لعدة دقائق تسجيل الدخول باستخدام كلمة مرور خاطئة ، وتوقعت أن يحظرني نظام المصادقة الآن. فيجوشكي. لم يحدث شيء.

قضيت يومين في دراسة هذه المشكلة بمزيد من التفصيل. لقد انغمست في الكتيبات والتعليقات الهزيلة. كما يؤكد الجميع في المنتديات - هذه الطريقة فعالة للغاية.

وهذا ما سأخبركم به الآن:

- أولاً ، تعمل هذه الطريقة فقط تحت وحدة تحكم المجال (لا تعرف ما هي؟ البصق - لست بحاجة إليها) ولخادم مستقل ، تحتاج إلى الغوص في المعرفة الخاصة وتعلم التعاويذ.

- ثانيًا ، اتضح ، ومن الواضح أن الكثيرين يفترضون بشكل خاطئ وساذج خلافًا لذلك (مثلي) ، أنه عند تنفيذ مثل هذه الآلية ، سيتم حظر الشخص الذي يحاول الدخول.

لا ، ليس هو فقط. وسوف يتم حظرك!

نعم - سيتم حظر حسابك في الوقت الذي قمت فيه بالتسجيل هناك. وأنت نفسك لن تكون قادرًا على الدخول إلى الخادم الخاص بك!

أترك المنزل وأغلق الباب ، سأكسر القفل. سوف أقوم بتجميد أذني - لنكاية الجدة.

لكنني أعتقد أن الانفصال عن مثل هذه الأوهام كان يستحق يومين من العذاب.

انتهيت من الديباجة. دعونا ننكب على العمل.

1. الحد من عدد الجلسات المفتوحة المتزامنة المسموح بها.

ابحث عن الأداة الإضافية لتكوين الخدمات الطرفية وافتحها:

في هذه الأداة الإضافية ، حدد فتح علامة التبويب RDP-Tcp في "الخصائص" ، حيث نقصر "Msximum Connections" على 2x ، لجميع محولات الشبكة.

انقر فوق موافق. الآن ، يمكن لشخص واحد فقط الدخول في نفس الوقت الذي تدخل فيه. وبدونك ، سيتعين على كل من يرغب أن يصطف في فردين.

بعد ذلك ، يا أبناء العاهرات!

2. قم بتشغيل عرض محاولات تسجيل الدخول الفاشلة في الأداة الإضافية للأحداث.

نعثر على الأداة الإضافية "إعدادات الأمان المحلية" ونفتحها - القسم: "سياسة التدقيق":

وقم بتغيير قيم خاصية جميع إدخالات "التدقيق" - كما هو موضح في لقطة الشاشة. ستحتاج بعد ذلك إلى إعادة التشغيل حتى تدخل التغييرات حيز التنفيذ.

يمكنك الانتظار وبعد بضع ساعات إلقاء نظرة على الصورة الحقيقية الآن لفهم نوع العالم الذي نعيش فيه ومن يحيط بنا حقًا.

3. نحظر الوصول إلى الخادم من 100٪ عناوين IP ضارة. استيراد القائمة السوداء.

هنا لديك خياران:

- سريع وفي كل مرة.

- يدوي ، مع فهم ما تفعله بالضبط.

الطريق السريع.

بعد ذلك ، يجب أن يكون لديك شيء مثل هذا:

الطريقة اليدوية ، مع الفهم.

- أولاً ، تحتاج إلى إنشاء سياسة إضافية. افتح الأداة الإضافية "إعدادات الأمان المحلية".

- حدد قسم "نُهج أمان IP على الكمبيوتر المحلي" ثم انقر بزر الماوس الأيمن فوق: "إنشاء نهج أمان IP ..." تقوم بتشغيل معالج التكوين.

- ابتكر اسمًا للقاعدة الجديدة. على سبيل المثال: "Block IP".

- بعد ذلك ، انقر فوق جميع الأسئلة وفي النهاية سيكون لديك نموذج لتحرير خصائص السياسة.

- إضافة قاعدة جديدة. انقر . وإذا تم تحديد خانة اختيار المعالج ، فسيبدأ معالج آخر ، ويجب الإجابة على الأسئلة الخاصة به.

- نقطة نهاية النفق. يضعط

- نوع الشبكة. يوجد بالفعل "جميع اتصالات الشبكة". يضعط

- قائمة عوامل تصفية IP.

إضافة مرشح جديد. نضغط ونخرج باسم ذي معنى.

على سبيل المثال: حظر IP الإجبار الغاشم.

القائمة لا تزال فارغة. نحافظ عليه كما هو.

خدمات سطح المكتب البعيد (RDS) في Windows Server 2008 R2 ليست مجرد إعادة تسمية لسابقتها ، Terminal Services. الميزات الجديدة ، التي ظهر بعضها في Windows Server 2008 ، مثل RemoteApp و RD Gateway و RD Virtualization Host ، تجعل الأمر سهلاً وملائمًا لضمان نشر وتشغيل تطبيقات المستخدم الفردية وأجهزة سطح المكتب بأكملها في حلول RDS و VDI ، و الوظائف والراحة ليست أسوأ من حلول Citrix أو مجمعات البائعين الآخرين.

ولكن ماذا عن أمان خدمات سطح المكتب البعيد؟ قامت Microsoft بتحديث وتعزيز أمان هذه الخدمة بشكل كبير. في هذه المقالة ، سنتحدث عن آليات أمان RDS ، وكيفية تأمين الخدمات الطرفية باستخدام سياسات المجموعة ، وحول الجوانب العملية لتأمين حلول RDS.

ما الجديد في R2

إذا سبق لك العمل مع إصدارات Windows Server 2003 و Windows Server 2008 من Terminal Services ، فمن المحتمل أنك تتذكر أن Windows 2008 قدم عددًا من الميزات الجديدة ، مثل (اتصال المستعرض) ، (الوصول إلى الإنترنت إلى الخدمات الطرفية) ، (نشر التطبيقات الفردية عبر بروتوكول RDP) والخدمة (ضمان موازنة الحمل).

قدم Windows Server 2008 R2 الميزات التالية:

- المحاكاة الافتراضية لسطح المكتب البعيد لحلول VDI

- موفر RDS لـ PowerShell (يمكن للمسؤول الآن إدارة تكوين RDS وإدارتها من سطر الأوامر أو عبر البرامج النصية)

- Remote Desktop IP Virtualization ، والتي تتيح لك تعيين عناوين IP للاتصالات بناءً على معلمات الجلسة أو التطبيق الجاري تشغيله

- إصدار جديد من بروتوكول RDP وعميل الاتصال بسطح المكتب البعيد (RDC) - v. 7.0

- إدارة موارد وحدة المعالجة المركزية لتخصيص موارد وحدة المعالجة المركزية ديناميكيًا بناءً على عدد الجلسات النشطة

- التوافق مع Windows Installer ، والذي يسمح لك بتثبيت البرامج مع إمكانية تكوين إعدادات التطبيق بالإضافة إلى ذلك من جانب المستخدم.

- دعم من جانب العميل لما يصل إلى 16 شاشة.

بالإضافة إلى ذلك ، تم تحسين وظائف العمل مع الفيديو والصوت ، والدعم الكامل لتقنية Windows Aero (لاحظ أن Aero غير مدعوم في وضع الشاشات المتعددة).

بطبيعة الحال ، تعتمد مشكلات أمان RDS على الحل المحدد. على سبيل المثال ، إذا قمت بنشر سطح مكتب للمستخدمين المتصلين عبر الإنترنت أو باستخدام مستعرض ، فإن مشكلة الأمان تكون أكثر حدة من الحل القياسي ، عندما يتصل العملاء باستخدام عميل RDC عبر شبكة محلية (LAN).

مصادقة مستوى الشبكة

لتوفير قدر أكبر من الأمان لجميع الاتصالات ، يجب تمكين آلية مصادقة مستوى الشبكة (NLA). يتطلب NLA من المستخدم تسجيل الدخول إلى مضيف جلسة RD قبل إنشاء الجلسة. تتيح لك هذه الآلية حماية الخادم من معالجة الجلسات غير الضرورية التي يمكن إنشاؤها بواسطة المتطفلين أو برامج الروبوت. من أجل استخدام NLA ، يجب أن يدعم نظام تشغيل العميل موفر دعم أمان بيانات الاعتماد (CredSSP) ، مما يعني Windows XP SP3 () وما فوق ، وعميل RDP 6.0 أو أعلى.

يمكنك تكوين NLA على خادم جلسة RD عن طريق فتح أدوات إدارية -> خدمات سطح المكتب البعيد -> وحدة تحكم تكوين مضيف جلسة سطح المكتب.

- انقر بزر الماوس الأيمن على الاتصال

- حدد خصائص

- انتقل إلى علامة التبويب عام

- حدد الخيار "السماح بالاتصالات فقط من أجهزة الكمبيوتر التي تعمل بنظام Remote Desktop مع مصادقة مستوى الشبكة"

- انقر فوق موافق.

أمان طبقة النقل (TLS)

يمكن أن تستخدم جلسة RDS واحدة من ثلاث آليات أمان لتأمين الاتصال بين العملاء ومضيف جلسة RDS:

- طبقة أمان RDP- يستخدم تشفير RDP مدمج ، وهو أقل أمانًا.

- تفاوض- سيتم استخدام تشفير TLS 1.0 (SSL) إذا كان مدعومًا من قبل العميل ، وإذا كان العميل لا يدعمه ، فسيتم استخدام أمان RDP العادي.

- SSL- سيتم استخدام تشفير TLS 1. لمصادقة الخادم وتشفير البيانات المنقولة بين العميل والخادم. هذا هو الوضع الأكثر أمانًا.

للحصول على مستوى عالٍ من الأمان ، يجب عليك استخدام تشفير SSL / TLS. لهذه الأغراض ، يجب أن يكون لديك شهادة رقمية ، ويمكن أن تكون موقعة ذاتيًا أو صادرة عن مرجع مصدق CA (وهو الأفضل).

بالإضافة إلى مستوى الأمان ، يمكنك تحديد مستوى التشفير للاتصال. تتوفر أنواع التشفير التالية:

- قليل- يتم استخدام تشفير 56 بت للبيانات المرسلة من العميل إلى الخادم. البيانات المنقولة من الخادم إلى العميل غير مشفرة.

- متوافق مع العميل- يتم استخدام هذا النوع من التشفير افتراضيًا. في هذه الحالة ، يتم تشفير كل حركة المرور بين العميل والخادم باستخدام الحد الأقصى لطول المفتاح الذي يدعمه العميل.

- عالي- يتم تشفير جميع البيانات المنقولة بين العميل والخادم في كلا الاتجاهين بمفتاح 128 بت

- متوافق مع FIPS- يتم تشفير جميع البيانات المنقولة بين العميل والخادم في كلا الاتجاهين باستخدام طريقة FIPS 140-1.

تجدر الإشارة إلى أنه في حالة استخدام مستويات تشفير عالية أو متوافقة مع FIPS ، فلن يتمكن جميع العملاء الذين لا يدعمون هذا النوع من التشفير من الاتصال بالخادم.

يمكنك تكوين نوع مصادقة الخادم ومستوى التشفير على النحو التالي:

- على خادم RD Session Host ، افتح نافذة تكوين Remote Desktop Session Host وانتقل إلى نافذة الخصائص.

- في علامة التبويب عام ، حدد مستوى الأمان ونوع التشفير المطلوبين من القوائم المنسدلة.

- انقر فوق موافق.

نهج المجموعة

يوجد عدد من خيارات نهج المجموعة لتكوين إعدادات RDS في Windows Server 2008 R2. توجد جميعها في قسم تكوين الكمبيوتر \ السياسات \ القوالب الإدارية \ مكونات Windows \ خدمات سطح المكتب البعيد (تظهر لقطة شاشة لوحدة التحكم في إدارة نهج المجموعة في الصورة).

كما ترى ، هناك سياسات إدارة الترخيص وسياسات تكوين عميل RDC وخادم RD Session Host نفسه. تتضمن سياسات أمان RD Session Host ما يلي:

- تعيين مستوى تشفير اتصال العميل:تُستخدم السياسة للتحكم في مستوى التشفير. في حالة التمكين ، يجب أن تستخدم جميع الاتصالات مستوى التشفير المحدد (الافتراضي هو مرتفع).

- دائماًاِسْتَدْعَىلكلمة المرورعلىاتصال: تُستخدم هذه السياسة إذا كنت تريد دائمًا طلب كلمة مرور المستخدم عند الاتصال بجلسة RD ، حتى إذا تم إدخال كلمة المرور في عميل RDC. بشكل افتراضي ، يمكن للمستخدمين تسجيل الدخول تلقائيًا إلى الجلسة إذا قدموا كلمة مرور في عميل RDC.

- يتطلبيؤمنRPCتواصل: - عند تمكين السياسة ، لا يُسمح إلا بالطلبات المصادق عليها والمشفرة من العملاء.

- يتطلبيستخدملمحددحمايةطبقةلبعيد (RDP) روابط: عند تمكين السياسة ، يجب أن تستخدم جميع الاتصالات بين العميل والخادم الطرفي مستوى الأمان المحدد هنا (RDP ، أو التفاوض ، أو SSL / TLS)

- يفعللايسمحمحليالمسؤولينليعدل أو يكيفأذونات: تعطل السياسة قدرة المسؤولين على تكوين إعدادات أمان مضيف جلسة RD.

- طلب مصادقة المستخدم للاتصالات البعيدة باستخدام مصادقة مستوى الشبكة:تتضمن السياسة متطلبات NLA لجميع اتصالات الخادم الطرفي (لن يتمكن العملاء بدون دعم NLA من الاتصال).

توجد إعدادات عميل RDC ضمن القسم الفرعي بعيدسطح المكتباتصالعميل:

- يفعللايسمحكلمات السرليكونأنقذ: تحظر السياسة حفظ كلمات المرور في عميل RDC ، ويصبح خيار "حفظ كلمة المرور" غير متاح ، وسيتم حذف جميع كلمات المرور المحفوظة مسبقًا.

- حددشا1 بصمات الأصابعلالشهاداتيمثلموثوق به.rdpالناشرين: تسمح لك هذه السياسة بإنشاء قائمة بصمات إبهام الشهادات SHA1 ، وإذا كانت الشهادة تتطابق مع بصمة الإبهام في هذه القائمة ، فإنها تعتبر موثوقة.

- اِسْتَدْعَىلأوراق اعتمادعلىالعميلحاسوب: تتيح السياسة المطالبة ببيانات اعتماد المستخدم على جهاز الكمبيوتر العميل ، وليس خادم جلسة RD.

الوصول إلى الويب RD

يمكن لمستخدمي أجهزة الكمبيوتر التي لم يتم تثبيت عميل RDC عليها الوصول إلى التطبيقات المنشورة باستخدام مستعرض ويب. للقيام بذلك ، يجب على المستخدم فتح عنوان URL في المستعرض حيث يتم نشر موارد RDS. خادم RD Web Access هو دور خادم RD منفصل ويتم استضافته عادةً على خادم مخصص.

تعتمد واجهة الويب لخادم RD Web Access على SSL ويمكن للمستخدمين تسجيل الدخول باستخدام بيانات اعتمادهم. يرى المستخدمون المعتمدون فقط قائمة بالبرامج المنشورة (RemoteApp) التي يمكنهم الوصول إليها.

يستخدم خادم Web Access شهادة X.509 للتشفير. الافتراضي هو شهادة موقعة ذاتيا.

أمان طبقة الشبكة (SSL) لم يتم اعتماد RDP على نطاق واسع من قبل مسؤولي النظام الذين يفضلون تأمين اتصالات المحطة الطرفية بطريقة مختلفة. ربما يكون هذا بسبب التعقيد الواضح للطريقة ، لكن هذا ليس كذلك ، في هذه المادة سننظر في كيفية تنظيم هذه الحماية ببساطة ودون صعوبة.

ما هي فوائد تأمين RDP مع SSL؟ أولاً ، تشفير القناة القوي ، ومصادقة الخادم القائمة على الشهادة ، ومصادقة المستخدم على مستوى الشبكة. الميزة الأخيرة متاحة بدءًا من Windows Server 2008. تعمل مصادقة مستوى الشبكة على تحسين أمان الخادم الطرفي بالسماح للمصادقة قبل بدء الجلسة.

تحدث المصادقة على مستوى الشبكة قبل الاتصال بسطح المكتب البعيد وعرض شاشة تسجيل الدخول ، مما يقلل الحمل على الخادم ويزيد بشكل كبير من حمايته ضد المتطفلين والبرامج الضارة ، وكذلك يقلل من احتمالية هجمات رفض الخدمة.

للاستفادة الكاملة من RDP عبر SSL ، يجب أن تعمل أجهزة الكمبيوتر العميلة بنظام التشغيل Windows XP SP3 أو Windows Vista أو Windows 7 وأن تستخدم الإصدار 6.0 من عميل RDP أو إصدار أحدث.

عند استخدام Windows Server 2003 SP1 والإصدارات الأحدث ، سيتوفر تشفير قناة SSL (TLS 1.0) ومصادقة الخادم ، ويجب أن يكون لدى أجهزة الكمبيوتر العميلة الإصدار 5.2 من RDP العميل أو إصدار أحدث.

في مقالتنا ، سننظر في إعداد خادم طرفي يعتمد على Windows Server 2008 R2 ، ومع ذلك ، فإن كل ما يقال سيكون صحيحًا لنظام التشغيل Windows Server 2003 (باستثناء الميزات المفقودة).

من أجل التنفيذ الناجح لهذا الحل ، يجب أن يكون لشبكتك سلطة تصديق عاملة ، وقد أخذنا في الاعتبار تكوينها. للوثوق في الشهادات الصادرة عن هذا المرجع المصدق على الخادم الطرفي ، يجب عليك تثبيت شهادة المرجع المصدق (أو سلسلة الشهادات) في ملف.

يجب عليك بعد ذلك طلب شهادة مصادقة الخادم بالمعلمات التالية:

الاسم - الاسم الكامل للخادم الطرفي (على سبيل المثال ، server.domain.com إذا كان الخادم ينتمي إلى domain.com domain)

- نوع الشهادة - شهادة مصادقة الخادم

- تعيين الخيار قم بإنشاء مجموعة جديدة من المفاتيح

- CSP- موفر تشفير قناة Microsoft RSA.

- خانة الاختيار ضع علامة على المفتاح على أنه قابل للتصدير.

- بالنسبة إلى مرجع مصدق للمؤسسة ، حدد المربع استخدم التخزين المحلي للكمبيوتر للحصول على الشهادة. (هذا الخيار غير متوفر في مرجع مصدق مستقل).

أرسل طلبًا إلى المرجع المصدق وقم بتثبيت الشهادة الصادرة. يجب تثبيت هذه الشهادة في المتجر المحلي للكمبيوتر ، وإلا فلن تتمكن من استخدامها بواسطة Terminal Services. للتحقق من ذلك ، قم بتشغيل وحدة التحكم MMC (ابدأ - تشغيل - MMC) وإضافة المفاجئة الشهادات(ملف - إضافة أو إزالة الأداة الإضافية) لحساب الكمبيوتر.

في جذر وحدة التحكم ، انقر فوق عرض الخياراتوتعيين وضع العرض تنظيم الشهادات حسب الغرض. يجب أن تكون الشهادة الصادرة في المجموعة مصادقة الخادم.

إذا تلقيت الشهادة باستخدام مرجع مصدق مستقل (مستقل) (لا تحتوي الشبكة على بنية مجال) ، فسيتم تثبيتها افتراضيًا في متجر حساب المستخدم وسيتعين عليك تنفيذ عدد من الخطوات الإضافية.

يفتح Internet Explorer - خيارات الإنترنت - المحتوى - الشهادات، يجب تثبيت الشهادة الصادرة في المتجر شخصي.

قم بالتصدير. عند التصدير ، حدد الخيارات التالية:

- نعم ، قم بتصدير المفتاح الخاص

- احذف المفتاح الخاص بعد نجاح التصدير

ثم احذف الشهادة من هذا المتجر. في لحظة الشهادات (كمبيوتر محلي)اختر قسمًا مصادقة الخادم، انقر بزر الماوس الأيمن فوقه جميع المهام - استيرادواستيراد الشهادة.

في هذه اللحظة الإدارة - خدمات سطح المكتب البعيديفتح تكوين مضيف جلسة سطح المكتب البعيد(في أدوات Windows Server 2003 الإدارية - تكوين الخدمات الطرفية).

حدد الاتصال المطلوب وافتح خصائصه. انقر فوق الزر في الأسفل يختاروحدد الشهادة التي تم الحصول عليها في الخطوة السابقة (في Windows Server 2003 ، تبدو هذه النافذة مختلفة قليلاً).

بعد اختيار الشهادة ، حدد باقي الخصائص:

بعد اختيار الشهادة ، حدد باقي الخصائص:

- مستوى الأمان SSL

- مستوى التشفير عاليأو FIPS-متناسق

- خانة الاختيار السماح بالاتصالات من أجهزة الكمبيوتر فقط ...(غير متوفر في Windows Server 2003)

احفظ المعلمات التي تم إدخالها ، وهذا يكمل إعداد الخادم.

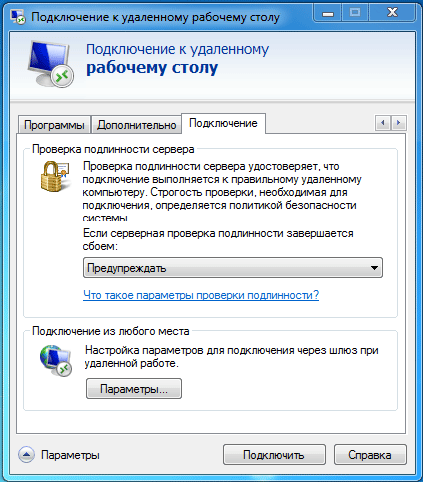

على جهاز الكمبيوتر العميل ، قم بإنشاء اتصال سطح مكتب بعيد ، واستخدم اسم الخادم المؤهل بالكامل المحدد في الشهادة كعنوان. افتح خصائص الاتصال وعلى علامة التبويب الاتصال - مصادقة الخادممجموعة الخيار حذر.

لكي يثق هذا الكمبيوتر في الشهادات الصادرة عن المرجع المصدق لدينا ، لا تنس تثبيت شهادة CA عليه في المتجر المراجع المصدقة الجذر الموثوقة.

لكي يثق هذا الكمبيوتر في الشهادات الصادرة عن المرجع المصدق لدينا ، لا تنس تثبيت شهادة CA عليه في المتجر المراجع المصدقة الجذر الموثوقة.

في Windows 7 (عند استخدام الإصدار 7 من عميل RDP) ، يجب تثبيت هذه الشهادة في المتجر حساب الكمبيوتر، للقيام بذلك ، قم باستيراده من خلال الخاطف الشهادات (كمبيوتر محلي)في وحدة تحكم مركز عملائي ، بنفس الطريقة التي تم القيام بها أعلاه. خلاف ذلك ، سيفشل الاتصال وستتلقى الخطأ التالي:

بعد تثبيت شهادة CA ، يمكنك محاولة الاتصال ، يرجى ملاحظة أنه سيُطلب منك إدخال اسم مستخدم وكلمة مرور حتى قبل إنشاء جلسة RDP. إذا كان الاتصال ناجحًا ، انتبه إلى القفل الموجود في عنوان النافذة ، والذي يشير إلى أنك تعمل من خلال SSL. من خلال النقر عليه ، يمكنك عرض معلومات حول الشهادة.

بعد تثبيت شهادة CA ، يمكنك محاولة الاتصال ، يرجى ملاحظة أنه سيُطلب منك إدخال اسم مستخدم وكلمة مرور حتى قبل إنشاء جلسة RDP. إذا كان الاتصال ناجحًا ، انتبه إلى القفل الموجود في عنوان النافذة ، والذي يشير إلى أنك تعمل من خلال SSL. من خلال النقر عليه ، يمكنك عرض معلومات حول الشهادة.

وأخيراً ، قطرة قطران في برميل عسل. لا تعرف Windows Terminal Services كيفية مصادقة العملاء المتصلين ، لذلك إذا لزم الأمر ، يجب استخدام طرق أمان إضافية ، مثل نفق SSH أو IPSec VPN.